Badacze ESET zidentyfikowali nową grupę APT BackdoorDiplomacy. Jej głównymi celami są ministerstwa spraw zagranicznych na Bliskim Wschodzie i w Afryce, a także firmy telekomunikacyjne. Działanie APT BackdoorDiplomacy rozpoczyna się od wykorzystania podatnych na ataki aplikacji na serwerach webowych w celu zainstalowania tam niestandardowego backdoora, któremu ESET nadał nazwę Turian. Badanie zaprezentowane w ramach konferencji ESET World ujawniło możliwości grupy BackdoorDiplomacy, której złośliwe oprogramowanie potrafi wykrywać nośniki wymienne takie jak dyski flash USB i kopiować ich zawartość do głównego kosza na dysku.

- BackdoorDiplomacy wykorzystuje taktyki, techniki i procedury, które są charakterystyczne dla innych grup działających w Azji. Turian prawdopodobnie reprezentuje kolejny etap ewolucji Quariana, backdoora zaobserwowanego po raz ostatni w 2013 roku przy okazji ataków na cele dyplomatyczne w Syrii i Stanach Zjednoczonych – mówi Jean-Ian Boutin, szef działu badań nad zagrożeniami w ESET, który pracował nad analizą wraz z Adamem Burgherem, starszym analitykiem ds. analizy zagrożeń w firmie ESET.

Sieciowy protokół szyfrowania wykorzystywany przez Turiana jest prawie identyczny z protokołem szyfrowania używanym przez Whitebird, czyli backdora obsługiwanego przez Calypso, inna grupę działającą na terenie Azji. W przypadku Whitebird, jego ataki obejmowały głównie organizacje dyplomatyczne w Kazachstanie i Kirgistanie – w okresie 2017-2020, więc w tym samym czasie co BackdoorDiplomacy.

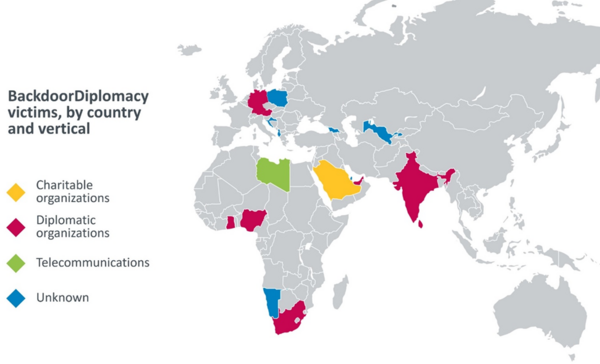

Ofiarami BackdoorDiplomacy były głównie Ministerstwa Spraw Zagranicznych kilku krajów afrykańskich, a także w Europie, na Bliskim Wschodzie i w Azji. Uwaga grupy koncentrowała się również na firmach telekomunikacyjnych w Afryce. Aktywność grupy dostrzeżono także w przypadku ataku na jedną z organizacji charytatywnych na Bliskim Wschodzie. W każdym z wymienionych przypadków operatorzy stosowali podobne metody, techniki oraz procedury (TTP), modyfikując wykorzystywane narzędzia, nawet w bliskich sobie regionach geograficznych, co w znacznym stopniu mogło utrudnić śledzenie działalności grupy.

BackdoorDiplomacy to grupa celująca zarówno w systemy Windows, jak i Linux. Atakuje serwery z dostępnymi w Internecie portami, zazwyczaj wykorzystując słabe zabezpieczenia mechanizmów przesyłania plików lub niezałatane luki w zabezpieczeniach serwera. W jednym z przypadków prowadzącym do WebShella o nazwie China Chopper, używanym przez inne grupy cyberprzestępcze, operatorzy próbowali ukryć swoje droppery z backdoorem w celu uniknięcia wykrycia.

Część ofiar została zaatakowana plikami wykonywalnymi służącymi do gromadzenia danych, które zostały zaprojektowane do wyszukiwania nośników wymiennych – najprawdopodobniej dysków flash USB. Taki implant rutynowo skanuje urządzenie ofiary w poszukiwaniu dysków zewnętrznych. Po wykryciu go próbuje skopiować wszystkie znajdujące się na nim pliki do zaszyfrowanego archiwum, do którego mają dostęp wyłącznie operatorzy złośliwego oprogramowania. Obserwacje specjalistów ds. cyberbezpieczeństwa dowodzą, że osoby związane z BackdoorDiplomacy potrafią wykraść informacje systemowe ofiary, wykonywać zrzuty ekranu oraz zapisywać, przenosić i usuwać pliki.

Więcej szczegółów technicznych dotyczących BackdoorDiplomacy, dostępnych jest na blogu WeLiveSecurity „BackdoorDiplomacy: Upgrading from Quarian to Turian” pod linkiem: https://www.welivesecurity.com/2021/06/10/backdoordiplomacy-upgrading-quarian-turian/