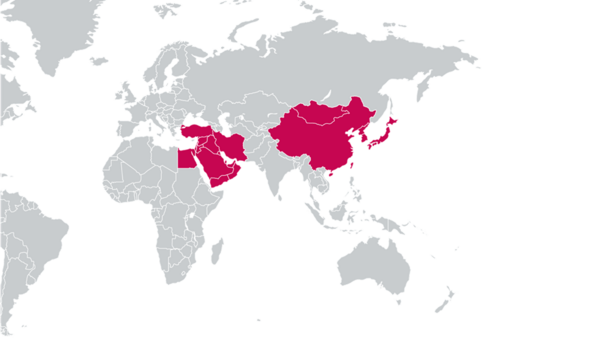

Od połowy 2020 r. eksperci ESET analizowali wiele kampanii, które później zostały przypisane grupie cyberszpiegowskiej Gelsemium. W trakcie badania okazało się, że najwcześniejsza wersja szkodliwego oprogramowania Gelsevirine sięga 2014 roku. Naukowcy z ESET odkryli nową wersję tego backdoora, którego ofiarami stały się rządy, organizacje religijne, producenci elektroniki i uniwersytety znajdujące się w Azji Wschodniej oraz na Bliskim Wschodzie. Ekskluzywne wyniki badań dotyczące działalności Gelsemium zostały zaprezentowane na dorocznej konferencji ESET World.

Gelsemium działa co najmniej od 2014 roku i jest zaangażowana w cyberszpiegostwo. Od tego czasu wiele firm zajmujących się cyberbezpieczeństwem dostrzegło rosnące zagrożenie ze strony tej grupy. Obecnie jej członkowie umiejętnie pozostają w cieniu, a szczegółowe informacje na temat ich aktywności są trudne do znalezienia. Działania Gelsemium są bardzo ukierunkowane – według danych telemetrycznych ESET – od początków działalności grupa koncentruje swoje ataki jedynie na kilku ofiarach.

Nowa wersja Gelsemium wykorzystuje trzy komponenty i system wtyczek, które zapewniają operatorom złośliwego oprogramowania szereg możliwości gromadzenia informacji. Pierwszy komponent to dropper Gelsemine, czyli złośliwy program przeznaczony do dostarczania innego złośliwego oprogramowania. Gelsemine napisany jest w języku C++ przy użyciu biblioteki Microsoft Foundation Class. Drugi to loader Gelsenicyne – moduł ładujący, osadzony przez droppera o nazwie main.dll w systemie ofiary, utrudniający wykrycie zagrożenia. Trzecim komponentem jest główna wtyczka Gelseverine. Badania kilku ofiar ataków wskazują, że grupa dysponuje ogromną liczbą konfigurowalnych komponentów, a analiza systemu wtyczek wykorzystywanych podczas ataków pokazuje, że osoby należące do Gelsemium mają głęboką wiedzę i doświadczenie w zakresie C++.

- Na pierwszy rzut oka cały łańcuch infekcji Gelsemium może wydawać się prosty. Jednak duża liczba konfiguracji, implantowanych na każdym jego etapie, umożliwia znaczącą modyfikację ustawień ostatecznej postaci szkodliwego kodu. Taki mechanizm znacznie utrudnia zrozumienie sposobu działania tego złośliwego oprogramowania – wyjaśnia Thomas Dupuy, badacz ESET, współautor analizy badawczej dot. Gelsemium.

Badacze ESET uważają, że Gelsemium stoi za atakiem na łańcuch dostaw BigNox, który na początku 2021 roku został udokumentowany przez ESET jako Operation NightScout. Był to cyberatak wymierzony w mechanizm aktualizacji NoxPlayer, emulator Androida dla komputerów PC i Mac, a także część gamy produktów BigNox, których użytkownikami było 150 milionów osób na całym świecie. Badanie specjalistów ds. cyberbezpieczeństwa ujawniło, że niektóre ofiary ataku na BigNox zostały później zainfekowane szkodliwym oprogramowaniem Gelsemine.

Więcej szczegółów na temat działalności Gelsemium dostępnych jest na portalu WeLiveSecurity: https://www.welivesecurity.com/2021/06/09/gelsemium-when-threat-actors-go-gardening/