Buenos Aires, Argentina – El phishing es una de las herramientas predilectas por el cibercrimen para llevar a cabo sus ataques. ESET, compañía líder en detección proactiva de amenazas, advierte sobre la reciente campaña que involucra un falso correo en nombre de AFIP y descarga el troyano bancario Grandoreiro. Se utiliza de señuelo un correo apócrifo de una supuesta multa con el organismo que se encarga de recaudar los impuestos en Argentina.

A continuación, ESET analiza los detalles que deben encender las alarmas de que se trata de un intento de phishing y comparte otros casos recientes para comprender el alcance de este tipo de campañas en la región.

El correo falso le llega a la potencial víctima en nombre de la AFIP (Administración Federal de Ingresos Públicos), actual ARCA, aduciendo que existe una multa registrada a su nombre. El mismo, según ESET, presenta ciertos detalles e indicios que se deben tener en cuenta para comprender que se trata de un intento de phishing y no de un comunicado oficial del organismo encargado de la recaudación de impuestos en Argentina.

En primer lugar, el dominio serviciosarca@sfip.com, según ESET, ya debería despertar sospechas, ya que allí confluyen la vieja denominación del organismo (AFIP), con la nueva (ARCA), lo cual evidencia que difícilmente se trate de una comunicación oficial.

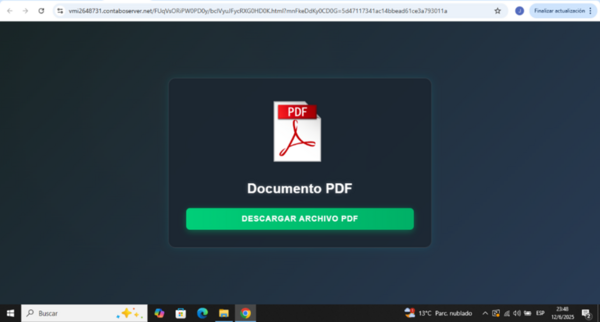

También es interesante comprender qué sucede al hacer clic en “Ver Documento Fiscal”. El enlace lleva a la potencial víctima a la página que mostramos a continuación:

En caso de que la persona haga clic creyendo que está descargando el PDF con la supuesta multa, lo que en realidad está descargando es un archivo ZIP, con el nombre “JYN178047BRFJ-89S459#xbdk765209999302.zip”. Este archivo contiene una carpeta con un archivo en formato “.vbs”, que al ejecutarlo comienza el proceso que termina con la infección con el troyano bancario Grandoreiro.

Desde la propia Agencia de Recaudación y Control Aduanero (ARCA) compartieron un comunicado, resaltando “la absoluta falsedad de estos correos” e incitando “a los contribuyentes que los reciben a no ingresar a ninguno de los links allí incluidos y a denunciar el incidente, reenviando el mail a phishing@arca.gob.ar”. A su vez, el organismo oficial recuerda que “como es de público conocimiento, ninguna comunicación que invoque a la AFIP es oficial”.

Diversos usuarios compartieron ejemplos de correos que recibieron como parte de esta misma campaña que utiliza el nombre de AFIP, con una supuesta multa como señuelo. En un caso compartido por el especialista Cristian Borghello, el enlace descarga un ZIP con un archivo “.vbs” fuertemente ofuscado.

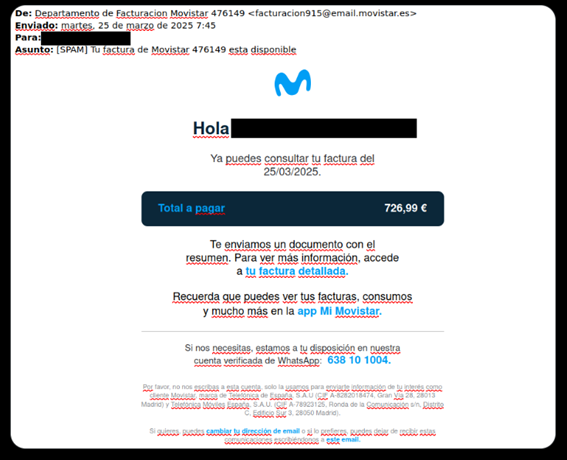

Durante 2025 se reportaron oleadas de correos de phishing muy similares a esta, y dirigidas mayormente a usuarios de España, Argentina y México. Un usuario compartió el siguiente ejemplo:

Otro ejemplo similar es el compartido por Josep Albors, ejecutivo de ESET, que data de marzo de 2025. Puntualmente, esta campaña que distribuye el troyano bancario Grandoreiro, está dirigida a España y suplanta la identidad de la compañía telefónica Movistar.

El protagonista de esta campaña es Grandoreiro, uno de los muchos troyanos bancarios latinoamericanos. Activo desde al menos 2017, los investigadores de ESET lo han seguido de cerca desde entonces: Grandoreiro apunta a Brasil y México, y desde 2019 también a España (país más atacado entre 2020 y 2022). Ya en 2023 se observó un claro cambio de enfoque hacia México y Argentina, siendo este último nuevo para Grandoreiro.

“Al igual que otros troyanos bancarios latinoamericanos, Grandoreiro cuenta con funcionalidades de backdoor, las cuales le permiten manipular ventanas, actualizarse, registrar las pulsaciones de teclado, simular acciones de mouse y teclado, obtener direcciones URL del navegador de la víctima, cerrar sesión de la víctima o reiniciar el equipo y bloquear el acceso a sitios web elegidos. Además de recopilar información de sus víctimas (nombre de la computadora, del usuario o la lista de productos de seguridad instalados) también roba credenciales almacenadas en Google Chrome y datos almacenados en Microsoft Outlook.”, describe Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

Recientemente, ESET colaboró con la Policía Federal de Brasil en la desarticulación de la botnet Grandoreiro, proporcionando análisis técnicos, información estadística y nombres de dominio y direcciones IP de servidores de comando y control (C&C) conocidos. No solo eso, gracias a un fallo de diseño en el protocolo de red de Grandoreiro, los investigadores de ESET también pudieron observar su victimología.

Para conocer más sobre seguridad informática visite el portal de noticias de ESET: https://www.welivesecurity.com/es/estafas-enganos/correos-falsos-suplantan-afip-troyano-bancario-grandoreiro/

Por otro lado, ESET invita a conocer Conexión Segura, su podcast para saber qué está ocurriendo en el mundo de la seguridad informática. Para escucharlo ingrese a: https://open.spotify.com/show/0Q32tisjNy7eCYwUNHphcw