Das Jahr 2021 wird als das erste komplette Corona-Pandemie Jahr in die Geschichte eingehen. Das verteilte Arbeiten in vereinsamten Büros, halbleeren Produktionsstätten und vor allem zu kleinen und schlecht ausgestatten Heimarbeitsplätzen war die neue Normalität. Mit Blick auf die Cybersicherheit haben sich manche Bedrohungsszenarien verändert und Ransomware schien allerorten zu sein. Ist das nur die gefühlte Wahrheit oder ein Teil der Realität? Wir blicken auf die Daten der ESET Telemetrie im ESET Threat Report T3 2021.

Bedrohungslage allgemein

Auch im letzten Jahr hatten die ESET Schutzlösungen wieder alle virtuellen Hände voll zu tun. Das „Weihnachtsgeschäft“ der Cybergangster führte bei einem durchschnittlich gleich starken Jahr zu einem Anstieg von 7,2% des Malware-Outputs am Ende des Jahres. Das täuscht allerdings ein wenig über die Verschiebungen innerhalb der einzelnen Kategorien hinweg. So gab es etwa einen dramatischen Anstieg von 428% gegenüber 2020 bei Android Banking Trojanern. macOS Bedrohungen waren dagegen insgesamt etwas rückläufig.

Die bei weitem größte Bedrohung für Heimanwender und Unternehmen stellt jedoch immer noch Phishing dar. Egal ob E-Mails oder gefälschte Webseiten - auf Phishing entfallen knapp 20% aller blockierten Angriffsversuche weltweit.

Ransomware

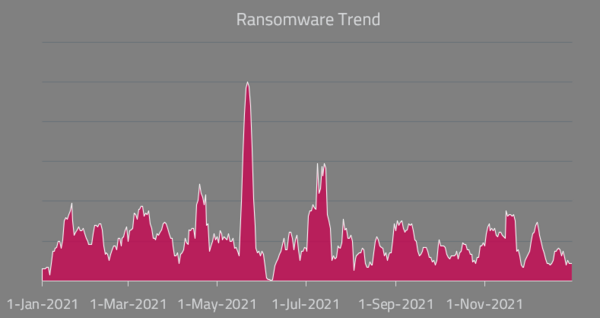

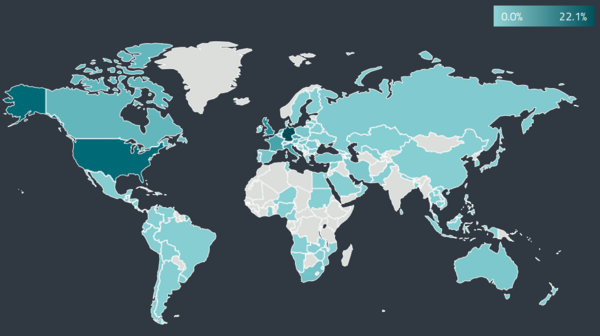

Erfolgreiche Angriffe auf Lieferketten und öffentliche Verwaltungen – dem Anschein nach war Ransomware im Jahr 2021 unaufhaltbar und übermächtig. Insgesamt lässt sich jedoch festhalten, dass, bis auf wenige Ausreißer, die Ransomware-Bedrohungslage in 2021 gleichgeblieben ist. Im DACH Raum stach der 22. Mai heraus, als die ESET Schutzlösungen eine regelrechte Flut an versuchten Ransomware-Infektionen blocken mussten. International dagegen waren der Juni/Juli mit den Attacken durch Sodinokibi/Revil, wie etwa auf die Kaseya Infrastruktur am intensivsten. Am Ende des Jahres machten sich in unseren Breitengraden besonders die Angriffe auf Media Markt und IKEA bemerkbar.

Wie man in der obenstehenden Trendkurve für DACH sehen kann, flacht das Ransomware-Geschehen zum Ende des Jahres merklich ab. Eine Erklärung ist, dass Ransomware-Forderungen von den Kriminellen „betreut“ werden müssen. Lösegeldzahlungen wollen verhandelt werden und gleichzeitig müssen Informationen über infizierte Systeme verwaltet und ausgewertet werden. Da traditionell auch für Gangster zwischen den Jahren eine Zeit der Ruhe ist, waren schlicht nicht genügend „Supporter“ vorhanden, die diese Aufgaben hätten übernehmen können – auch Kriminelle machen also Weihnachtsurlaub.

Die Meldungen und tatsächliche Zahl der Verhaftungen von Cybercrime Banden hat in 2021 zugenommen. Das liegt unter anderem an neuen Initiativen und verbesserter Koordination von Behörden und Security-Experten. So konnten vor allem gegen Ende des Jahres eine ganze Reihe Krimineller und deren Beute aus dem Sodinokibi Umfeld verhaftet werden, was deren Aktivitäten empfindlich gestört hat. Es ist zu hoffen, dass dieser Trend sich weiter fortsetzt.

Exploits

Brute-Force Attacken auf offen im Netz stehende Netzwerkprotokolle, allen voran das Remote-Desktop Protokoll (RDP), sind die am meisten angegriffenen Schwachstellen im Jahr 2021. Im Dezember konnten wir allein im DACH Raum bis zu 331 Millionen RDP Attacken täglich blockieren – ein absoluter Rekord! Weltweit sind die Zahlen noch dramatischer. Hier mussten die ESET Schutzlösungen bis zu 4 Milliarden Attacken an einem Tag abwehren. Insgesamt schien diese Art von Angriffen am Ende des Jahres förmlich zu explodieren. Eine sprunghafte Zunahme konnte auch bei Attacken auf im Netz befindliche SQL-Instanzen beobachtet werden. Ausnutzungsversuche der SMB-Schwachstelle „EternalBlue“ erlebten ein gleiches, explosionsartiges Revival im DACH Raum.

Versuche ProxyShell, die „kleine Schwester“ der Microsoft Exchange Schwachstelle ProxyLogon, auszunutzen hatten scheinbar einen besonderen Fokus auf Deutschland im vergangenen Sommer. Zusammen mit den USA befanden sich hier die meisten Systeme, die von verschiedenen APT Gruppen angegriffen werden wollten.

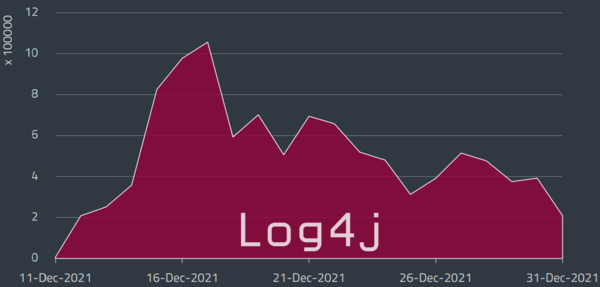

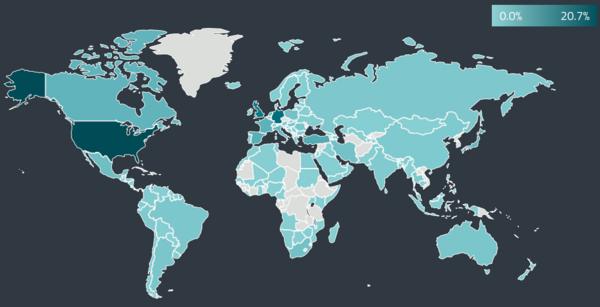

Im Dezember 2021 erlangte dann Log4j, eine der Allgemeinheit bis dahin unbekannte und „allgegenwärtige“ Serverkomponente, ungewollte Aufmerksamkeit, als eine Schwachstelle mit Höchstbewertung auf der CVSS-Skala innerhalb kürzester Zeit nach ihrer Veröffentlichung angegriffen wurde. Allerdings ist dieser „Hype“ nun nahezu zum Erliegen gekommen, da die meisten verwundbaren Systeme gepatcht werden konnten, wie man im folgenden Bild gut erkennen kann.

Backdoors

Backdoors, also Hintertüren in Hard- und Software, bleiben im DACH-Raum ein durchaus spannendes Thema. Schließlich konnten die ESET Experten und Lösungen in Deutschland am dritthäufigsten entsprechende Bedrohungen ausmachen und blockieren. Schlimmer hat es in 2021 nur die USA und die Türkei getroffen.

Die heftigste Attacke erlebte Deutschland am 21. September durch eine Webshell auf ASP-Basis die unter anderem dafür sorgte, dass die Zahl der blockierten Backdoors hierzulande im Jahresschnitt um 160% anstieg.

Kryptobedrohungen

Kryptowährungen wie Bitcoin & Co. haben ein turbulentes Jahr hinter sich. Auffällig ist, dass Cyberkriminelle dem Auf und Ab der Kurse zu folgen scheinen. Kryptominer lohnen sich für die Gangster selbstverständlich nur, wenn der Ertrag stimmt. Doch nicht nur Währungen haben den Kryptomarkt beschäftigt. Eine völlig neue Art und Weise des (Kunst-)Besitzes ist im letzten Jahr in die Öffentlichkeit getreten: Non Fungible Tokens (NFT). Diese sind ebenso virtuell wie Bitcoin & Co, ziehen aber nicht weniger Interessierte aus allen Bereichen des Lebens an.

Kriminelle sind auch interessiert – vor allem aber an den virtuellen Geldbörsen. So ist es nicht verwunderlich, dass es nun gezielt an diese geht. OpenSea, ist die Handelsplattform für NFT und die Bezahlung geschieht über Kryptowallets. Vor allem Nutzer in Russland und den USA wurden Opfer einer Kampagne, die es gezielt auf diese Wallets abgesehen hatte.

Kryptominer zielen vorrangig auf Desktop Systeme, da deren Grafikkarten zur Berechnung von Kryptowährungen wunderbar missbraucht werden können. Oft kommen sie als unerwünschte Beilage ohne Wissen oder Wunsch der Nutzer auf die Systeme – etwa als Zusatz in Downloads beliebter Software von Softwareportalen oder auch traurigerweise als „Feature“ in kostenloser Antiviren-Software.

IoT

Auch wenn es medial etwas ruhiger um das Internet der Dinge geworden ist, so zeigt doch der Alltag, dass smarte Geräte, Helfer und Assistenten mittlerweile allgegenwärtig sind.

Kriminelle wollen diesen Umstand für sich ausnutzen attackieren vor allem unsere Heimrouter. Egal um welche Kampagne es sich handelt, Deutschland ist immer unter den zehn am stärksten betroffenen Regionen weltweit..

Obwohl die Hintermänner des Mozi Botnets bereits im letzten Jahr von chinesischen Behörden verhaftet werden konnten, sind Infektionen durch das Netzwerk die häufigste Bedrohung für IoT Anlagen weltweit. Es operiert in einem „zombiähnlichen“ Status und infiziert immer mehr Geräte, ohne dass jemand die Kontrolle über das „Zombienetz“ hätte. Das birgt natürlich eine große Gefahr, sollte es jemandem gelingen, die Kontrolle an sich zu reißen und die „Armee der Untoten“ auf die Welt loszulassen.

Doch auch andere Botnetze treiben ihr Unwesen. Dazu gehörenAbleger des Mirai Botnets oder das „vergiftete Weihnachtsgeschenk“ ZHtrap, das von den USA und den Niederlanden aus ab den Weihnachtstagen zielgerichtet Schwachstellen in JAWS Webservern und D-Link Routern ausnutzen wollte – erneut vorrangig in den USA und Deutschland.

Fazit

Auch wenn die Malware-Bedrohungslage relativ gleichblieb: sie blieb auf konstant hohem Niveau. Im Schnitt verzeichnen unsere Labore und Analysesysteme um die 600000 neue Schadcode-Dateien pro Tag!

Das Jahr 2021 hat zudem eindrücklich gezeigt, wie nah Cyberkriminelle immer am Puls der Zeit sind. Sie beobachten die Entwicklungen am Kryptomarkt, Urlaubszeiten oder die veränderten Arbeitsweisendurch die Coronapandemie genau, um neue Ziele ins Visier zu nehmen und ihre Angriffsstrategien anzupassen.

Natürlich ist das obenstehende nicht alles, was sich im Jahr 2021 im Bereich Cybercrime getan hat. Im neuen ESET Threat Report T3-2021 finden sich noch viele weitere, spannende Berichte. Wenn Sie regelmäßig IT-Security News von ESET erhalten wollen, dann besuchen Sie unseren IT-Sicherheitsblog WeLiveSecurity und abonnieren Sie den dortigen RSS Feed oder den Newsletter. Weitere Informationen erhalten Sie über den Newsroom von ESET DACH und über den englischsprachigen Twitter-Account der ESET Forscher.

Grundsätzliche Sicherheitstipps

- Nutzen Sie zusätzliche, kostenpflichtige Sicherheitssoftware. Der Grundsatz „was nichts kostet ist oft nichts wert“ gilt insbesondere im Security-Kontext. Und gerade die Lücken in verschiedenen Microsoft Produkten haben gezeigt, dass in so einer Situation die Exploits von Drittanbietern wesentlich zuverlässiger erkannt werden können, als Lösungen vom Plattformanbieter.

- Fertigen Sie regelmäßig Sicherungen Ihrer wichtigsten Assets an und testen Sie diese Backups regelmäßig.

- Nutzen Sie statt ständig wechselnden Passwörtern lieber Passwortmanager, die starke Passwörter individuell für jeden Anwendungsfall erstellen und speichern können und sichern Sie den Zugang zu diesen mit einer starken Passphrase. Dies sollte ein Satz ohne Bezug, aber mit Leer-, Satz- und Sonderzeichen sein.

- Nutzen Sie überall wo es angeboten wird und möglich ist, eine zwei- oder mehrstufige Authentifizierung. So sind Sie dem Ausnutzen von schwachen Passwörtern und gestohlenen Zugangsdaten immer einen Schritt voraus.

- Aktualisieren Sie alle Systeme und Softwares zeitnah und wo es möglich ist, am Besten automatisch. Immer noch dominieren Exploits unsere Statistiken für Lücken, die eigentlich längst geschlossen sind – in Betriebssystemen, wie in (Office-) Software. Auch Server lassen sich im Zeitalter von virtuellen Umgebungen innerhalb von 4 Tagen redundant patchen!