חוקרי ESET גילו וחקרו נוזקת ריגול חדשה לאנדרואיד המשמשת את קבוצת התקיפה APT-C-23, הפעילה מאז 2017 ומתמקדת בעיקר במזרח התיכון.

הנוזקה החדשה מבוססת על גרסאות שכבר דווחו בעבר עם פונקציונאליות ריגול מורחבת, פיצ'רים חדשים להתגנבות ותקשורת C&C מעודכנת. אחת הדרכים להפצת הנוזקה היא באמצעות חנות אפליקציות מזויפת של Android המתחזה לאפליקציות ידועות כמו טלגרם ו-Threema כפיתיון.

המחקר החל כשחוקר עמית צייץ על דגימה של תוכנה זדונית באפריל 2020. חוקר אבטחת המידע, לוקאש סטפנקו, מסביר כי "בניתוח משותף עלה כי הנוזקה הזו היא חלק מארגז הכלים של קבוצת APT-C-23 והיא למעשה גרסה משופרת של נוזקת הריגול הניידת שלהם.

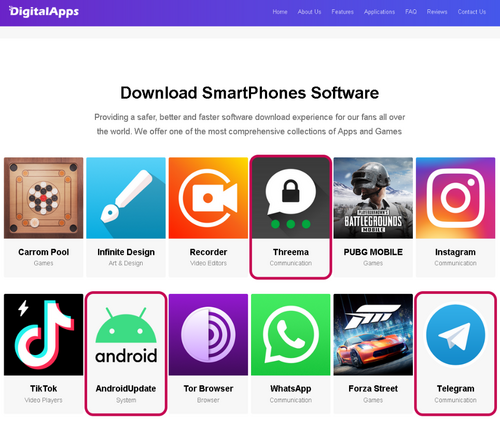

הדרך להפצת הנוזקה היתה באמצעות התחזות לאפליקציות מוכרות בחנות אפליקציות מזויפת של אנדרואיד ובמקרים מסוימים הקורבנות יתקינו גם את הנוזקה וגם עם האפליקציה המזויפת.

חנות האפליקציות המזויפת המשמשת את קבוצת התקיפה

לאחר ההתקנה, הנוזקה מבקשת סדרת הרשאות רגישות בהסוואה לתוכנות אבטחה ופרטיות. התוקפים השתמשו בטכניקות דומות להנדסה חברתית כדי להערים על הקורנות ולאשר הרשאות רגישות שונות. דוגמה לכך היא הרשאה לקריאת התראות תחת הסוואה של הצפנת הודעות.

לאחר שהושלמה ההתקנה, התוכנה הזדונית יכולה לבצע מגוון פעילויות ריגול על סמך פקודות משרת ה-C&C שלה. בנוסף להקלטת אודיו, גישה ליומני שיחות, הודעות, אנשי קשר וגניבת קבצים, הנוזקה יכולה גם לקרוא התראות מאפליקציות, לבצע הקלטת שיחות וצילומי המסך ואפילו לבטל התראות מאפליקציות אבטחה מובנות של אנדרואיד.

קבוצת התקיפה APT-C-23 ידועה כמשתמשת ברכיבי Windows ואנדרואיד כבר משנת 2017. מאז פורסמו ניתוחים מרובים של תוכנות זדוניות של הקבוצה, אך הגרסה האחרונה כוללת מספר שיפורים שהופכים אותה למסוכנת אפילו יותר עבור הקורבנות.

כיצד ניתן להישאר בטוחים מפני נוזקות ריגול?

1. משתמשי אנדרואיד, הורידו והתקינו רק אפליקציות מהחנות הרשמית Google Play

2. בידקו הרשאות שכל אפליקציה מבקשת מכם

3. השתמשו בפתרונות אבטחה גם לסמארטפונים שלכם

הנה חמישה מאמרים שיכולים לעניין אתכם:

כך תימנעו מגניבת הזהות שלכם ברשת

כיצד תיצרו סיסמה חזקה שתוכלו לזכור

5 טיפים שאתם חייבים לאמץ כדי להגן על הסמארטפון