Trickbot גונבת פרטים אישיים ולאחרונה משמשת גם להפצת נוזקות כופר

שיתוף פעולה רחב היקף לשיבוש רשת הבוטנט Trickbot שמאז שנת 2016 הדביק למעלה ממיליון מחשבים ברחבי העולם.

ביחד עם שותפים מובילים כמו מיקרוסופט, Lumen’s Black Lotus Labs Threat Research ו-NTT, הפעילות הצליחה ESET להשפיע על רשת הבוטנט ושרתי הפיקוד והבקרה שלה, בעיקר באמצעות ביצוע ניתוחים ודגימות, הפקת מידע סטטיסטי, שמות דומיינים וכתובות IP ידועות ומוכרות של שרתי פיקוד ובקרה.

Trickbot ידועה בגניבת מידע ממחשבים שנפגעו, ולאחרונה נצפתה בעיקר כמנגנון הפצה להתקפות מזיקות יותר, כגון נוזקות כופר.

אנו עוקבים אחר הבוט כבר משנת 2016, כאשר בשנת 2020 בלבד ניתחה למעלה מ-125,000 דגימות זדוניות ואף הורידה ופענחה יותר מ-40,000 קבצי תצורה שהיו בשימוש מודולים שונים של הבוט. כל אלו תרמו משמעותית להבנה והיכרות עם שרתי השליטה והבקרה.

ז'אן איאן בוטין, ראש חקר האיומים, מציין כי "לאורך השנים בהן עקבנו אחריו, הדיווחים היו עקביים והפכו אותו לאחד הבוטנטים הגדולים והארוכים שקיימים. Trickbot היא אחת ממשפחות התוכנות הזדוניות הבנקאיות הנפוצות ביותר מהסוג שמהווה איום ממשי עבור משמשי האינטרנט ברחבי העולם".

לאחרונה ראינו כי אחת הדרכים הנפוצות ביותר להפצת הבוט היא באמצעות מערכות שכבר נפגעו מרשת בוטים גדולה אחרת, Emotet. בעבר, הבוט שימש בעיקר כסוס טרויאני בנקאי לגניבת פרטים אישיים מחשבונות בנק למטרת ביצוע העברות בנקאיות מזויפות.

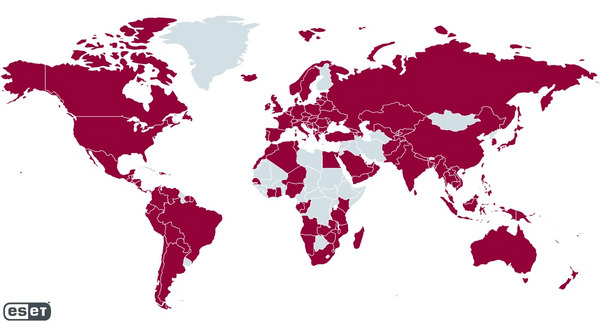

מפת איתורי הבוט של ESET בין אוקטובר 2019 לאוקטובר 2020

אחד התוספים הוותיקים שפותחו עבור הפלטפורמה מאפשר ל-Trickbot להשתמש בטכניקה המאפשרת לתוכנה זדונית לשנות באופן דינמי את מה שמשתמש במערכת שנמצאת בסכנה רואה בעת ביקור באתרים ספציפיים.

באמצעות המעקב שלנו אחר קמפיינים של Trickbot, אספנו עשרות אלפי קבצי תצורה שונים, מה שמאפשר לנו לדעת לאילו אתרים ממוקדים מפעילי Trickbot. כתובות האתרים הממוקדות שייכות בעיקר למוסדות פיננסיים.

הניסיון לשבש את האיום החמקמק הזה מאתגר במיוחד, מכיוון שיש לו מנגנוני נפילה שונים וקשרים עם גורמים זדוניים אחרים בעולם פשעי הסייבר, מה שהופך את הפעולה הכוללת למורכבת ביותר.