ヨーロッパに拠点を置くサイバーセキュリティ業界のグローバルリーダーであるESET(本社:スロバキア)は、中国が関与していると思われる新しいAPTグループを特定し「Blackwood」と命名しました。Blackwoodは、中国企業と日本企業、そして中国、日本、英国を拠点とする個人に対する標的型攻撃において、高度なインプラント(マルウェアの一種)NSPX30を使用していることを発見しました。

- ESETは、Tencent QQ(テンセントQQ)、WPS Office、Sogou Pinyin(捜狗拼音)など正規ソフトウェアのアップデートの仕組みを利用してNSPX30インプラントが展開されていることを発見しました。この活動は、ESETがBlackwoodと命名した中国とつながりがあると思われる新しいAPTグループによるものであると考えます。

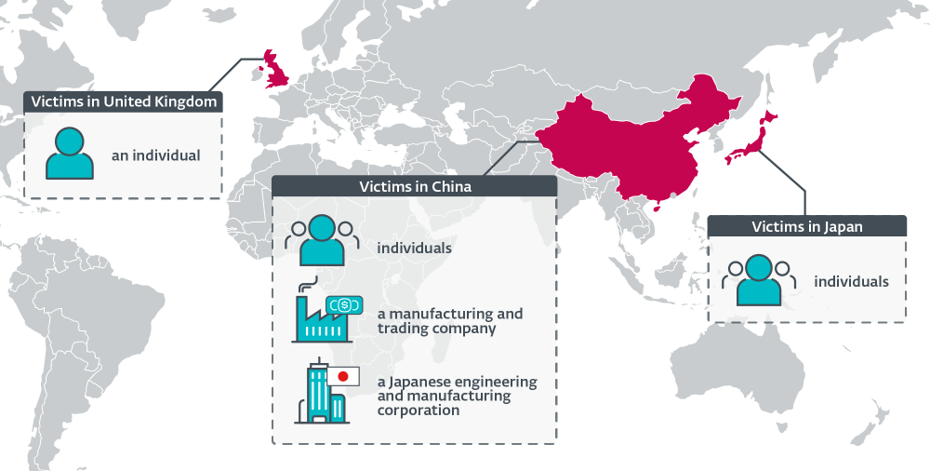

- このインプラントは、中国企業と日本企業、そして中国、日本、英国を拠点とする個人に対する標的型攻撃で検出されています。この攻撃の目的はサイバースパイです。

- インプラントは攻撃者がパケット傍受を行えるように設計されており、NSPX30のオペレーターは攻撃のインフラを隠蔽することを可能にしています。

ESETの研究者は、中国が関与すると思われる新たなAPTグループBlackwoodが使用する高度なインプラントNSPX30を発見しました。Blackwoodは、AiTM(Adversary in The Middle:中間者)攻撃の手法を利用して、正規ソフトウェアからのアップデート要求を乗っ取り、インプラントを配信します。Blackwoodは、中国、日本、英国の個人や企業に対してサイバースパイ活動を仕掛けています。ESETが調査を進めたところ、NSPX30はESETがProject Woodと命名し2005年に検出された簡易なバックドアに遡ることが明らかになりました。

ESETは、繰り返し使用されているミューテックスの名前からBlackwoodとProject Woodと命名しました。ミューテックスは、共有リソースへのアクセスを制御するために使用される同期ツールです。2005年のProject Woodインプラントは、実装されている手法から、マルウェア開発経験者によって作成されたと思われます。中国とつながりがあると思われる脅威グループBlackwoodは、少なくとも2018年から活動していると考えています。

ESETのテレメトリによると、NSPX30インプラントは限られたシステムで検出されています。被害者は、中国と日本を拠点にする個人(詳細は不明)、英国の有名な公立大学のネットワークとつながりのある中国語を話す個人(詳細は不明)、中国の大手製造・貿易会社、エンジニアリング・製造業の日本企業の中国拠点オフィスなどです。攻撃者はアクセスが途絶えた場合、システムの侵害を再び試みることも確認しています。

NSPX30は、ドロッパー、インストーラー、ローダー、オーケストレーター、バックドアなど、複数のコンポーネントを実装した多段階型のインプラントです。後者のコンポーネントはいずれも、Skype、Telegram、Tencent QQ、WeChatなど、複数のアプリケーションにスパイ機能を実装する独自のプラグインのセットを備えています。また、いくつかの中国のマルウェア対策ソリューションに攻撃が妨害されないよう、許可リストに自身を追加することができます。ESETのテレメトリから、正規のソフトウェアが(暗号化されていない)HTTPプロトコルを使用して正規のサーバからアップデートをダウンロードするときに、マシンが侵害されることが判明しました。Tencent QQ、Sogou Pinyin、WPS Officeなど、中国で人気のあるソフトウェアのアップデートの仕組みが乗っ取られています。バックドアの基本的な目的は、コントローラーと通信し収集したデータを流出させることであり、スクリーンショットの撮影、キーログの取得などさまざまな情報収集機能を実装しています。

攻撃者の傍受は、オーケストレーターとバックドアがBaidu(百度)の正規のネットワークにアクセスし、新しいコンポーネントをダウンロードしたり、収集した情報を流出させたりすることで、実際のインフラを隠蔽することも可能にしています。ESETは、NSPX30によって生成された悪意のある、しかし正規に見えるトラフィックは、AiTM攻撃を実行する傍受メカニズムによって、攻撃者のインフラに転送されると考えます。

NSPX30とBlackwoodを発見したESETの研究者であるFacundo Muñoz(ファクンド・ムニョス)は次のように述べています。「攻撃者がどのようにしてNSPX30を悪意のあるアップデートとして配信しているのかは、まだわかっていません。しかし、このような能力を有している中国とつながりのあるサイバー攻撃組織に関するESETが収集している情報や、別のAPTグループであるMustangPandaが利用しているルーターインプラントに関する最近の調査から、攻撃者は、おそらく標的ユーザーのネットワークにあるルーターやゲートウェイなどの脆弱なネットワークアプライアンスにネットワークインプラントを展開しているものと推測されます。」

中国が関与していると思われる新しいAPTグループBlackwoodと最新のNSPX30インプラントに関する技術的詳細は、イーセットジャパンのブログをご覧ください。