ESET pētnieki uzskata, ka TA410 veido trīs dažādas komandas - FlowingFrog, LookingFrog un JollyFrog - kas izmanto ļoti līdzīgas taktikas, metodes un procedūras, taču atšķirīgus rīkus un mērķus.

ESET pētījums atklāj detalizētu TA410 profilu, kas ir kibernoziegumu jumta grupa, kas ir brīvi saistīta ar APT10 un ir pazīstama galvenokārt ar mērķtiecīgiem uzbrukumiem ASV bāzētām organizācijām komunālo pakalpojumu nozarē, kā arī diplomātiskajām organizācijām Tuvajos Austrumos un Āfrikā. ESET pētnieki uzskata, ka šo grupu veido trīs dažādas komandas, kas izmanto dažādus rīku komplektus, tostarp ESET atklāto jauno FlowCloud versiju. Tas ir ļoti sarežģīts backdoor ar interesantām spiegošanas iespējām.

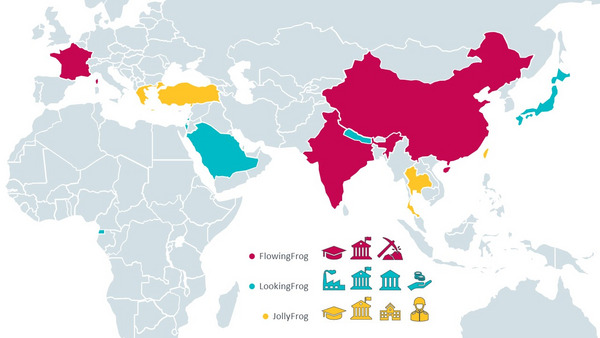

Šīm komandām, kas tiek sauktas par FlowingFrog, LookingFrog un JollyFrog, ir pārklāšanās TTP, viktimoloģijā un tīkla infrastruktūrā. ESET pētnieki pieņem, ka šīs apakšgrupas darbojas zināmā mērā neatkarīgi, taču tām var būt kopīgas izlūkošanas prasības, piekļuves komanda, kas vada to pikšķerēšanas kampaņas, kā arī komanda, kas izvērš tīkla infrastruktūru.

Lielākā daļa TA410 mērķu ir augsta līmeņa organizācijas diplomātijas un izglītības nozarēs, taču ESET ir identificējusi arī upurus militārajā nozarē, ražošanas uzņēmumu Japānā, kalnrūpniecības uzņēmumu Indijā un labdarības organizāciju Izraēlā. Pieminēšanas vērts elements ir tas, ka TA410 mērķis ir ārvalstu privātpersonas Ķīnā. Saskaņā ar ESET telemetrijas datiem tas ir noticis vismaz divreiz, un, viens upuris ir Francijas akadēmiķis, bet otrs ir kādas Dienvidāzijas valsts diplomātiskās misijas loceklis Ķīnā.

Kopš 2018. gada ESET ir novērojusi dažādus TA410 mērķus, kā attēlots kartē.

TA410 Advanced Cyber Threat Group mērķauditorijas valstu un vertikālo nozaru karte

Sākotnējā piekļuve mērķiem tiek iegūta, izmantojot neaizsargātas interneta lietojumprogrammas, tādas kā, Microsoft Exchange, vai nosūtot pikšķerēšanas e-pasta vēstules ar ļaunprātīgiem dokumentiem. „Tas mums norāda, ka uzbrucēji mērķtiecīgi izvēlas to, kurai iekļūšanas metodei ir vislabākās izredzes iefiltrēties mērķī,“ skaidro ESET ļaunprogrammatūras pētnieks Aleksandrs Kotē Sirs (Alexandre Côté Cyr). Lai gan ESET pētnieki uzskata, ka šī FlowingFrog komandas izmantotā FlowCloud versija vēl tiek izstrādāta un testēta, šīs versijas kiberspiegošanas iespējas ietver iespēju vākt peles kustības, tastatūras darbību un starpliktuves saturu, kā arī informāciju par pašreizējo priekšplāna logu. Šī informācija var palīdzēt uzbrucējiem izprast nozagtos datus, tos kontekstualizējot.

FlowCloud arī vāc informāciju par lietām, kas notiek ap upura datoru, uzņemot attēlus, izmantojot pievienotās perifērijas kameras, un ierakstot audio, izmantojot datora mikrofonu. „Pēdējā minētā funkcija tiek iedarbināta automātiski, ja jebkura skaņa pārsniedz 65 decibelu slieksni, kas ir normālas sarunas skaļuma augšējā diapazonā. Tipiskās skaņas ierakstīšanas funkcijas kiberspiegošanas ļaunprogrammatūrā tiek iedarbinātas vai nu tad, kad tiek veikta kāda darbība skartajā datorā - piemēram, kad tiek palaista videokonferences lietojumprogramma -, vai arī tad, kad tās operatori nosūta īpašu komandu ļaunprogrammatūrai,“ skaidro Kotē Sīra.

TA410 ir bijis aktīvs vismaz kopš 2018. gada, un pirmo reizi to publiski atklāja „Proofpoint“ 2019. gada augustā savā „LookBack“ blogpostā. Gadu vēlāk TA410 tika piedēvēta arī tolaik jauna un ļoti sarežģīta ļaunprogrammatūru saime ar nosaukumu FlowCloud.