• Les chercheurs d’ESET ont découvert une attaque réussie portant atteinte au réseau d’une entreprise d’Asie de l’Est, spécialisée dans la prévention des fuites de données.

• Le portefeuille client de cet éditeur comprend des entités gouvernementales et militaires.

• Les chercheurs d’ESET ont attribué cette attaque au groupe de pirates Tick avec quasi-certitude.

• L’objectif de l’attaque était très probablement le cyberespionnage.

• Les attaquants ont déployé au moins trois familles de malwares et ont compromis les serveurs internes de mise à jour ainsi que les outils tiers utilisés par l’entreprise.

• En conséquence, deux de leurs clients ont été compromis.

• L’enquête a révélé l’existence d’un téléchargeur précédemment non documenté, nommé ShadowPy par ESET.

Les chercheurs d’ESET, 1<sup>er</sup> éditeur Européen de solutions de sécurité, ont découvert qu’une entreprise spécialisée dans la protection contre les fuites de données (DLP) d’Asie de l’Est est la victime d’une intrusion informatique. Au cours de l’intrusion, les attaquants ont déployé au moins trois familles de malwares et ont compromis les serveurs internes de mise à jour ainsi que les outils tiers utilisés par l’entreprise. En conséquence, deux clients de l’entreprise ont été compromis. ESET a attribué cette campagne au groupe de pirates Tick avec quasi-certitude. D’après le profil de Tick, l’objectif de l’attaque est très probablement le cyberespionnage. Le portefeuille de clients de l’entreprise de DLP comprend des entités gouvernementales et militaires, ce en qui fait une cible particulièrement intéressante pour un groupe de pirates tel que Tick.

« Les attaquants ont compromis les serveurs internes de mise à jour de l’entreprise et ont intégré des chevaux de Troie dans les programmes d’installation d’outils utilisés par l’entreprise, ce qui a finalement abouti à l’exécution de malwares sur les ordinateurs de ses clients, » explique Facundo Muñoz, le chercheur d’ESET qui a découvert la dernière campagne de Tick. « Au cours de l’intrusion, les attaquants ont déployé un téléchargeur alors inconnu et non documenté, que nous avons baptisé ShadowPy, ainsi que la porte dérobée Netboy (alias Invader) et le téléchargeur Ghostdown, » ajoute M. Muñoz.

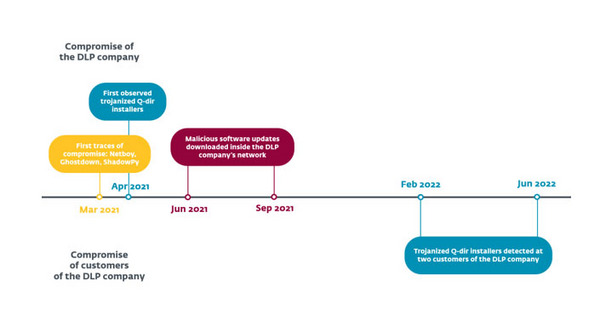

L’attaque initiale a eu lieu en mars 2021, ESET a informé l’entreprise. En 2022, la télémétrie d’ESET a noté l’exécution d’un malware dans les réseaux de deux clients de l’entreprise compromise. Comme les programmes d’installation des chevaux de Troie ont été transférés via un logiciel d’assistance à distance, ESET Research suppose que cela s’est produit lorsque l’entreprise de DLP fournissait une assistance technique. Les attaquants se sont également introduits dans deux serveurs internes de mise à jour, qui ont diffusé à deux reprises des mises à jour malveillantes à l’intérieur de son réseau.

Le téléchargeur non documenté ShadowPy a été développé en Python et est chargé au moyen d’une version personnalisée du projet open source py2exe. ShadowPy contacte un serveur distant à partir duquel il reçoit de nouveaux scripts Python qui sont ensuite déchiffrés et exécutés. L’ancienne porte dérobée Netboy prend en charge 34 commandes, notamment la collecte d’informations sur le système, la suppression d’un fichier, le téléchargement et l’exécution de programmes, la prise de captures d’écran et l’exécution d’événements liés à la souris et au clavier demandés par son contrôleur.

Tick (également connu sous le nom de BRONZE BUTLER ou REDBALDKNIGHT) est un groupe de pirates qui serait actif depuis au moins 2006 et qui cible principalement les pays de la région APAC. Les activités de cyberespionnage du groupe sont principalement le vol d’informations classifiées et de propriété intellectuelle. Tick utilise un ensemble d’outils malveillants exclusifs et personnalisés, conçus pour un accès persistant aux machines compromises à des fins de reconnaissance, d’exfiltration de données et de téléchargement d’outils.

Pour plus d’informations techniques sur la dernière campagne de Tick, consultez l’article « The slow Tick-ing time bomb: Tick APT group compromise of a DLP software developer in East Asia » sur WeLiveSecurity. Suivez l’actualité d’ESET Research sur Twitter.

Chronologie de l’attaque et des incidents associés

Darina SANTAMARIA - +33 01 55 89 08 88 - darina.j@eset-nod32.fr

Ines KHELIFI : +33 01 55 89 29 30 - ines.k@eset-nod32.fr

À propos d'ESET

Depuis plus de 30 ans, ESET® développe des logiciels et des services de sécurité informatique pour protéger le patrimoine numérique des entreprises, les infrastructures critiques et les consommateurs du monde entier contre des cybermenaces. Nous protégeons les terminaux fixes et mobiles, les outils collaboratifs et assurons la détection et le traitement des incidents. Établit dans le monde entier, nos centres de R&D récoltent et analysent les cybermenaces pour protéger nos clients et notre monde numérique.