- Les chercheurs d'ESET découvrent une attaque menée par le groupe Lazarus contre une entreprise du secteur de l’aérospatiale en Espagne. Lazarus est qualifié d’APT (Advanced Persistent Threat) et lié à la Corée du Nord.

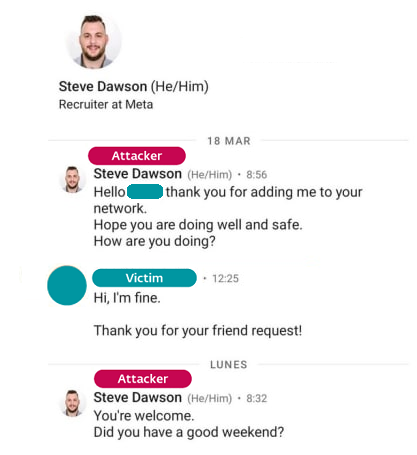

- Les employés de l'entreprise ciblée ont été contactés par un faux recruteur via LinkedIn et amenés à ouvrir un fichier exécutable malveillant se présentant comme un challenge de code ou un quiz.

- La charge utile déployée est la porte dérobée LightlessCan, elle est hautement furtive

- L'objectif final de l'attaque est le cyber espionnage.

Les chercheurs d'ESET ont découvert une attaque menée par le groupe Lazarus contre une société du secteur de l’aérospatial en Espagne. Le groupe a déployé plusieurs outils, notamment une toute nouvelle porte dérobée nommée LightlessCan par ESET. Les opérateurs du groupe Lazarus, lié à la Corée du Nord, ont obtenu un premier accès au réseau de la société l'année dernière. Ils ont usé d’une technique qualifiée d’harponnage (spearphishing), en prétendant être un recruteur pour Meta – la société mère de Facebook, Instagram et WhatsApp. L'objectif final de l'attaque était le cyber espionnage.

« L'aspect le plus inquiétant de l'attaque est la nouvelle de charge utile, LightlessCan, un outil complexe et peut-être évolutif qui présente un haut niveau de sophistication dans sa conception et son fonctionnement, et représente une avancée significative dans les capacités malveillantes par rapport à son prédécesseur, BlindingCan », explique Peter Kálnai, chercheur chez ESET, qui a fait la découverte.

Le faux recruteur a contacté la victime via LinkedIn Messaging et a envoyé deux défis de codage prétendument nécessaires dans le cadre du processus d'embauche. La victime a téléchargé et exécuté ces logiciels malveillants sur un appareil de l'entreprise. ESET Research a pu reconstruire les étapes d'accès initiales et analyser l'ensemble d'outils utilisés par Lazarus en coopération avec la société visée, Dans laquelle le groupe ciblait plusieurs employés.

Le groupe Lazarus a infecté les victimes avec un cheval de Troie d'accès à distance (RAT) sophistiqué appelé LightlessCan et auparavant inconnu. Ce RAT imite les commandes Windows natives, ce qui lui permet d'exécuter des tâches de manière discrète, sans générer de traces sur la console. Cette approche permet au RAT de rester furtif, ce qui rend plus difficile sa détection et son analyse.

Un autre mécanisme est utilisé pour minimiser sa découverte par les équipes de sécurité, nommé garde-fou d'exécution. Les garde-fous d'exécution sont un ensemble de protocoles et de mécanismes de protection mis en œuvre pour préserver l'intégrité et la confidentialité de la charge utile pendant son déploiement et son exécution, empêchant efficacement son déchiffrement sur des machines non intentionnelles, telles que celles des chercheurs en sécurité. Dans le cas présent, Lazarus s'est assuré que la charge utile ne puisse être déchiffrée que sur la machine de la victime visée.

LightlessCan prendrait en charge jusqu'à 68 commandes distinctes, mais dans la version actuelle (1.0), seulement 43 de ces commandes sont implémentées. ESET Research a identifié quatre chaînes d’exécution différentes, fournissant trois types de charges utiles.

Le groupe Lazarus (également connu sous le nom de HIDDEN COBRA) est un groupe de cybercriminels lié à la Corée du nord et actif depuis au moins 2009. Le groupe est connu pour ses campagnes variées, nombreuses et excentriques, qui visent à espionner, saboter ou s'enrichir. Les entreprises aérospatiales ne sont pas une cible inhabituelle pour les groupes APT alignés sur la Corée du Nord. Le pays a effectué de multiples essais de missiles avancés qui violent les résolutions du Conseil de sécurité des Nations Unies.

Pour plus d'informations techniques sur Lazarus, sa dernière attaque et la porte dérobée LightlessCan, consultez l'article de blog « Lazarus luring employees with trojanized coding challenges : The case of a Spanish aerospace company » sur WeLiveSecurity. ESET Research présentera les résultats de cette attaque lors de la conférence Virus Bulletin le 4 octobre 2023. Assurez-vous de suivre ESET Research sur Twitter (aujourd'hui connu sous le nom de X) pour les dernières nouvelles d'ESET Research.

Ines KHELIFI : +33 01 55 89 29 30 - ines.k@eset-nod32.fr

À propos d'ESET

Depuis plus de 30 ans, ESET® développe des logiciels et des services de sécurité informatique pour protéger le patrimoine numérique des entreprises, les infrastructures critiques et les consommateurs du monde entier contre des cybermenaces. Nous protégeons les terminaux fixes et mobiles, les outils collaboratifs et assurons la détection et le traitement des incidents. Établit dans le monde entier, nos centres de R&D récoltent et analysent les cybermenaces pour protéger nos clients et notre monde numérique.