Компания ESET — лидер в области информационной безопасности — подготовила обзор активности APT-групп в течение сентября-декабря 2022 года. За этот период связанные с россией APT-группы продолжали атаковать Украину, используя для этого угрозы для уничтожения информации и программы-вымогатели.

Стоит отметить, что APT-группы ― это группировки высококвалифицированных хакеров, деятельность которых часто спонсируется определенным государством. Их целью обычно является получение конфиденциальных данных или проникновение в системы правительственных учреждений, высокопоставленных лиц и стратегических компаний.

В частности, в октябреУкраину снова атаковала связанная с россией группа киберпреступников Sandworm, известная своими атаками на украинские организации и критическую инфраструктуру. В этот раз группа нацелилась на энергетическую компанию, используя неизвестную программу NikoWiper для уничтожения информации. Эта атака произошла в октябре в тот же период, когда российские военные начали наносить ракетные удары по энергетической инфраструктуре. Хотя доказать координацию этих событий сложно, вероятно, Sandworm и российская армия имеют схожие цели.

Помимо вредоносного программного обеспечения, которое уничтожает информацию, исследовали ESET обнаружили атаки Sandworm с применением программ-вымогателей. Однако в отличие от традиционных атак этого вида вредоносных программ, злоумышленники Sandworm нацеливались на уничтожение данных и не собирались предоставлять ключ для расшифровки информации.

В частности, в октябре 2022 года специалисты ESET обнаружили атаку программы-вымогателя Prestige на логистические компании в Украине и Польше. А в ноябре 2022 года ESET зафиксировала новую программу-вымогатель RansomBoggs, нацеленную на украинские организации.

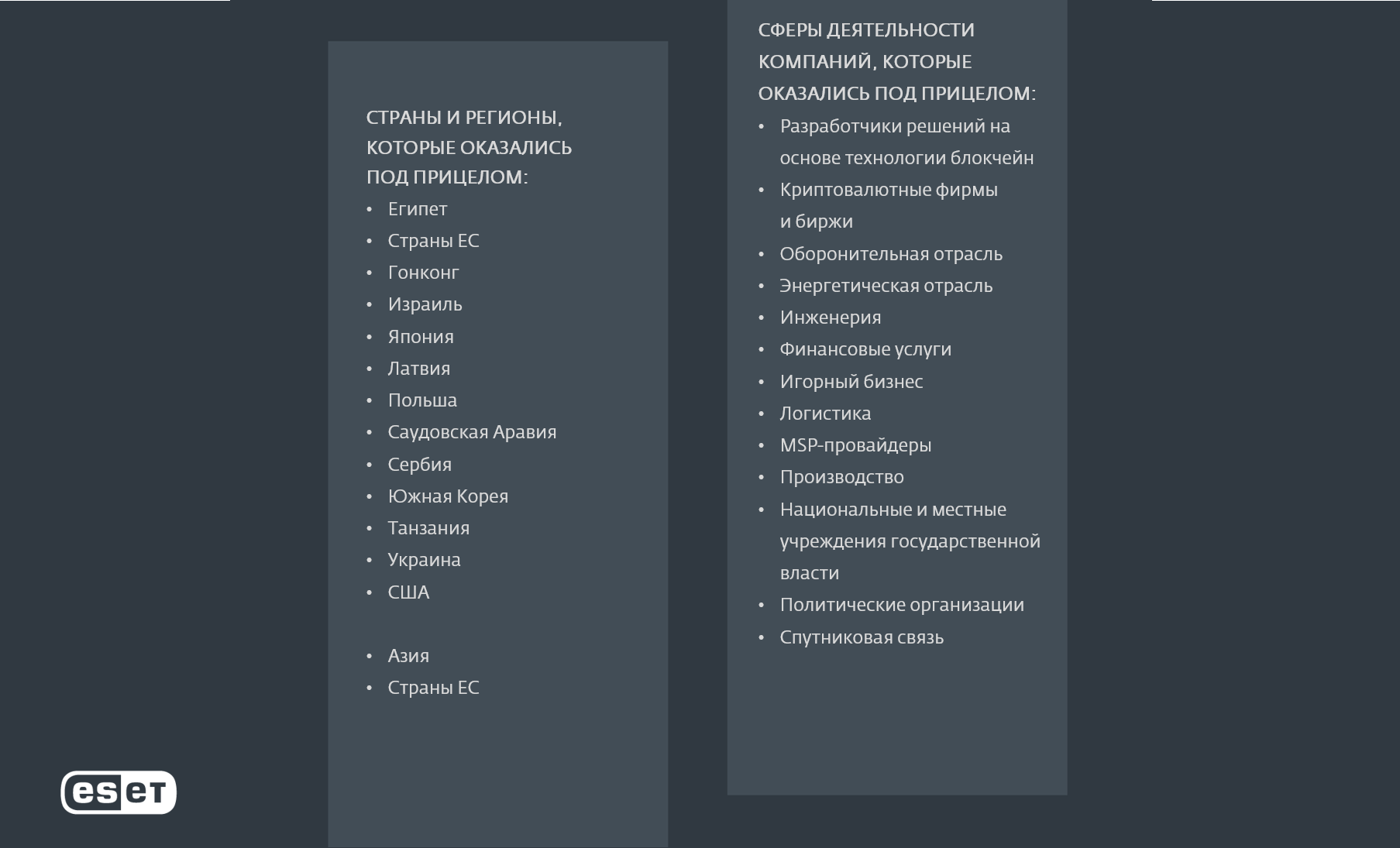

Рис. 1 Цели APT-групп по странам и отраслям компаний.

Вместе с Sandworm другие российские APT-группы, такие как Callisto и Gamaredon, продолжили атаковать украинских пользователей с целью кражи учетных данных и установки вредоносных компонентов. В частности, группа Callisto совершала попытки похищения данных для входа в почту, зарегистрировав для этого десятки поддельных доменов. В то время как Gamaredon распространяла опасные письма с вредоносными вложениями.

Кроме этого, некоторые группы, связанные с Китаем, расширили перечень своих целей, в частности, киберпреступники Goblin Panda теперь начали интересоваться европейскими странами, как и Mustang Panda. В ноябре прошлого года исследователи ESET обнаружили новый бэкдор Goblin Panda в правительственной организации Европейского Союза. При этом Mustang Panda также продолжает атаковать европейские учреждения. В сентябре прошлого года киберпреступники атаковали организации в энергетическом и инженерном секторе Швейцарии с использованием вредоносной программы Korplug.

Киберпреступники, связанные с Ираном, в частности, группа POLONIUM также продолжила свои атаки, нацеливаясь не только на израильские компании, но и на их иностранные дочерние предприятия. В то время как злоумышленники, связанные с Северной Кореей, использовали старые эксплойты, чтобы скомпрометировать криптовалютные фирмы и биржи в разных частях света.

Подробнее о деятельности APT-групп читайте в полном отчете ESET.

В связи с опасностью атак на украинских пользователей специалисты ESET рекомендуют придерживаться основных правил кибербезопасности, в частности для защиты от популярных фишинговых атак использовать надежные пароли и двухфакторную аутентификацию, вовремя обновлять программное обеспечение и обеспечить многоуровневую защиту устройств от современных киберугроз.