Компанія ESET — лідер у галузі інформаційної безпеки — повідомляє про виявлення нової групи кібершпигунів MoustachedBouncer, яка активна щонайменше з 2014 року та націлена на іноземні посольства, зокрема і європейські, у Білорусі.

За даними ESET, група MoustachedBouncer може бути пов’язана з інтересами Білорусі, а її основною діяльністю є шпигунство, зокрема за іноземними посольствами у Білорусі. З 2020 року кіберзлочинці, ймовірно, виконували атаки «людина посередині» на рівні провайдера у Білорусі для інфікування своїх цілей. Зловмисники використовують передові методи для з’єднання з командним сервером, включно з перехопленням мережевого трафіку на рівні провайдера для інструмента Disco, електронні листи для NightClub та DNS в одному з плагінів NightClub.

Також існує ймовірність, що MoustachedBouncer співпрацює з іншою шпигунською групою Winter Vivern, яка атакувала урядових співробітників кількох європейських країн, включно з Польщею та Україною у 2023 році.

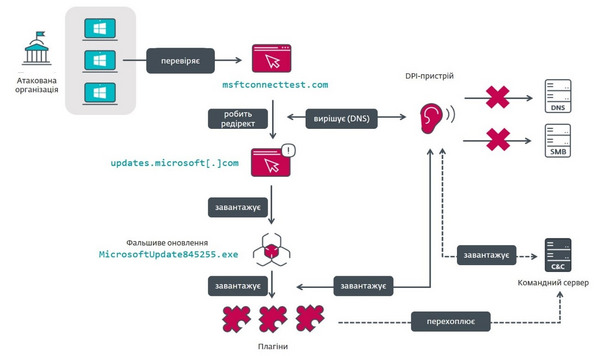

Щоб інфікувати свої цілі, зловмисники MoustachedBouncer втручаються в доступ своїх жертв до Інтернету, ймовірно, на рівні провайдера. Для IP-діапазонів, на які націлені кіберзлочинці, мережевий трафік перенаправляється на нібито легітимну, але підроблену сторінку Windows Update, — коментує Матьє Фау, дослідник ESET. — Ця техніка «людина посередині» застосовується лише для атаки кількох вибраних організацій, можливо, тільки посольств. Сценарій хакерів нагадує методику груп Turla та StrongPity, які інфікували інсталятори програмного забезпечення на рівні провайдера».

«Хоча компрометацію роутерів з метою проведення таких атак на мережі посольств не можна повністю відкинути, наявність можливостей легітимного перехоплення в Білорусі свідчить про те, що втручання у трафік відбувається на рівні провайдера», — пояснює дослідник ESET.

MoustachedBouncer працює з двома сімействами шкідливих програм паралельно, але на певному пристрої одночасно розгортається лише один. Зокрема Disco використовується у поєднанні з атаками «людина посередині», тоді як NightClub використовується, коли перехоплення трафіку на рівні провайдера неможливе, наприклад, через використання наскрізного VPN-шифрування.

Варто також зазначити, що для викрадення даних NightClub використовує безкоштовні сервіси електронної пошти, а саме — чеський поштовий сервіс Seznam.cz та російський — Mail.ru. Спеціалісти ESET вважають, що зловмисники створили власні облікові записи електронної пошти, а не зламали легітимні.

Кіберзлочинці зосереджені на викраденні файлів та моніторингу дисків, зокрема і зовнішніх. Шкідливий інструмент NightClub також може здійснювати аудіозапис, робити знімки екрану та зчитувати натискання клавіш.

У зв’язку з поширенням подібних атак спеціалісти ESET рекомендують використовувати VPN для наскрізного шифрування Інтернет-трафіку, а також встановити надійне рішення з безпеки для захисту пристрою від різних типів атак.