Компанія ESET — лідер у галузі проактивного виявлення — повідомдяє про продовження хакерських атак, спрямованих на енергетичний сектор України. 19 січня спеціалісти ESET виявили нову хвилю кібератак, жертвами яких, як і в грудні 2015 року, стали українські енергетичні компанії. Але на відміну від попередньої атаки, яка була здійснена за допомогою загрози BlackEnergy, цього разу хакери використовували нову шкідливу програму, побудовану на основі загальнодоступного бекдору, у використанні якого важко запідозрити зловмисників, які б спонсорувала певна держава. Даний факт створює додаткові питання про організаторів даних кібероперацій.

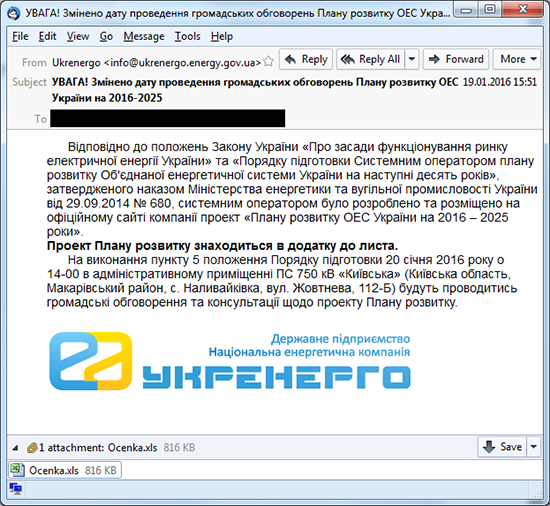

Не дивлячись на використання нової загрози, сценарій здійснення атаки залишився незмінним. На електронні адреси потенційних жертв були відправлені фішингові листи від імені ВАТ «Укренерго» зі шкідливим XLS файлом у вкладенні та HTML-контентом з посиланням на .PNG файл, який знаходився на віддаленому сервері, що дозволяло зловмисникам отримувати повідомлення про те, що лист було доставлено та відкрито потенційною жертвою.

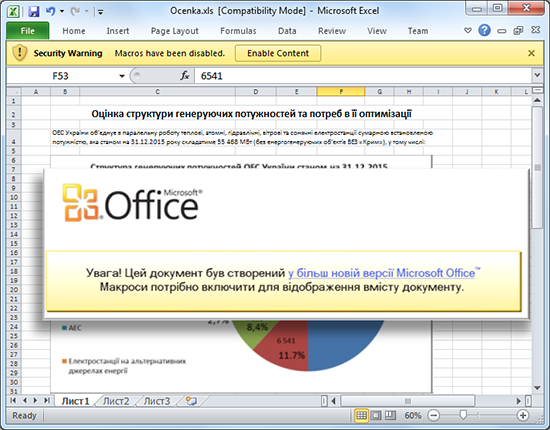

Приєднаний Excel файл містив макрос, який при відкритті електронної таблиці ініціював завантаження троянської програми з віддаленого сервера. При цьому на відміну від попереднього ряду атак, здійснюваних за допомогою BlackEnergy, цього разу в рамках кібероперації використовувалися модифіковані версії бекдора gcat, написаного на мові програмування Python. Даний бекдор може завантажувати файли, що виконуються, та виконувати їх за допомогою shell-команд. Поряд з цим, даний бекдор gcat, може робити скріншоти, здійснювати крадіжку паролів («кейлогінг»), а також завантажувати файли, видалені з вихідного коду. Для управління бекдором зловмисниками використовувався обліковий запис Gmail, що значно ускладнює виявлення даного трафіку в мережі.

Продукти ESET виявляють даний вид загрози як:

- VBA/TrojanDropper.Agent.EY

- Win32/TrojanDownloader.Agent.CBC

- Python/Agent.N

Даний ряд кібератак на енергетичний сектор України став об'єктом різних дискусій про те, чи стала насправді шкідлива програма причиною відключення електроенергії або це лише гарний спосіб відведення очей. Спеціалісти ESET продовжують ретельно вивчати цю загрозу та акцентують увагу користувачів на наслідках шкідливої діяльності бекдорів, а саме — надання зловмисникам віддаленого доступу до інфікованої системи. Що ж стосується звинувачень у бік Росії щодо причасності до здійснення подібних кібератак, дослідники ESET рекомендують не поспішати робити висновки, грунтуючись лише на політичній ситуації. На сьогоднішній день поки немає ніяких доказів, які б могли свідчити про те, хто стоїть за даною кібероперацією, а виявлена кібератака є тільки ще однією причиною проведення ретельного дослідження подібних видів загроз.

У зв'язку з гранично високою активністю загрози BlackEnergy спеціалісти ESET настійно рекомендують користувачам дотримуватись основних правил під час роботи на комп'ютері, а також використовувати надійні комплексні антивірусні рішення (наприклад, ESET Endpoint Security, ESET Smart Security) та всі модулі захисту, реалізовані в них. Дуже часто користувачі піддають себе додатковому ризику, відключаючи такі функції як:

- захист документів, який забезпечує перевірку макросів на наявність шкідливого коду;

- виявлення потенційно небезпечного/небажаного програмного забезпечення;

- хмарний репутаційний сервіс ESET LiveGrid.