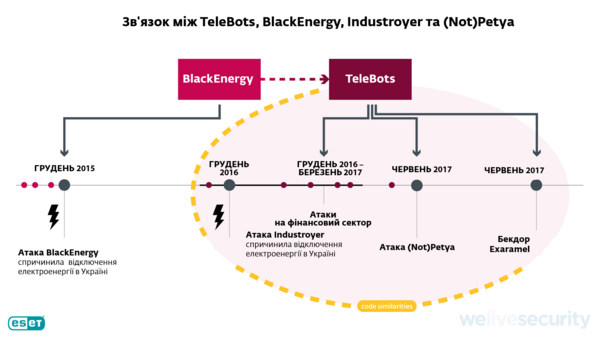

З 2014 року українські користувачі неодноразово ставали ціллю масштабних атак шкідливих програм. Серед найвідоміших – BlackEnergy, TeleBots, GreyEnergy, Industroyer, NotPetya, Exaramel, а вже у 2022 році WhisperGate, HermeticWiper, IsaacWiper і CaddyWiper.

У всіх випадках, окрім останніх чотирьох, спеціалісти з кібербезпеки виявили подібності коду, спільну інфраструктуру командного сервера, ланцюги виконання шкідливих програм, які дозволяють віднести всі зразки загроз до однієї групи – Sandworm.

Хоча і до цього існували припущення про російське походження Sandworm, лише у 2020 році Міністерство юстиції США визначило Sandworm як військову одиницю 74455 Головного розвідувального управління генерального штабу збройних сил рф.

Протягом багатьох років із групою Sandworm було пов’язано багато атак. Саме тому спеціалісти ESET підготували короткий огляд атак, який дозволить зрозуміти складні можливості цієї групи загроз.

BlackEnergy: від DDoS-атак до промислових систем контролю (2007–2015)

Перші згадки про існування BlackEnergy з’явилися в 2007 році, коли цю шкідливу програму використовували російські хакери для проведення DDoS-атак на цілі в росії. Згодом BlackEnergy був проданий його розробником і використовувався для DDoS-атак на грузинські сайти під час вторгнення російських військ у Грузію в 2008 році.

У 2014 році спеціалісти ESET виявили різновид цього шкідливого програмного забезпечення, який міг виконувати довільний код і викрадати дані з жорстких дисків. Тоді оператори BlackEnergy атакували понад сотню цілей у Польщі та Україні, включно з державними організаціями.

Знову BlackEnergy відновила свою активність у листопаді 2015 року, поширюючи руйнівний компонент KillDisk під час атак на українські медіа-компанії. KillDisk — це загальна назва для шкідливого програмного забезпечення, яке перезаписує документи випадковими даними і робить операційну систему неможливою для завантаження.

Через місяць у грудні ESET виявила ще один варіант KillDisk у системах електророзподільних компаній. Він та ще 2 допоміжні інструменти 23 грудня 2015 року викликали відключення електроенергії для близько 230 000 людей в Івано-Франківській області України. Це був перший випадок в історії, коли кібератака призвела до порушення роботи електромережі.

Атаки TeleBots на фінансові установи (2016)

У 2016 році дослідники ESET виявили TeleBots, наступника BlackEnergy, націленого на фінансові установи в Україні. Як останній етап цих атак зловмисники розгорнули варіант KillDisk, який замість видалення файлів замінив їх новими файлами.

Відключення електроенергії в Києві (2016)

Майже через рік після першої атаки, яка спричинила відключення електроенергії, 17 грудня 2016 року в Україні стався другий такий випадок, але цього разу в частині Києва. Телеметрія ESET виявила нове шкідливе програмне забезпечення, яке дослідники ESET назвали Industroyer. Шкідлива програма безпосередньо могла контролювати вимикачі та автоматичні перемикачі електричної підстанції.

Президентські вибори у Франції (2017)

Згідно з обвинуваченням Міністерства юстиції США, група кіберзлочинців Sandworm провела сім шахрайських кампаній проти президентських кампаній у Франції у квітні-травні 2017 року. Понад 100 членів партії Еммануеля Макрона, а також інші політичні партії та органи місцевого самоврядування опинилися від прицілом.

Атаки програм-вимагачів TeleBots перед NotPetya (2017)

Відома усім атака NotPetya була частиною серії атак програм-вимагачів, проведених в Україні TeleBots. У 2017 році ESET виявила оновлені версії інструментів TeleBots разом із двома програмами-вимагачами, які використовувалися для атак на фінансові установи в Україні.

Атака NotPetya (2017)

У червні 2017 року через місяць після відомої атаки WannaCryptor шкідлива програма NotPetya атакувала організації в Україні. Як і WannaCryptor, NotPetya поширювалася, використовуючи експлойт EternalBlue, спрямований на критичну уразливість у застарілій версії Microsoft Server Message Block (SMB). Спеціалісти ESET віднесли NotPetya до групи TeleBots.

Olympic Destroyer (2018)

У 2018 році під час відкриття зимових олімпійських ігор у Пхьончхані відбулася кібератака, яка припинила роботу точок доступу Wi-Fi, телевізійних трансляцій, вебсайту та пошкодила сервери офіційного додатку олімпіади, не дозволяючи глядачам завантажити свої квитки.

Щоб краще приховати походження загрози, автори Olympic Destroyer створили частину коду, яка виглядала як шкідливе програмне забезпечення APT-групи Lazarus, відповідальну за атаку WannaCryptor. Відповідно до звинувачення Міністерства юстиції США, Olympic Destroyer приписується групі Sandworm, однак деякі дослідники стверджують про причетність Fancy Bear.

Exaramel: зв’язок Industroyer з TeleBots (2018)

У квітні 2018 року ESET виявила новий бекдор Exaramel, який використовує група TeleBots. Проаналізувавши Exaramel, дослідники ESET виявили ряд подібностей з Industroyer. Зокрема обидві шкідливі програми групують свої цілі на основі рішення з безпеки, яке використовується, мають дуже схожу реалізацію коду кількох команд бекдора, а також використовують файл для зберігання результатів виконання shell-команд та запущених процесів.

На відміну від Industroyer, Exaramel не націлений безпосередньо на промислові системи управління. ESET виявив ці бекдори для Windows та Linux в українській організації, яка не була промисловим об’єктом.

Атаки GreyEnergy на енергетичний сектор (2015–2018)

Під час атаки BlackEnergy на електричну мережу України в 2015 році ESET виявила шкідливе програмне забезпечення GreyEnergy. У той час як TeleBots зосередилася на фінансових установах, GreyEnergy переважно орієнтувалося на енергетичні компанії в Україні та Польщі.

Активність GreyEnergy спеціалісти ESET зафіксували у 2018 році. Оператори цього шкідливого програмного забезпечення протягом трьох років займалися шпигунством та розвідкою замість руйнівних атак, таких як NotPetya від TeleBots та Industroyer. У грудні 2016 року спеціалісти ESET зафіксували, що GreyEnergy розгорнула ранню версію черв’яка NotPetya.

Хоча дослідники ESET не знайшли жодних компонентів GreyEnergy, які спеціально націлені на промислові системи керування, зловмисники націлювалися на сервери з тривалим часом безперебійної роботи та робочі станції, які використовуються для управління промисловими системами керування.

Висновок

З 24 лютого 2022 року українські організації атакував ряд шкідливих програм, зокрема HermeticWiper, HermeticWizard, HermeticRansom, IsaacWiper та CaddyWiper. Наразі не знайдено ознак причетності сімейства шкідливих програм Hermetic, IsaacWiper і CaddyWiper до певної відомої групи. У зв’язку з цим питання про відновлення активності Sandworm залишається відкритим.

Постачальники з кібербезпеки в усьому світі продовжують аналізувати шкідливе програмне забезпечення в пошуках підказок, очікуючи, що частини головоломки можуть скластися разом. Однак може бути і навпаки, а інформація тільки заплутає поточні теорії. Зрештою, обман є невід'ємною частиною тактики, яку використовують складні групи загроз.

У зв’язку з небезпекою подальших атак на українських користувачів спеціалісти ESET рекомендують дотримуватися основних правил кібербезпеки, зокрема використовувати надійні паролі та двофакторну аутентифікацію, вчасно оновлювати програмне забезпечення та забезпечити багаторівневий захист власних пристроїв від сучасних векторів атак.

У разі виявлення шкідливої діяльності у власних IT-системах українські користувачі продуктів ESET можуть звернутися за допомогою до цілодобової служби технічної підтримки за телефоном +380 44 545 77 26 або електронною адресою support@eset.ua.

Актуальна інформація про атаки цієї групи кіберзлочинців доступна за посиланням.