Поширення короновірусу відкрило для кіберзлочинців нові можливості. Оскільки термін «коронавірус» досягає безпрецедентної кількості пошукових запитів, автори шкідливих програм оновлюють власні інструменти, використовуючи шкідливі листи, сайти та інші шахрайські схеми з темою коронавірусу.

Крім цього, кіберзлочинці користуються збільшенням кількості співробітників, які працюють з дому та перебувають поза корпоративними мережами. Цей другий вектор значно розширює можливості атак і вимагає більшої відповідальності не тільки від керівництва, але й від персоналу.

Саме тому спеціалісти ESET підготували топ-5 порад для співробітників щодо захисту власних пристроїв під час роботи у віддаленому режимі.

- Перевірте налаштування роутера та змініть параметри за замовчуванням.

Робота з дому передбачає, що весь ваш Інтернет-трафік проходить через домашній роутер. У зв’язку з цим кіберзлочинці можуть спробувати інфікувати його, перехопити трафік Wi-Fi і в кінцевому підсумку отримати доступ до всієї мережі. Таким чином, якщо ви ще не переглянули параметри домашнього роутера, зараз саме час це зробити. Правильні налаштування дозволять Вам уникнути інфікування домашньої мережі та підключених пристроїв.

Як правило, Ви можете перейти до панелі управління роутера, ввівши одну з таких адрес http://192.168.1.1 або http://192.168.0.1 у своєму браузері під час підключення до домашньої мережі. Саме так ви можете змінити безліч налаштувань, які безпосередньо впливають на вашу безпеку. Розпочати варто з імені користувача та пароля за замовчуванням, їх хакери можуть легко відшукати в Інтернеті.

Складний та унікальний пароль можна підібрати самостійно відповідно до усіх рекомендацій, а можна використати для цього менеджер паролів. Завдяки ньому Вам потрібно буде запам’ятати лише одну довгу парольну фразу, а паролями до всіх інших облікових записів можна легко управляти за допомогою декількох кліків в менеджері паролів. Варто зазначити, що такий модуль наявний в рішенні ESET Smart Security Premium.

Також необхідно змінити назву вашої домашньої мережі (SSID). Адже часто користувачів можуть залишати як назву модель пристрою, що є своєрідною підказкою для зловмисників.

- Скануйте домашню мережу на наявність небажаних пристроїв.

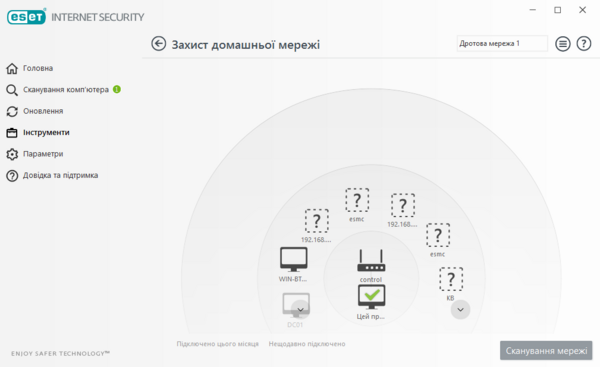

Крім цього, рекомендується скористатися інструментами для пошуку небажаних пристроїв у домашній мережі. Наприклад, ESET Smart Security Premium оснащений модулем Захист домашньої мережі, який допоможе виявити несанкціоноване використання ваших Wi-Fi-з'єднань, наприклад, сусідами. У такому випадку варто змінити свій пароль і від’єднати невідомі пристрої від вашої мережі.

- Оновіть вбудоване програмне забезпечення Вашого роутера.

Оскільки дослідники ESET нещодавно виявили уразливість KrØØk у мільярдах Wi-Fi-мікросхем, які використовуються в роутерах, перш за все необхідно оновити програмне забезпечення вашого роутера до актуальної версії. Якщо ж така модель уже не підтримується виробником, тоді настав час придбати новий роутер. Як правильно налаштувати свій роутер та на що слід звернути особливу увагу читайте за посиланням.

- Використовуйте віртуальну приватну мережу (VPN) для шифрування з'єднання.

Співробітники, яким потрібен доступ до Інтранет-мережі компанії під час віддаленої роботи, можуть підключатися через незахищені публічні мережі. Під час таких з’єднань рекомендовано використовувати VPN, що встановлює безпечний тунель.

За допомогою VPN невеликі пакети даних в рамках з'єднання будуть захищені від сторонніх осіб навіть під час передачі через Інтернет, дозволяючи розшифрування лише на кінцях тунелю, тобто пристроях співробітників та вашій корпоративній мережі.

- Використовуйте двофакторну автентифікацію для захисту віддаленого доступу.

Також потенційною ціллю атак можуть стати співробітники, які використовують технології віддаленого доступу, наприклад, протокол віддаленого робочого столу (RDP). Зокрема кіберзлочинці можуть використовувати тактику соціальної інженерії для виманювання паролів у співробітників або атаки шляхом підбору усіх можливих комбінацій. Фактично, успішність атак на RDP може бути результатом неефективного управління процесом аутентифікації або наслідком використання методів соціальної інженерії.

Тому для запобігання таким атакам підприємства мають можливість використовувати ESET Secure Authentication – рішення для двофакторної аутентифікації, яке забезпечує додатковий захист під час доступу до таких технологій, як VPN та RDP, а також облікових даних персоналу. Зокрема співробітнику на додаток до ім'я користувача та пароля потрібно буде ввести ще й одноразовий код, який, зазвичай, відображається в додатку для аутентифікації (більш захищений варіант) або SMS. Навіть якщо зловмисник викраде пароль, наявність рішення для двофакторної аутентифікації дозволить запобігти несанкціонованому доступу.