Le dernier livre blanc d’ESET examine de près les menaces contre les serveurs web Internet Information Services. Focus sur trois des familles découvertes - IIStealer, IISpy et IISerpent – illustrant comment les malwares IIS sont utilisés à des fins de cybercriminalité, de cyberespionnage et de fraude au SEO.

BRATISLAVA, MONTRÉAL — le 6 août 2021 — Les chercheurs d’ESET, 1er éditeur Européen de solutions de sécurité, ont découvert un ensemble de 10 familles de logiciels malveillants jusqu’alors non documentées, implémentées sous forme d’extensions malveillantes pour le logiciel de serveur web Internet Information Services (IIS). Ciblant à la fois les boîtes mail des administrations publiques et les transactions de commerce électronique par carte bancaire, et diffusant des malwares, cette catégorie de menaces diversifiée espionne et altère les communications des serveurs. Au moins cinq portes dérobées IIS se sont répandues via le détournement de serveurs de messagerie Microsoft Exchange en 2021, selon la télémétrie d’ESET et les résultats d’analyses supplémentaires effectuées sur Internet par les chercheurs d’ESET pour détecter la présence de ces portes dérobées.

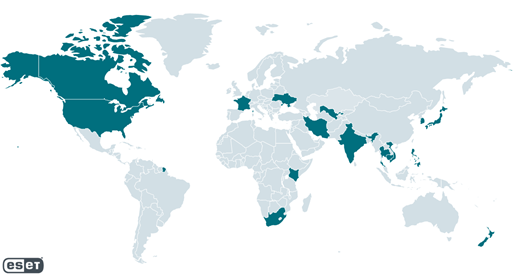

Parmi les victimes figurent des gouvernements d’Asie du Sud-Est et des dizaines d’entreprises appartenant à différents secteurs d’activité situées pour la plupart au Canada, au Vietnam et en Inde, mais également aux États-Unis, en Nouvelle-Zélande, en Corée du Sud et dans d’autres pays.

ESET Research publie aujourd’hui le livre blanc « Anatomy of native IIS malware » ainsi qu’une série d’articles sur les menaces les plus notables parmi celles nouvellement découvertes : IIStealer, IISpy et IISerpent. Ces éléments sont disponibles en ligne sur WeLiveSecurity. Les résultats des études d’ESET sur les malwares IIS ont été présentés pour la première fois lors de la conférence Black Hat USA 2021, et seront également partagés avec la communauté à l’occasion de la conférence Virus Bulletin 2021, le 8 octobre 2021.

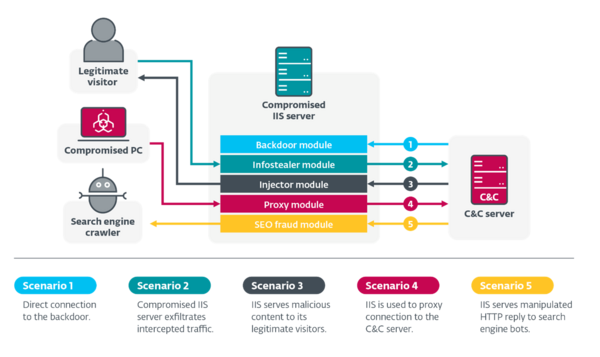

Ces multiples malwares IIS sont utilisées à des fins de cybercriminalité, de cyberespionnage et de fraude au SEO, mais dans tous les cas, leur objectif principal est d’intercepter les requêtes HTTP entrantes dans le serveur IIS compromis, et d’affecter la manière dont le serveur répond à (certaines de) ces requêtes. « Les serveurs web Internet Information Services ont été ciblés par différents acteurs malveillants, tant pour des campagnes de cybercriminalité que de cyberespionnage. L’architecture modulaire du logiciel, conçue pour offrir une extensibilité aux développeurs web, peut être un outil utile pour les pirates, » explique Zuzana Hromcová, chercheuse d’ESET et auteure de l’article.

ESET a identifié cinq modes opératoires principaux des malwares IIS :

- Les portes dérobées IIS permettent à leurs opérateurs de contrôler à distance la machine compromise sur laquelle est installé IIS.

- Les codes voleurs d’informations IIS permettent à leurs opérateurs d’intercepter le trafic échangé entre le serveur compromis et ses visiteurs légitimes, et voler des informations telles que les identifiants de connexion et les informations de paiement.

- Les injecteurs IIS modifient les réponses HTTP envoyées aux visiteurs légitimes pour servir du contenu malveillant.

- Les proxys IIS transforment le serveur compromis en élément de l’infrastructure de commande et de contrôle d’une autre famille de malwares (C&C).

- Les malwares IIS de fraude au SEO modifient le contenu transmis aux moteurs de recherche afin de manipuler les algorithmes SERP et améliorer le classement d’autres sites web présentant un intérêt pour les pirates.

« Il est encore assez rare d’utiliser des logiciels de sécurité sur les serveurs IIS, ce qui permet aux pirates de passer inaperçus pendant de longues périodes. Cela devrait être un sujet d’inquiétude pour tous les portails web sérieux qui souhaitent protéger les données de leurs utilisateurs, y compris les informations d’authentification et de paiement. Les entreprises qui utilisent Outlook sur le web devraient également s’intéresser au problème, car il dépend d’IIS et pourrait être une cible intéressante à des fins d’espionnage, » poursuit Mme Hromcová.

ESET Research propose plusieurs recommandations pour atténuer les attaques de malwares IIS. Il s’agit notamment d’utiliser des mots de passe uniques et forts, et une authentification multifacteur pour l’administration des serveurs IIS ; de maintenir le système d’exploitation à jour ; d’utiliser un pare-feu pour applications web et une solution de sécurité pour endpoints sur le serveur ; et de contrôler régulièrement la configuration du serveur IIS pour vérifier que toutes les extensions installées soient légitimes.

En parallèle du livre blanc, ESET a publié des articles plus courts tirés du document :

- Anatomy of native IIS malware (6 août, 17h CEST) — un livre blanc complet publié avec un article récapitulatif.

- IIStealer: A server-side threat to e-commerce transactions (6 août, 17h CEST) — un article examinant une extension IIS malveillante (cheval de Troie) qui intercepte les transactions du serveur pour voler des informations sur les cartes de paiement.

- IISpy: A complex server-side backdoor with anti-forensic features (9 août, 11h30 CEST) — un article sur une extension IIS malveillante (porte dérobée) capable d’espionner les serveurs compromis.

- IISerpent: Malware-driven SEO fraud as a service (11 août, 11h30 CEST) — un article décrivant une extension malveillante (cheval de Troie côté serveur) utilisée pour manipuler le classement des pages de sites web tiers.

Pour plus de détails techniques sur ces menaces IIS, lisez l’article de présentation « Anatomy of native IIS malware » et le livre blanc sur WeLiveSecurity, ainsi que les articles sur les malwares suivants : IIStealer, IISpy et IISerpent. Suivez l’actualité d’ESET Research sur Twitter.

Victimes de portes dérobées IIS natives se propagent via la chaîne de vulnérabilité ProxyLogon sur des serveurs Microsoft Exchange

Schéma des mécanismes des malwares IIS

Darina SANTAMARIA - 06 61 08 42 45 - darina.j@eset-nod32.fr

Ines KHELIFI : +33 01 55 89 29 30 - ines.k@eset-nod32.fr

À propos d'ESET

Spécialisé dans la conception et le développement de logiciels de sécurité pour les entreprises et le grand public, ESET est aujourd’hui le 1er éditeur de l’Union européenne en matière de sécurité des endpoints. Pionnier en matière de détection proactive, ESET a été désigné pour la 2ème année consécutive, unique Challenger dans le Gartner Magic Quadrant 2019*, « Endpoint Protection » après avoir été évalué sur sa performance et sur la qualité de sa vision dans le domaine de la protection des Endpoints. À ce jour, l’antivirus ESET NOD32 détient le record mondial de récompenses décernées par le laboratoire indépendant Virus Bulletin depuis 1998. La technologie ESET protège aujourd’hui plus d’un milliard d’internautes. *Source : Gartner Inc, Magic Quadrant for Endpoint Protection Platforms, Peter Firstbrook, Lawrence Pingree, Dionisio Zumerle, Prateek Bhajanka, Paul Webber, August 20, 2019.