- ESET Research a découvert une nouvelle version du logiciel espion pour Android GravityRAT, distribué sous forme de versions trojanisées de l’application open source légitime OMEMO Instant Messenger Android.

- Le cheval de Troie BingeChat est disponible en téléchargement à partir d’un site Web qui la présente comme un service de messagerie et de partage de fichiers gratuit.

- Cette version de GravityRAT est améliorée avec deux nouvelles capacités : recevoir des commandes pour supprimer des fichiers et exfiltrer des fichiers de sauvegarde WhatsApp.

- La campagne est très probablement très ciblée. Tout comme dans les campagnes SpaceCobra précédemment documentées, la campagne Chatico ciblait un utilisateur en Inde.

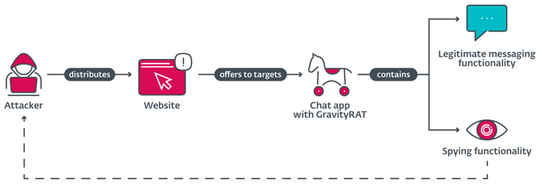

Les chercheurs d’ESET ont identifié une version mise à jour du logiciel espion GravityRAT pour Android distribué sous le nom d’applications de messagerie BingeChat et Chatico. GravityRAT est un outil d’accès à distance précédemment utilisé dans des attaques ciblées contre des utilisateurs en Inde. Des versions Windows, Android et macOS sont disponibles. L’acteur malveillant à l’origine de GravityRAT reste inconnu; ESET Research suit le groupe connu sous le nom de SpaceCobra. Très probablement active depuis août 2022, la campagne BingeChat est toujours en cours. Dans la campagne nouvellement découverte, GravityRAT peut exfiltrer les sauvegardes WhatsApp et recevoir des commandes pour supprimer des fichiers. Les applications malveillantes permettent tout de même d’accèder aux discussions basée sur l’application open source OMEMO Instant Messenger.

Tout comme dans les campagnes SpaceCobra précédemment documentées, la campagne Chatico ciblait un utilisateur en Inde. L’application BingeChat est distribuée via un site Web qui nécessite une inscription, probablement ouvert uniquement lorsque les attaquants s’attendent à ce que des victimes spécifiques visitent, éventuellement avec une adresse IP particulière, une géolocalisation, une URL personnalisée ou dans un délai spécifique. Dans tous les cas, la campagne est très ciblée.

« Nous avons trouvé un site Web qui devrait fournir l’application malveillante après avoir appuyé sur le bouton TÉLÉCHARGER APP; Cependant, il oblige les visiteurs à se connecter. Nous n’avions pas d’informations d’identification et les inscriptions étaient fermées. Il est très probable que les opérateurs n’ouvrent l’enregistrement que lorsqu’ils s’attendent à ce qu’une victime spécifique visite, éventuellement avec une adresse IP particulière, une géolocalisation, une URL personnalisée ou à un moment spécifique », explique Lukáš Štefanko, chercheur à ESET, qui a enquêté sur les applications malveillantes. « Bien que nous n’ayons pas pu télécharger l’application BingeChat via le site Web, nous avons pu trouver une URL de distribution sur VirusTotal, », ajoute-t-il. L’application malveillante n’a jamais été mise à disposition dans le Google Play Store.

ESET Research ne sait pas comment les victimes potentielles ont été attirées vers le site Web malveillant. Le téléchargement de l’application est conditionné à la création d’un compte et que l’enregistrement d’un nouveau compte n’a pas été possible pendant l’enquête, ESET suppose que les victimes potentielles ont été spécifiquement ciblées.

Le groupe derrière les logiciels malveillants est inconnu, même si les chercheurs de Facebook attribuent GravityRAT à un groupe basé au Pakistan, comme précédemment spéculé par Cisco Talos. ESET suit le groupe sous le nom de SpaceCobra et attribue les campagnes BingeChat et Chatico à ce groupe.

L’application conserve son utilisation initiale et légitime, elle fournit des options pour créer un compte et se connecter au réseau OMEMO. Avant que l’utilisateur ne se connecte à l’application, GravityRAT commence à interagir avec son serveur C & C, en exfiltrant les données de l’utilisateur de l’appareil. GravityRAT est capable d’exfiltrer les journaux d’appels, la liste de contacts, les messages SMS, l’emplacement de l’appareil, les informations de base de l’appareil et des fichiers avec des extensions spécifiques tels que images, photos et documents. Cette version de GravityRAT a deux mises à jour par rapport aux versions précédentes connues : exfiltrer les sauvegardes WhatsApp et recevoir des commandes pour supprimer des fichiers.

Pour plus d’informations techniques sur SpaceCobra et la dernière campagne ciblant Android avec GravityRAT, consultez le blogpost « Android GravityRAT va après les sauvegardes WhatsApp » sur WeLiveSecurity. Assurez-vous de suivre ESET Research sur Twitter pour les dernières nouvelles d’ESET Research.

GravityRAT distribution mechanism

Darina SANTAMARIA - +33 01 55 89 08 88 - darina.j@eset-nod32.fr

Ines KHELIFI : +33 01 55 89 29 30 - ines.k@eset-nod32.fr

À propos d'ESET

Depuis plus de 30 ans, ESET® développe des logiciels et des services de sécurité informatique pour protéger le patrimoine numérique des entreprises, les infrastructures critiques et les consommateurs du monde entier contre des cybermenaces. Nous protégeons les terminaux fixes et mobiles, les outils collaboratifs et assurons la détection et le traitement des incidents. Établit dans le monde entier, nos centres de R&D récoltent et analysent les cybermenaces pour protéger nos clients et notre monde numérique.