- Cette porte dérobée sur macOS, jusqu’alors inconnue, espionne les utilisateurs de Mac compromis.

- ESET a nommé le malware CloudMensis car il utilise les mois de l’année comme noms de répertoire.

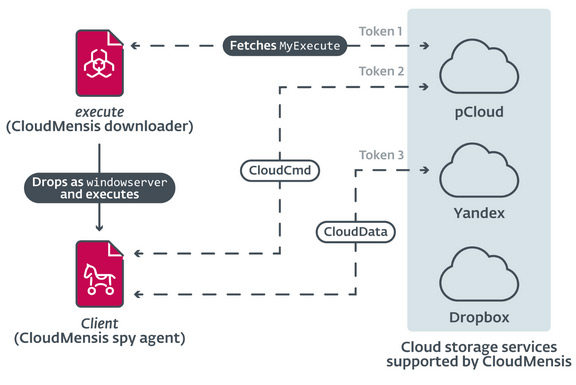

- Ce malware macOS utilise le stockage Cloud comme canal de commande et de contrôle, via trois fournisseurs différents : pCloud, Yandex Disk et Dropbox.

- CloudMensis possède 39 commandes, dont l’exfiltration de documents, des frappes au clavier et des captures d’écran...

- Les métadonnées des services de stockage utilisés révèlent que le premier Mac a été compromis le 4 février 2022.

- La diffusion très limitée de CloudMensis suggère qu’il est utilisé dans le cadre d’une opération ciblée.

Les chercheurs d’ESET, 1er éditeur Européen de solutions de sécurité, ont découvert une porte dérobée macOS inconnue jusqu’alors, qui espionne les utilisateurs de Mac compromis et utilise exclusivement des services de stockage Cloud public pour communiquer avec ses opérateurs. Nommé CloudMensis par ESET, ses fonctionnalités montrent clairement que l’intention des opérateurs est de recueillir des informations à partir des Mac des victimes en exfiltrant des documents et les frappes au clavier, en listant les emails les pièces jointes, et les fichiers sur les stockages amovibles, et en effectuant des captures d’écran.

CloudMensis est une menace pour les utilisateurs de Mac, mais sa diffusion très limitée suggère qu’il est utilisé dans le cadre d’une campagne ciblée. D’après ce qu’ESET Research a constaté, les opérateurs de cette famille de malwares déploient CloudMensis sur des cibles spécifiques qui présentent un fort intérêt pour eux. L’utilisation de vulnérabilités pour contourner les mesures d’atténuation de macOS montre que les opérateurs du malware tentent activement de maximiser la réussite de leurs campagnes d’espionnage. D’après nos recherches, aucune vulnérabilité inconnue (zero day) n’est utilisée par ce groupe de pirates. Il est recommandé d’utiliser un Mac à jour pour éviter, au moins, que les mesures d’atténuation ne soient contournées.

« Nous ne savons toujours pas comment CloudMensis est initialement diffusé et qui sont les cibles. La qualité générale du code et le manque d’obfuscation montrent que les auteurs ne sont peut-être pas des développeurs expérimentés sur Mac et ne sont pas si avancés. Néanmoins, beaucoup de ressources ont été investies pour faire de CloudMensis un outil d’espionnage puissant et une menace pour les cibles potentielles, » explique Marc-Etienne Léveillé, chercheur chez ESET qui a analysé CloudMensis.

Une fois que CloudMensis a obtenu des privilèges administrateur et d’exécution de code, un premier malware est lancé pour récupérer un second module plus riche en fonctionnalités à partir d’un service de stockage dans le Cloud.

Cette seconde étape est un composant beaucoup plus important, doté d’un certain nombre de fonctionnalités permettant de collecter des informations sur le Mac compromis. L’intention des attaquants est ici clairement d’exfiltrer des documents, des captures d’écran, des pièces jointes d’emails et d’autres données sensibles. Au total, 39 commandes sont actuellement disponibles.

CloudMensis utilise le stockage Cloud, à la fois pour recevoir des commandes de ses opérateurs et pour exfiltrer des fichiers. Il prend en charge trois fournisseurs différents : pCloud, Yandex Disk et Dropbox. La configuration incluse dans l’échantillon analysé contient des jetons d’authentification pour pCloud et Yandex Disk.

Les métadonnées des services de stockage utilisés révèlent des détails intéressants sur l’opération, par exemple qu’elle a commencé à transmettre des commandes aux bots à partir du 4 février 2022.

Apple a récemment reconnu la présence de logiciels espions ciblant les utilisateurs de ses produits, et est en train de tester un mode Lockdown sur iOS, iPadOS et macOS, qui désactive les fonctionnalités fréquemment exploitées pour obtenir des privilèges d’exécution de code et déployer des malwares.

Pour plus d’informations techniques sur CloudMensis, consultez l’article « I see what you did there: a look at the CloudMensis macOS spyware » sur WeLiveSecurity. Suivez l’actualité d’ESET Research sur Twitter.

Présentation de l’utilisation des services de stockage dans le Cloud par CloudMensis

Darina SANTAMARIA - +33 01 55 89 08 88 - darina.j@eset-nod32.fr

Ines KHELIFI : +33 01 55 89 29 30 - ines.k@eset-nod32.fr

À propos d'ESET

Depuis plus de 30 ans, ESET® développe des logiciels et des services de sécurité informatique pour protéger le patrimoine numérique des entreprises, les infrastructures critiques et les consommateurs du monde entier contre des cybermenaces. Nous protégeons les terminaux fixes et mobiles, les outils collaboratifs et assurons la détection et le traitement des incidents. Établit dans le monde entier, nos centres de R&D récoltent et analysent les cybermenaces pour protéger nos clients et notre monde numérique.