Mustang Panda, le groupe de cyberespionnage à l’origine de cette menace, cible principalement des entités gouvernementales et des ONG en Asie de l’Est et du Sud-Est, et quelques-unes en Europe et en Afrique

- Cette campagne de cyberespionnage remonte au moins à août 2021 et est encore active en mars 2022.

- Mustang Panda, le groupe de pirates à l’origine de cette campagne, cible principalement des gouvernements et des ONG. La plupart des victimes sont situées en Asie de l’Est et du Sud-Est, mais quelques-unes se trouvent en Europe (Grèce, Chypre, Russie) et en Afrique (Afrique du Sud, Sud-Soudan), notamment des organismes de recherche, des fournisseurs d’accès Internet et des missions diplomatiques européennes.

- La chaîne d’infection comprend des documents fréquemment mis à jour concernant les événements en Europe et la guerre en Ukraine, en guise de leurre.

- La campagne utilise un chargeur personnalisé pour exécuter Hodur, une nouvelle variante de Korplug.

- Chaque étape du processus de déploiement fait appel à des techniques anti-analyses et d’obscurcissement du flux de contrôle, ce qui le distingue des autres campagnes.

ESET Research a découvert une campagne de cyberespionnage encore active menée par le groupe de pirates Mustang Panda, qui utilise une nouvelle variante de Korplug. La campagne actuelle exploite la guerre en Ukraine et d’autres sujets de l’actualité européenne. Les victimes connues sont des organismes de recherche, des fournisseurs d’accès Internet (FAI) et des missions diplomatiques européennes situées pour la plupart en Asie de l’Est et du Sud-Est. Les chercheurs d’ESET ont nommé Hodur cette nouvelle variante de Korplug, en raison de sa ressemblance avec la variante THOR documentée en 2020. Dans la mythologie nordique, Hodur est le demi-frère aveugle de Thor.

Les victimes de cette campagne sont probablement attirées par des documents de hameçonnage exploitant les tous derniers événements survenus en Europe, tels que l’invasion de l’Ukraine par la Russie. Plus de trois millions d’habitants ont en effet fui la guerre vers les pays voisins selon l’Agence des Nations unies pour les réfugiés, ce qui a entraîné une crise sans précédent aux frontières de l’Ukraine. L’un des noms de fichiers liés à cette campagne est « Situation at the EU borders with Ukraine.exe » (Situation aux frontières de l’UE avec l’Ukraine.exe).

D’autres documents d’hameçonnage mentionnent de nouvelles restrictions de déplacement dues à COVID-19, une carte d’aide régionale approuvée pour la Grèce, et un règlement du Parlement européen et du Conseil de l’Europe. L’appât final est un véritable document disponible sur le site web du Conseil de l’Europe. Cela montre que le groupe de pirates à l’origine de cette campagne suit l’actualité, et est capable d’y réagir rapidement et avec succès.

« Sur la base des similitudes de code et des nombreux points communs au niveau des tactiques, techniques et procédures, les chercheurs d’ESET attribuent avec une grande certitude cette campagne à Mustang Panda, également connu sous le nom de TA416, RedDelta ou PKPLUG. Il s’agit d’un groupe de cyberespionnage qui cible principalement des entités gouvernementales et des ONG, » explique Alexandre Côté Cyr, le Malware Researcher chez ESET qui a découvert Hodur. Les victimes de Mustang Panda se situent principalement, mais pas exclusivement, en Asie de l’Est et du Sud-Est, en particulier en Mongolie. Le groupe est également connu pour sa campagne visant le Vatican en 2020.

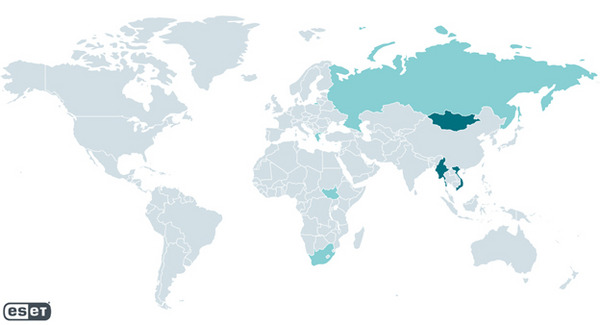

Bien que les chercheurs d’ESET n’aient pas été en mesure d’identifier les secteurs de toutes les victimes, cette campagne semble avoir les mêmes objectifs de ciblage que les autres campagnes de Mustang Panda. Conformément à la victimologie typique du groupe, la plupart des victimes sont situées en Asie de l’Est et du Sud-Est, ainsi que dans des pays européens et africains. Selon la télémétrie d’ESET, la grande majorité des cibles sont situées en Mongolie et au Vietnam, puis au Myanmar, et seulement quelques-unes dans d’autres pays à savoir la Grèce, Chypre, la Russie, le Soudan du Sud et l’Afrique du Sud. Les secteurs identifiés comprennent les missions diplomatiques, les organismes de recherche et les fournisseurs d’accès à Internet (FAI).

Les campagnes de Mustang Panda utilisent fréquemment des chargeurs personnalisés pour les malwares partagés, notamment Cobalt Strike, Poison Ivy et Korplug (également connu sous le nom de PlugX). Le groupe a également créé ses propres variantes de Korplug. « Par rapport à d’autres campagnes utilisant Korplug, chaque étape du processus de déploiement utilise des techniques anti-analyses et d’obfuscation du flux de contrôle, afin que le travail d’enquête soit plus difficile pour nous, les chercheurs en malwares, » conclut M. Côté Cyr.

Pour une analyse technique détaillée, lisez l’article sur WeLiveSecurity. Suivez ESET Research sur Twitter pour connaître les dernières actualités d’ESET Research.

La plupart des victimes touchées par Mustang Panda dans cette campagne se trouvent en Asie de l’Est et du Sud-Est

Un des documents utilisés en guise de leurre dans cette campagne : un véritable document provenant du site web du Conseil de l’Europe

Darina SANTAMARIA - +33 01 86 27 00 39 - darina.j@eset-nod32.fr

À propos d'ESET

Depuis plus de 30 ans, ESET® développe des logiciels et des services de sécurité informatique pour protéger le patrimoine numérique des entreprises, les infrastructures critiques et les consommateurs du monde entier contre des cybermenaces. Nous protégeons les terminaux fixes et mobiles, les outils collaboratifs et assurons la détection et le traitement des incidents. Établit dans le monde entier, nos centres de R&D récoltent et analysent les cybermenaces pour protéger nos clients et notre monde numérique.