Une seconde attaque nommée IsaacWiper a débuté peu après l’invasion militaire russe et a touché un réseau gouvernemental ukrainien

• Le 23 février, une cyber attaque destructive (HermeticWiper, HermeticWizard et HermeticRansom) a visé plusieurs organisations ukrainiennes. Cette cyberattaque a précédé de quelques heures le début de l’invasion russe en Ukraine.

• HermeticWiper s’efface du disque en écrasant son propre fichier avec des octets aléatoires. Cette mesure est probablement destinée à empêcher toute analyse du malware lors d’une enquête post-infection.

• HermeticWiper est propagé à l’intérieur des réseaux locaux compromis par un ver personnalisé que nous avons nommé HermeticWizard.

• Le 24 février, une seconde cyberattaque destructive contre un réseau gouvernemental ukrainien a débuté, à l’aide d’un malware dit d’effacement (« wiper ») qu’ESET a nommé IsaacWiper.

• Le 25 février, les attaquants ont diffusé une nouvelle version d’IsaacWiper avec des journaux de débogage, ce qui pourrait indiquer qu’ils n’ont pas réussi à effacer le contenu de certaines des machines ciblées.

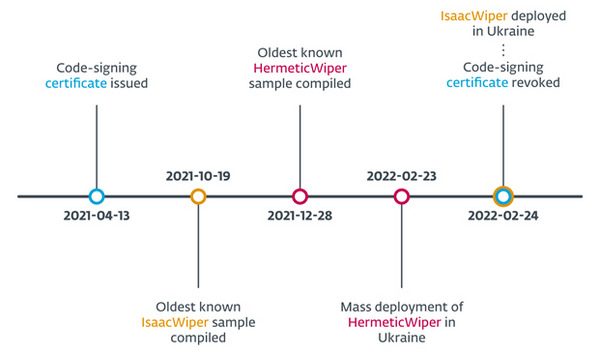

• Des éléments des malwares suggèrent que les attaques étaient planifiées depuis plusieurs mois.

• ESET Research n’a pas encore été en mesure d’attribuer ces attaques à un groupe de pirates connu.

Alors que l’invasion russe commençait en Ukraine, les chercheurs d’ESET ont découvert deux nouvelles familles de malwares dits d’effacement (« wiper ») ciblant des organisations ukrainiennes. La première cyberattaque a commencé quelques heures avant l’invasion militaire russe, comme l’a indiqué ESET Research sur son compte Twitter, et après les attaques par déni de service distribué (DDoS) contre les principaux sites web ukrainiens plus tôt dans la journée. Ces attaques destructrices employaient au moins trois composants :

• HermeticWiper qui efface les données,

• HermeticWizard pour la propagation sur le réseau local, et

• HermeticRansom qui agit comme un ransomware leurre.

Des éléments des malwares suggèrent que les attaques étaient planifiées depuis plusieurs mois. Lorsque l’invasion russe a commencé, une seconde cyberattaque destructrice contre un réseau gouvernemental ukrainien a débuté, à l’aide d’un malware d’effacement qu’ESET Research a nommé IsaacWiper.

« En ce qui concerne IsaacWiper, nous sommes en train d’évaluer ses liens, s’il y en a, avec HermeticWiper. Il est important de noter qu’il a été détecté dans une organisation gouvernementale ukrainienne qui n’a pas été affectée par HermeticWiper, » déclare Jean-Ian Boutin, Head of Threat Research chez ESET.

Les chercheurs d’ESET estiment avec une grande confiance que les organisations touchées ont été compromises bien avant le déploiement du malware. « Cette constatation repose sur plusieurs faits : les horodatages de la compilation de HermeticWiper PE, le plus ancien étant le 28 décembre 2021; la date d’émission du certificat de signature de code, le 13 avril 2021 ; et le déploiement de HermeticWiper via la politique de domaine par défaut (GPO) dans au moins une instance, ce qui suggère que les attaquants avaient un accès préalable à l’un des serveurs Active Directory de cette victime, » déclare M.Boutin.

IsaacWiper est apparu dans la télémétrie d’ESET le 24 février. L’horodatage de compilation PE le plus ancien qui a été découvert est le 19 octobre 2021, ce qui signifie que si son horodatage de compilation PE n’a pas été altéré, IsaacWiper pourrait avoir été utilisé dans de précédentes campagnes plusieurs mois auparavant.

Dans le cas de HermeticWiper, ESET a observé des mouvements latéraux à l’intérieur des organisations ciblées, et des indicateurs d’une probable prise de contrôle d’un serveur Active Directory par les agresseurs. Un ver personnalisé que les chercheurs d’ESET ont baptisé HermeticWizard a été utilisé pour diffuser le malware sur les réseaux compromis. Pour le second malware, IsaacWiper, les attaquants ont utilisé RemCom, un outil d’accès à distance, et peut-être Impacket pour se déplacer à l’intérieur du réseau.

De plus, HermeticWiper s’efface du disque en écrasant son propre fichier avec des octets aléatoires. Cette mesure est probablement destinée à empêcher toute analyse du malware lors d’une enquête post-infection. Le ransomware leurre HermeticRansom a été déployé en même temps que HermeticWiper, potentiellement dans le but de masquer les actions du malware d’effacement.

Un jour seulement après le déploiement d’IsaacWiper, les attaquants ont diffusé une nouvelle version avec des journaux de débogage. Cela peut indiquer qu’ils n’ont pas réussi à effacer certaines des machines ciblées et ont généré des journaux pour comprendre ce qui se passait.

ESET Research n’a pas encore été en mesure d’attribuer ces attaques à un groupe de pirates connu en raison de l’absence de toute similitude de code significative avec d’autres échantillons dans la bibliothèque de malwares d’ESET.

Le terme « Hermetic » est dérivé de Hermetica Digital Ltd, une société chypriote à laquelle le certificat de signature de code a été délivré. Selon un rapport de Reuters, il semble que ce certificat n’ait pas été volé à Hermetica Digital. Il est probable qu’au lieu de cela, les attaquants ont usurpé l’identité de la société chypriote afin d’obtenir ce certificat auprès de DigiCert. ESET Research a demandé à la société émettrice DigiCert de révoquer le certificat immédiatement.

Pour plus d’informations techniques, lisez l’article de blog sur WeLiveSecurity. Suivez ESET Research sur Twitter pour connaître les dernières actualités d’ESET Research.

Chronologie des événements importants

Darina SANTAMARIA - +33 01 86 27 00 39 - darina.j@eset-nod32.fr

Ines KHELIFI : +33 01 55 89 29 30 - ines.k@eset-nod32.fr

À propos d'ESET

Depuis plus de 30 ans, ESET® développe des logiciels et des services de sécurité informatique pour protéger le patrimoine numérique des entreprises, les infrastructures critiques et les consommateurs du monde entier contre des cybermenaces. Nous protégeons les terminaux fixes et mobiles, les outils collaboratifs et assurons la détection et le traitement des incidents. Établit dans le monde entier, nos centres de R&D récoltent et analysent les cybermenaces pour protéger nos clients et notre monde numérique.