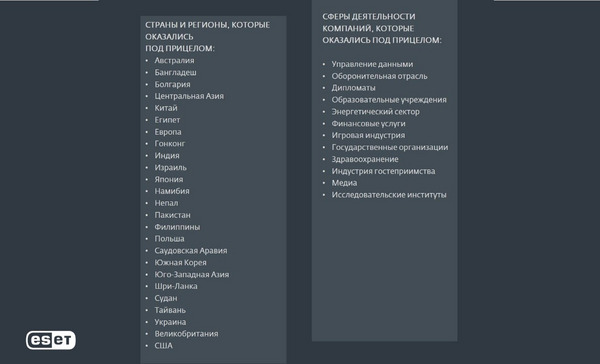

Компания ESET ― лидер в области информационной безопасности ― подготовила обзор активности APT-групп с октября 2022 года до конца марта 2023. В частности, российские APT-группы были особенно активны в Украине и странах ЕС, используя для атак программы для уничтожения данных и фишинговые письма. Среди основных целей киберпреступников ― организации в области обороны и энергетики, а также медиакомпании.

Также в течение этого периода киберпреступники, связанные с Китаем, сосредоточились на европейских организациях. В Израиле связанная с Ираном группа OilRig развернула новый бэкдор. Тем временем группы, связанные с Северной Кореей, продолжали сосредотачиваться на Южной Корее.

Стоит отметить, что APT-группы ― это группировка высококвалифицированных хакеров, деятельность которых часто спонсируется определенным государством. Их целью является получение конфиденциальных данных правительственных учреждений, высокопоставленных лиц или стратегических компаний и избежание обнаружения. Такие группы киберпреступников имеют большой опыт и используют сложные вредоносные инструменты и эксплойты с использованием неизвестных ранее уязвимостей.

«Продукты ESET защищают пользовательские системы от вредоносной активности, которая описана в данном отчете. Предоставленная информация в основном базируется на собственных данных телеметрии ESET, проверенных исследователями ESET», — комментирует Жан-Ян Бутин, главный исследователь лаборатории ESET.

Какие APT-группы атаковали Украину и другие страны Европы?

Gamaredon продолжает оставаться одной из самых активных APT-групп, направленных на Украину с целью кражи конфиденциальной информации. В дополнение к этому специалисты ESET обнаружили распространение фишинговых писем, нацеленных на правительственные учреждения в нескольких странах ЕС. Злоумышленники используют известную тактику ― электронные письма с вложенным вредоносным HTML-документом, который после открытия сохраняет архив с опасным файлом.

Другая группа Sandworm продолжила атаковать разные организации в Украине, в том числе государственные учреждения, энергетический сектор и медиа. В январе 2023 года специалисты обнаружили развертывание группой Sandworm программы для уничтожения данных в Украине под названием SwiftSlicer. В январе 2023 года CERT-UA опубликовал сообщение о кибератаке Sandworm на информационное агентство Украины.

В первом квартале 2023 года специалисты ESET обнаружили распространение вредоносных сообщений, нацеленных на дипломатов в стране ЕС. В частности, фишинговые электронные письма, замаскированные под сообщения от министерства иностранных дел Чешской Республики, содержали ссылку на страницу для загрузки вредоносного ZIP-архива.

Также в последние месяцы группа киберпреступников Winter Vivern была достаточно активна в Европе с атаками на украинских и польских госслужащих. Злоумышленники отправляли электронные письма с ссылкой на веб-сайт, где жертвы могут загрузить поддельный антивирус, который затем устанавливает специальный бэкдор PowerShell.

В других случаях целью киберпреступников было похищение учетных данных почты. К примеру, в феврале 2023 года группа Winter Vivern использовала уязвимость на портале Zimbra для попытки атаки двух правительственных организаций в Европе. При вводе учетные данные отправлялись на удаленный сервер злоумышленников, а жертвам отображалась обычная страница веб-почты.

Какие группы APT были активны в мире?

Группа Ke3chang, связанная с Китаем, развернула новый вариант Ketrican, тогда как киберпреступники Mustang Panda использовали два новых бэкдора. MirrorFace была нацелена на Японию, используя новые подходы к распространению вредоносного программного обеспечения, а Operation ChattyGoblin скомпрометировала компанию в сфере игр на Филиппинах, нацелившись на работников службы поддержки.

Группы SideWinder и Donot Team, связанные с Индией, продолжали ориентироваться на государственные учреждения в Южной Азии. В частности, атаки первой группы были направлены на сферу образования в Китае, а вторая — продолжала модифицировать уже известный фреймворк yty, а также доступный троян удаленного доступа (RAT) под названием Remcos. Также в Южной Азии исследователи ESET обнаружили множество попыток фишинговых атак на веб-почту Zimbra.

Кроме того, группа Lazarus, связанная с Северной Кореей, нацелилась на сотрудников предприятия оборонной отрасли в Польше с фейковым предложением работы в Boeing, а также на компанию по управлению данными в Индии.

Почему данные об APT-угрозах важны?

Атаки APT-групп достаточно изощрены и опасны, поэтому важно обеспечить максимальную защиту благодаря комплексному подходу к безопасности. Поэтому компаниям следует позаботиться о мощной защите устройств, в том числе с помощью расширенного обнаружения и реагирования на угрозы, расширенного анализа в облакеишифрования данных, а также понимать возможные векторы атак и особенности деятельности определенных групп, которые доступны именно в отчетах об APT-угрозах.

Исследователи ESET готовят подробную техническую информацию, постоянно обновляя данные о деятельности определенных APT-групп в форме расширенных отчетов, чтобы помочь соответствующим организациям защищать пользователей, критическую инфраструктуру и другие важные активы от целенаправленных кибератак. Больше информации о расширенных APT-отчетах, которые предоставляются в рамках сервиса ESET Threat Intelligence, можно найти по ссылке.

Подробнее о деятельности APT-групп читайте в полном отчете ESET.