más de 1000 millones

de usuarios en todo el mundo

más de 400 mil

clientes corporativos

Más de 195

países & territorios

13

centros en el mundo de investigación y desarrollo

Diferentes propuestas para informar, educar y concientizar a todos los niveles de colaboradores de las empresas sobre el uso

de nuevas tecnologías y los riesgos asociados al tratamiento de la información.

Contamos con tres modalidades para que las empresas puedan implementar la que mejor se adecúa a las

necesidades de su compañía:

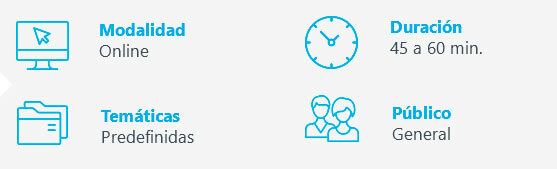

Entrenamientos online

Tienen por objetivo concientizar sobre temáticas de seguridad IT corporativa, que surgen a partir de investigaciones llevadas a cabo por nuestro equipo de profesionales.

Nuestros Cursos

- Implementación ISO 27001

- Gestión de la Seguridad de la Información Corporativa

- Uso seguro de medios informáticos

- Solución de backup

- Gestión y respuesta a incidentes

- Seguridad para Pyme

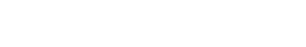

Coaching de seguridad

Seminarios orientados a concientizar a los colaboradores con conocimientos en materia de seguridad, comprendiendo cuáles son las amenazas más comunes en Latinoamérica y las diferentes medidas de prevención.

Nuestros Cursos

- Panorama de seguridad en Latinoamérica

Con el objetivo de concientizar sobre el funcionamiento de las amenazas y las mejores prácticas de seguridad, busca exponer la actualidad del cibercrimen en la región, haciendo énfasis en las amenazas más vistas en cada país y los vectores de propagación que utilizan. - Seguridad en la nube

Cada vez más empresas utilizan los servicios en la nube, desde el almacenamiento de datos hasta el procesamiento de estos, lo que implica una mayor exposición de los usuarios a diferentes riesgos. Este seminario busca detallar cuáles son estas amenazas y cuáles las mejores medidas de control para evitar incidentes.

- Guía del Empleado Seguro: cómo proteger los activos de las empresas

Phishing, Vishing, Spam, Malware, Ransomware, son solo algunas de las amenazas informáticas a las cuales se puede exponer un usuario. El propósito de este seminario es concientizar sobre los potenciales riesgos a través de demostraciones en vivo y aconsejar a los colaboradores sobre cómo identificarlos a tiempo. - Cómo crear un espacio digital seguro

Este seminario aborda temas relacionados con Internet y la seguridad en el manejo de redes sociales, explicando las principales problemáticas y riesgos a las que los usuarios más chicos pueden enfrentarse. De esta manera, acerca a los asistentes herramientas que pueden ser aplicadas en el ámbito laboral y en sus actividades personales y familiares.

**Se pueden desarrollar otras temáticas acordes a la necesidad de la empresa.

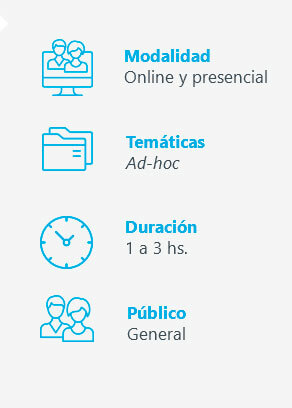

Cursos presenciales avanzados

Pensados para perfiles avanzados, como desarrolladores o encargados de la seguridad informática, los cursos cuentan con un módulo teórico-practico que permite a los asistentes descubrir nuevos conceptos de seguridad relacionados con su labor diaria, y entenderlos a través de ejercicios participativos guiados por el experto.

Nuestros Cursos

Análisis de malware

En el mismo se explica cómo realizar un análisis de malware a partir de ejercicios prácticos, que van desde la creación de un ambiente de pruebas adecuadas hasta la creación de planes de mitigación de riesgos, en relación con los códigos maliciosos y la gestión de incidentes que se deben afrontar en el mundo profesional.

Análisis Forense Digital

A través de ejercicios prácticos, se presentan las principales técnicas y herramientas utilizadas durante una investigación forense digital, permitiendo aprender cómo llevar adelante un procedimiento de este tipo, tanto en Linux como en Windows y realizando los reportes adecuados.

Ethical Hacking

A través del entrenamiento sobre herramientas y metodologías de hacking, se busca abordar los temas necesarios para realizar tareas de análisis de vulnerabilidades y test de penetración bajo la ética profesional.

Análisis de malware avanzando

Orientado a capacitar a los profesionales de equipos de seguridad, tanto defensiva como ofensivamente, brindando herramientas y metodologías que permitan hacer el reversing de un código malicioso al momento de responder ante un incidente, identificando de dónde proviene la infección, y determinando el propósito y alcance para proveer una solución ante la propagación.

OSINT

Busca presentar las técnicas y herramientas que permiten la obtención de información en fuentes abiertas, desde búsquedas en Internet hasta la extracción de metadatos de diferentes tipos de archivos en un marco de análisis que permita ordenar toda la información.

Desarrollo Seguro de Aplicaciones Web

Recorrido sobre las principales fallas de seguridad de las aplicaciones web actuales y las diferentes técnicas y herramientas para evitarlas. Al tomar de base el OWASP Top 10 2017, se abarcan contenidos fundamentales para garantizar la seguridad en el desarrollo de este tipo de aplicaciones y prevenir ataques como SQL Injection, Cross Site Scripting (XSS), Suplantación de Identidad, entre otras.

Criptografía y Criptoanálisis

Dado que la criptografía se convirtió en una técnica indispensable para garantizar la confidencialidad e integridad en los sistemas informáticos, este curso está orientado a desarrollar el funcionamiento interno de los diferentes algoritmos y sistemas criptográficos, y aplicar los mismos a los inconvenientes cotidianos.

Seguridad en Redes Informáticas

Herramientas para el desarrollo de políticas, prácticas y tecnologías que evitan accesos no autorizados y el mal uso, modificación o denegación, a una determinada red informática y sus recursos. Se contemplan temas como ataques activos y pasivos en redes, hasta técnicas de protección, uso de certificados de autorización y control de accesos.

ISO 27001

Fundamentos específicos y conocimientos necesarios para implementar un Sistema de Gestión de la Seguridad de la Información (SGSI) según los requisitos de la norma ISO 27001, y considerando en todo momento la importancia de los controles de seguridad para asegurar la información en una organización.

Gestión de la Seguridad de la Información

Abarca los puntos claves para diseñar, implementar y evaluar un plan de gestión para la protección de la información, considerando aspectos de la seguridad a nivel defensivo, e incluyendo temas como la gestión de riesgos, el desarrollo y la administración de un programa de seguridad, la respuesta a incidentes y el desarrollo de un plan de concientización.

Elaboración de estrategias y gestión de Ciberseguridad

Bases necesarias para la creación de un equipo de ciberseguridad e implementación de un marco de trabajo que permita establecer una evolución y mejora continua, como así también desarrollar una estrategia a largo plazo para garantizar la disponibilidad, integridad y confidencialidad de los activos de la empresa.

Análisis de Aplicaciones móviles en Android y en iOS

Métodos y técnicas para analizar el nivel de seguridad en dispositivos móviles con sistema operativo Android o iOs, mediante diferentes herramientas y tomando como referencia las metodologías OWASP para realizar auditorías con sus correspondientes informes ejecutivos y técnicos. Los cursos se brindan por separado según el sistema operativo de interés.

Contáctese y reciba asesoramiento de nuestros especialistas:

Gracias por haber completado la información.

ESET Latinoamérica seguirá en contacto con Usted.

protegido por ESET desde 2017 más de 9000 equipos

protegido por ESET desde 2008 licencia extendida/ampliada 10 veces

protegido por ESET desde 2016 más de 14.000 endpoints

Partner de seguridad ISP desde 2008 con una base de clientes de 2 millones

Entérese qué pasa en el mundo de la ciberseguridad

Visite nuestros portales y accede a interesantes análisis, contenidos y noticias de actualidad, desarrolladas por nuestros expertos en seguridad en el mundo.

Blog Enterprise

Conoce a los ganadores y ganadoras del Premio ESET al Periodismo en Seguridad Informática 2023

Tenemos el placer de anunciar a los ganadores y ganadoras de la decimosexta edición del Premio ESET al Periodismo en Seguridad Informática. El objetivo de esta iniciativa única en la región es…

We Live Security

El ciberseguro como parte esencial de la estrategia de mitigación de las ciberamenazas

Por qué las organizaciones de cualquier tamaño y sector deben explorar sus opciones de ciberseguro como componente crucial de sus estrategias de mitigación de riesgos

HotPage: Adware oculto en un supuesto bloqueador de anuncios

Análisis de ESET sobre un software anunciado como “seguridad para cibercafés” que, en realidad, injecta publicidad, recopila datos y expone el sistema a más amenazas al permitir la ejecución de código…