A operação de um console de detecção e resposta exige que os administradores de TI adotem um papel ativo na resposta a ameaças.

O uso de uma ferramenta de detecção e resposta (EDR) como o ESET Inspect é um passo significativo no avanço de sua postura de segurança. Se o resultado esperado dos produtos de segurança que você tem usado até agora é simplesmente ser informado de que as detecções foram feitas, as ameaças foram bloqueadas e os arquivos maliciosos foram removidos, então sua postura de segurança tem sido em grande parte passiva. Esta abordagem não é ideal, mas é compreensível quando o pessoal de TI de uma organização não tem tempo ou experiência técnica avançada para assumir um papel mais ativo em sua segurança.

Entretanto, investir em uma solução de detecção e resposta indica uma curiosidade saudável sobre o que está acontecendo por trás da cortina. Um produto de detecção e resposta dá aos administradores de TI visibilidade dos eventos que ocorrem em um computador, tais como scripts executados, comandos executados, solicitações HTTP(S), conexões TCP/IP, solicitações DNS, modificações de registro, operações de arquivos, alterações de processos, e assim por diante.

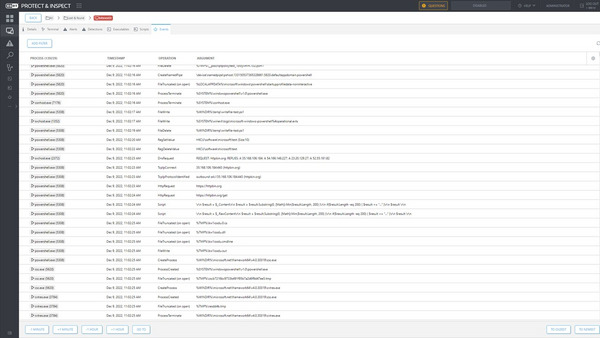

A Figura 1 mostra parte de uma lista completa de eventos que a ESET Inspect pode rastrear.

Para ajudar a dar sentido a todos esses dados, um produto de detecção e resposta vem com regras para sinalizar eventos específicos, ou sequências de eventos, que são suspeitos ou dignos de monitoramento. Como nossa solução EDR pode se conectar ao sistema ESET LiveGrid, os engenheiros de segurança da ESET aperfeiçoaram as regras da ESET Inspect para levar em conta a reputação e a popularidade dos executáveis, quando relevante.

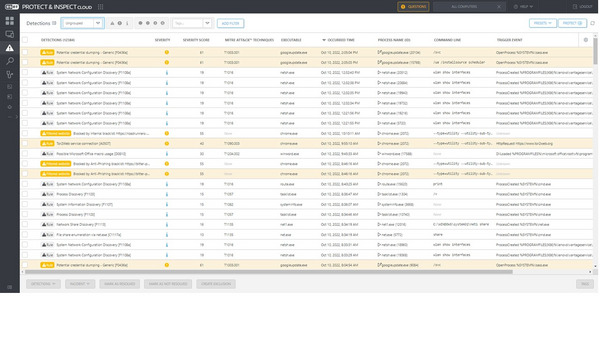

A Figura 2 mostra como as regras priorizam os eventos apresentados ao administrador de TI sentado no console da ESET Inspect.

Após a implantação inicial, é provável que muitas detecções sejam acionadas por eventos inofensivos até que a solução EDR seja otimizada. A partir daqui, consideraremos apenas a solução EDR da ESET, a menos que seja indicado o contrário.

Otimizando a detecção e resposta para seu ambiente

Cada organização tem sua base de eventos benignos produzidos por computadores em suas redes. Portanto, o primeiro trabalho do administrador de TI é examinar as detecções e entender o que é "normal".

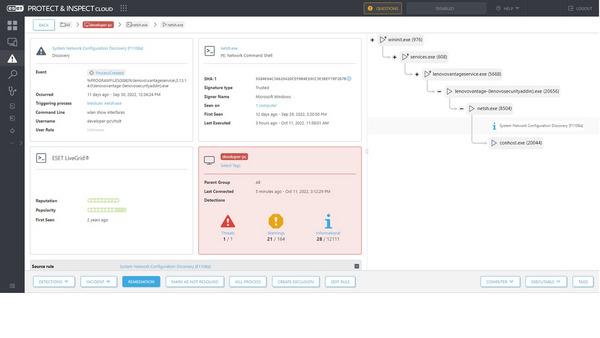

Por exemplo, a Figura 3 mostra as detecções de uma regra projetada para reportar sondas da configuração de rede de um sistema, uma técnica comumente usada por malware de espionagem cibernética e ransomware, e neste caso pelo serviço Vantage da Lenovo.

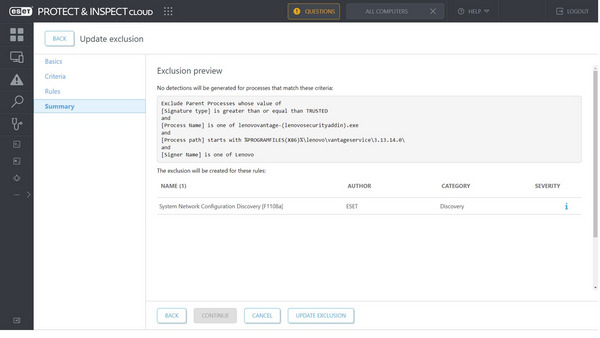

Se a organização permite o uso do Lenovo Vantage, então o administrador de TI pode criar uma exclusão para esta atividade, como mostrado na Figura 4. E se a organização não tem dispositivos Lenovo em sua frota, ou se esta atividade ocorreu em um dispositivo não Lenovo, é provavelmente um evento inerentemente suspeito!

Aqui a exclusão só se aplica à versão 3.13.14.0 do Lenovo Vantage Service, mas você poderia cortar o número da versão no final do caminho do processo para excluir todas as versões. Esta decisão se concentra no equilíbrio entre risco e ruído, uma escolha que deve ser repetida constantemente enquanto você usar qualquer console EDR.

Desenvolver todas as exclusões necessárias para a linha de base de eventos esperados de sua organização leva tempo. Enquanto os administradores de TI devem se familiarizar com a rede de sua organização, inspecionando manualmente as detecções e criando exclusões para eles quando apropriado, a ESET Inspect oferece um modo de aprendizagem que automatiza a criação de exclusões e até mesmo tem exclusões pré-escritas que podem ser ativadas. No primeiro caso, os administradores de TI devem revisar todas as exclusões automáticas.

Maximizar o valor com regras personalizadas

Enquanto as novas versões da ESET Inspect frequentemente incluem novas regras, os administradores de TI não têm que esperar para escrever suas próprias regras. A ESET Inspect capacita os defensores da segurança, dando-lhes uma profunda visibilidade dos eventos e o poder de tomar decisões sobre o que é monitorado através de regras e exclusões personalizadas. Os administradores podem até mesmo ajustar as regras padrão e personalizadas com ações agressivas de resposta, tais como anular processos, processos de bloqueio por seus hashes e isolamento de computadores da rede.

Na verdade, é aqui que as organizações obtêm o maior valor de seu investimento na ESET Inspect: escrevendo regras que tratam de suas áreas de risco prioritárias. Vamos ilustrar isto com novas regras retiradas das mesas dos engenheiros de segurança da ESET.

Novas regras de inspeção ESET para arquivos LNK em ISOs montados

Em abril de 2022, a ESET detectou que o Emotet estava experimentando uma técnica para contornar o The-Mark-Of-The-Web enviando arquivos de atalho (LNK) em anexos de e-mail. Para não ser ultrapassado, outros tipos de malware, tais como BumbleBee, Qbot e BazarLoader, também experimentaram com arquivos LNK, mas em imagens de disco ISO.

Como o ESET Inspect pode monitorar arquivos LNK e detectar ISOs montados (sob as variáveis de ambiente %CDROM% e %RemovableDrive%), esta é uma excelente oportunidade para escrever novas regras que possam monitorar esta técnica. Vejamos quatro novas regras lançadas com o ESET Inspect versão 1.9.

1. possível abuso do LNK a partir da ISO Side-Loading DLL [D0451]

Esta regra monitora o carregamento de uma DLL suspeita por um processo confiável iniciado a partir de uma unidade removível ou CD-ROM (incluindo uma imagem ISO montada) e com um processo antigo iniciado por um arquivo LNK em uma unidade removível ou CD-ROM.

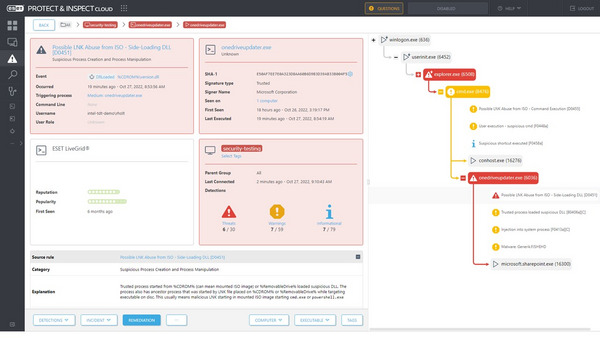

A Figura 5 mostra esta regra testada contra um mecanismo de entrega de carga útil Brute Ratel C4. Uma detecção é realizada após uma cadeia de eventos acionados por um duplo clique em um arquivo LNK em uma ISO montada que tem três componentes de interesse:

1. ArquivoLNK - Roshan-Bandara_CV_Dialog.lnk

2. Executável - onedriveupdater.exe

3. DLL - version.dll

Neste caso, a regra é acionada porque a versão.dll suspeita é carregada por um processo confiável rodando onedriveupdater.exe. Isto foi iniciado por um processo rodando cmd.exe, que foi iniciado quando a vítima clicou duas vezes em Roshan-Bandara_CV_Dialog.lnk.

Com efeito, esta regra detecta o DLL sideloading, onde um atacante inicia um executável legítimo e abusa da demanda do executável por um arquivo DLL específico, colocando um DLL malicioso com o nome do arquivo exigido mais cedo na ordem de carregamento prescrita do que o DLL legítimo. Neste caso, a DLL maliciosa foi colocada no mesmo diretório que o executável.

2. Possível Abuso ISO LNK - Sistema de Execução de Proxy Binário [D0452]

Esta regra monitora se uma DLL suspeita é executada via rundll32.exe, regsvr32.exe ou odbcconf.exe, quando tanto a DLL como o arquivo LNK que iniciou o processo de execução de um destes binários do sistema estão localizados em uma unidade removível ou CD-ROM.

A Figura 6 mostra esta regra testada contra um mecanismo de entrega de carga útil BumbleBee. Uma detecção é realizada após uma cadeia de eventos acionados por um duplo clique em um arquivo LNK em uma ISO montada que tem dois componentes de interesse:

1. Arquiivo LNK - requisitos do projeto.lnk

2. DLL - start.dll

Neste caso, a regra é acionada porque o início suspeito.dll é executado pelo processo executando odbcconf.exe, que foi iniciado quando a vítima clicou duas vezes nos requisitos do projeto.lnk. Tanto o arquivo LNK quanto a DLL estão localizados em uma imagem ISO montada.

Com efeito, esta regra detecta o abuso de binários de sistema confiáveis como proxies para executar DLLs maliciosas.

3. Possível Abuso ISO LNK - Living Off The Land Binary [D0453].

Esta regra monitora um processo que executa um binário living off the land (LOLBin) que tem um processo antigo iniciado a partir de um arquivo LNK em um drive ou CD-ROM removível.

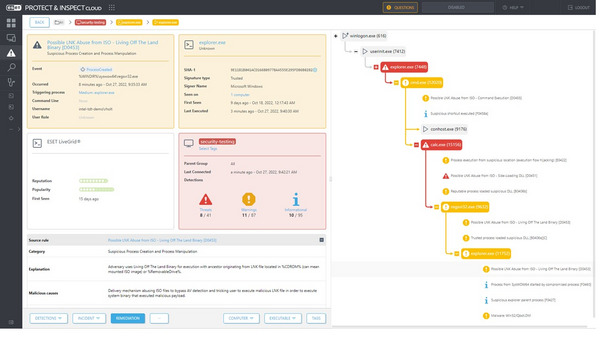

A Figura 7 mostra esta regra testada contra um mecanismo de entrega de carga útil Qbot. Uma detecção é realizada após uma cadeia de eventos acionados por um duplo clique em um arquivo LNK em uma ISO montada que lança um interprete de comandos e leva ao abuso de dois binários living off the land regsvr32.exe e explorer.exe.

Com efeito, esta regra detecta o abuso da LOLBins, que são os utilitários ou binários embutidos que vêm com um sistema operacional, ajudando assim os atacantes a passarem despercebidos.

4. Possível Abuso ISO LNK - Command Execution [D0455]

Esta regra monitora um processo que executa um dos 10 binários, tais como cmd.exe, powerhell.exe e rundll32.exe, que foi iniciado a partir de um arquivo LNK em uma unidade removível ou CD-ROM.

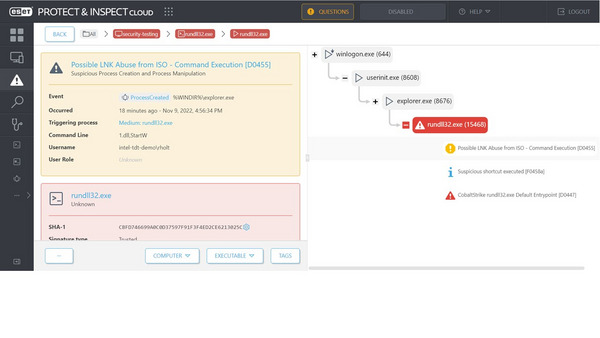

A Figura 8 mostra esta regra testada contra um mecanismo de entrega de carga útil do BazarLoader. Uma detecção é realizada após um processo rodando rundll32.exe é iniciado com um duplo clique em um arquivo LNK em uma ISO montada.

Com efeito, esta regra detecta o abuso de um arquivo LNK em um ISO montado para contornar o The-Mark-Of-The-Web e conseguir a execução do comando através de binários de confiança.

Os administradores de TI podem agora tornar estas quatro regras mais poderosas, incluindo uma ação para matar o processo comprometido (que será uma ação padrão com o ESET Inspect 1.10). Isto pode fornecer proteção contra malware novo ou desconhecido que ainda não tenha sido detectado por um produto de segurança endpoint.

Considerações finais

Mantendo-se atentos a novas e cada vez mais ativas técnicas maliciosas e começando a trabalhar na criação de regras para detectá-las, os administradores de TI podem maximizar o investimento de sua organização na ESET Inspect. De fato, sem este investimento adicional na criação de exclusões e na escrita de novas regras, todos os benefícios potenciais de defesa permanecem inexplorados. A ESET Inspect é mais poderosa nas mãos de defensores ativos e estudiosos que se dedicam a aprender mais sobre as redes que precisam proteger e que são destemidos o suficiente para enfrentar as últimas ameaças.

Se uma organização não tiver pessoal com as habilidades ou tempo para mergulhar na ESET Inspect, é sempre possível informar-se sobre a disponibilidade de detecção e resposta gerenciada (MDR) em um parceiro local da ESET. Com a MDR, o problema de pessoal é resolvido terceirizando a gestão da ESET Inspect para especialistas locais da ESET.

Assista a um testemunho em vídeo sobre como a ESET protege os Royal Swinkels Family Brewers com MDR.