São Paulo, Brasil – A equipe de pesquisa da ESET, empresa líder em detecção proativa de ameaças, identificou uma versão atualizada para Android do GravityRAT, um trojan de acesso remoto que é distribuído como aplicativos de mensagens BingeChat e Chatic. Além da versão para Android, o malware também ataca Windows e macOS. Apesar do ator por trás deste cavalo de tróia permanecer desconhecido, as atividades rastreadas pela ESET mostram uma ligação com o grupo chamado SpaceCobra.

Ativo pelo menos desde 2015, os cibercriminosos do grupo SpaceCobra expandiram a capacidade para exfiltrar backups do WhatsApp e excluir arquivos. Esta campanha usa aplicativos de mensagens como iscas para distribuir o backdoor GravityRAT.

Eles usam o código do aplicativo de mensagens legítimo, chamado OMEMO, para fornecer a funcionalidade de bate-papo no BingeChat, que continua ativo desde agosto de 2022. Porém, a campanha do Chatico encontra-se inativa.

Homepage do site do app malicioso BingeChat

De acordo com o nome do arquivo APK, o aplicativo malicioso possui a marca BingeChat e afirma fornecer funcionalidades de mensagens. A equipe da ESET descobriu que o site bingechat[.]net é usado para distribuir uma amostra. Ele faz o download do aplicativo malicioso por meio do botão BAIXAR APP; no entanto, ele solicita que os visitantes se cadastrem. "Não tínhamos credenciais e os registros estavam fechados. Provavelmente, os operadores por trás dessa campanha só abrirão o registro quando uma vítima específica visitar o site, possivelmente por meio de um endereço IP, geolocalização, uma URL personalizada ou dentro de um período determinado. Portanto, acreditamos que as vítimas potenciais são particularmente escolhidas", explica Camilo Gutiérrez Amaya, Chefe do Laboratório de Pesquisa da ESET.

Segundo a equipe de pesquisa, o aplicativo malicioso nunca esteve disponível na Google Play Store. É uma versão trojanizada do app Android legítimo OMEMO Instant Messenger (IM), uma cópia do Conversations para Android, mas é nomeado como BingeChat.

Após a inicialização, o aplicativo solicita que o usuário habilite todas as permissões necessárias para funcionar corretamente. Com exceção da autorização para ler registros de chamadas, as outras são típicas de qualquer aplicativo de mensagens, portanto o usuário do dispositivo pode não suspeitar dos pedidos.

Como parte da funcionalidade legítima, o aplicativo oferece opções para criar uma conta e fazer login. Antes que o usuário realize o login, o GravityRAT começa a interagir com seu servidor Comando e Controle (C&C), retirando os dados do usuário do dispositivo e aguardando a execução dos comandos. O GravityRAT é capaz de exfiltrar:

● Registros de chamadas;

● Lista de contatos;

● Mensagens SMS;

● Arquivos com extensões específicas: jpg, jpeg, log, png, PNG, JPG, JPEG, txt, pdf, xml, doc, xls, xlsx, ppt, pptx, docx, opus, crypt14, crypt12, crypt13, crypt18, crypt32;

● Localização do dispositivo;

● Informações básicas do dispositivo.

Os dados removidos são armazenados em arquivos de texto em mídia externa, depois são extraídos para o servidor C&C e finalmente excluídos. De acordo com a ESET, esses são comandos muito específicos que normalmente não são vistos no malware Android. Versões anteriores do GravityRAT não podiam receber comandos, apenas carregar dados extraídos para um C&C em um determinado momento.

"Não sabemos como as vítimas em potencial foram atraídas ou descobriram o site malicioso. Tendo em vista que a possibilidade de baixar a aplicação está condicionada a ter uma conta, e que não foi possível registrá-la no momento da análise, acreditamos que as vítimas desta campanha foram especialmente selecionadas”, explica Gutiérrez Amaya.

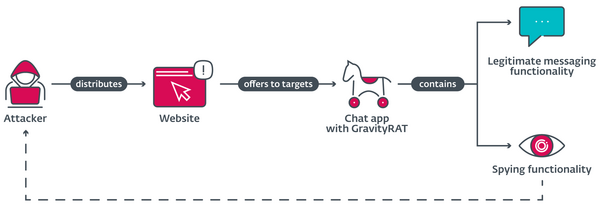

Mecanismo de distribuição GravityRAT

Os dados de telemetria da ESET não registraram nenhuma vítima desta campanha BingeChat, o que sugere que provavelmente ela é estritamente direcionada. No entanto, há uma detecção de outra amostra para Android do GravityRAT na Índia, de junho de 2022. Neste caso, o malware estava sob o codinome Chatico.

Tela de login do Chatico

Assim como o BingeChat, o Chatico também é baseado no aplicativo OMEMO e é trojanizado com GravityRAT. De acordo com a ESET, neste caso, ele deve ter sido distribuído por meio do site chatico.co[.]uk e se comunicava com um servidor C&C. Os domínios do site e do servidor atualmente estão offline.

Para saber mais sobre segurança da informação, visite o portal de notícias ESET. A ESET também convida você a conhecer o Conexão Segura, seu podcast para descobrir o que está acontecendo no mundo da segurança da informação. Para ouvir, acesse este link.