São Paulo, Brasil – A equipe de pesquisa da ESET, empresa líder em detecção proativa de ameaças, identificou duas campanhas ativas direcionadas a usuários do Android, onde os agentes de ameaças por trás da ferramenta são atribuídos ao grupo APT (Advanced Persistent Threat) GREF, da China.

Provavelmente ativas de julho de 2020 a julho de 2022, as campanhas distribuíram o código espião Android BadBazaar por meio da Google Play Store, Samsung Galaxy Store e sites que representam os aplicativos maliciosos Signal Plus Messenger e FlyGram. Os agentes da ameaça corrigiram os aplicativos de código aberto Signal e Telegram para Android com o código malicioso identificado como BadBazaar.

Com base em sua telemetria, a ESET identificou campanhas ativas do Android nas quais um invasor carregou e distribuiu aplicativos maliciosos respondendo aos nomes do Signal Plus Messenger e FlyGram via Google Play Store, Samsung Galaxy Store e sites, imitando o aplicativo Signal (signalplus[.] org) e um aplicativo alternativo do Telegram (flygram[.] org).

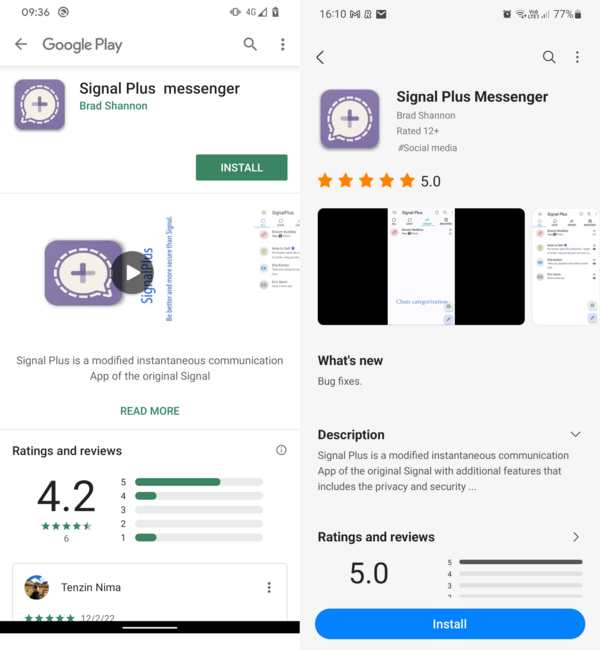

Legenda da imagem: Signal Plus Messenger disponível no Google PlaySignal Plus Messenger disponível no Google Play (esquerda) e Samsung Galaxy Store (direita)

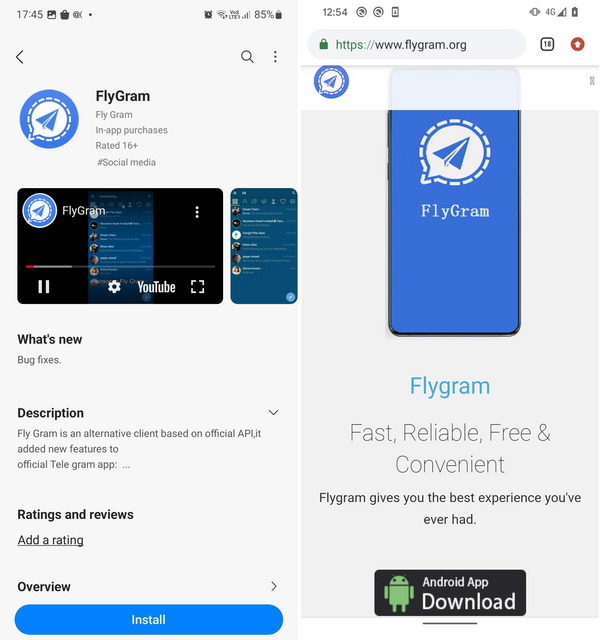

Legenda da imagem: O aplicativo malicioso FlyGram disponível para download na Galaxy Store (esquerda) e em um site dedicado (direita).

O objetivo desses apps trojanizados é vazar dados do usuário. Especificamente, o FlyGram pode extrair informações básicas do dispositivo, mas também dados confidenciais, como listas de contatos, registros de chamadas e a lista de contas do Google. Além disso, o aplicativo é capaz de filtrar certas informações e configurações relacionadas ao Telegram; no entanto, esses dados não incluem lista de contatos, mensagens ou qualquer outra informação sensível.

No entanto, se os usuários ativarem um recurso específico do FlyGram que lhes permita fazer backup e restaurar dados do Telegram em um servidor remoto controlado pelos invasores, o agente da ameaça terá acesso total a esses backups do Telegram, não apenas aos metadados coletados.

Esses backups não contêm mensagens reais. Durante a análise desse recurso, a ESET detectou que o servidor atribui um ID exclusivo a cada conta de usuário recém-criada. Esse ID segue um padrão sequencial, indicando que um mínimo de 13.953 contas do FlyGram ativaram esse recurso.

O Signal Plus Messenger coleta dados do dispositivo e informações confidenciais semelhantes; seu principal objetivo, no entanto, é espionar as comunicações do Signal da vítima: ele pode extrair o número PIN do Signal que protege a conta e usa indevidamente o recurso de tethering do dispositivo que permite aos usuários vincular o Signal Desktop e o Signal iPad a seus telefones. Este método de espionagem destaca-se pela sua singularidade, uma vez que difere da funcionalidade de qualquer outro malware conhecido.

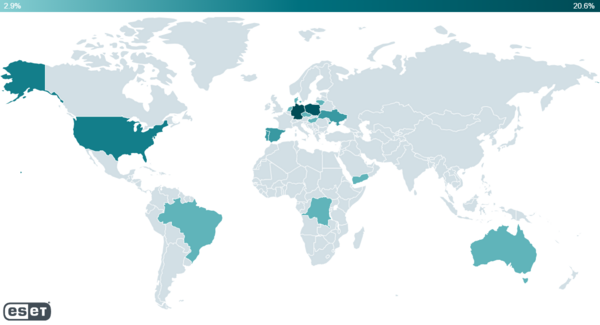

Legenda da imagem: Telemetria de Detecção ESET

A telemetria ESET relatou detecções em dispositivos Android na Austrália, Brasil, Dinamarca, República Democrática do Congo, Alemanha, Hong Kong, Hungria, Lituânia, Holanda, Polônia, Portugal, Cingapura, Espanha, Ucrânia, Estados Unidos e Iêmen. Além da distribuição da loja oficial Google Play e Samsung Galaxy Store, as vítimas em potencial também foram atraídas para instalar o aplicativo FlyGram de um grupo uigur do Telegram focado no compartilhamento de aplicativos Android, que tem mais de 1.300 membros.

Vídeo: Pesquisa da ESET - Usuários do Android atacados pelos aplicativos trojanizados Signal e Telegram. Mostra como o agente da ameaça vincula o dispositivo comprometido à conta do Signal do invasor sem qualquer interação do usuário; ele também explica como os usuários podem verificar se sua conta do Signal foi conectada a outro dispositivo.

Como parceira da Google App Defense Alliance, a ESET identificou a versão mais recente do Signal Plus Messenger como maliciosa e rapidamente compartilhou suas descobertas com o Google. Após o alerta, o aplicativo foi removido da loja. Em 27 de abril de 2023, a ESET relatou o Signal Plus Messenger no Google Play e Samsung Galaxy Store. O Google tomou uma atitude e removeu o aplicativo em 23 de maio de 2023. O FlyGram foi removido do Google Play em algum momento após 6 de janeiro de 2021. No momento, ambos os aplicativos ainda estão disponíveis na Samsung Galaxy Store.

Para saber mais sobre segurança da informação, visite o portal de notícias ESET. A ESET também convida você a conhecer o Conexão Segura, seu podcast para descobrir o que está acontecendo no mundo da segurança da informação. Para ouvir, acesse este link.