Nemucod, le cheval de Troie téléchargeur le plus actif de l’année 2016, est de retour avec une nouvelle campagne. Au lieu d’installer un ransomware chez ses victimes, il délivre une porte dérobée détectée par ESET comme étant Win32/Kovter.

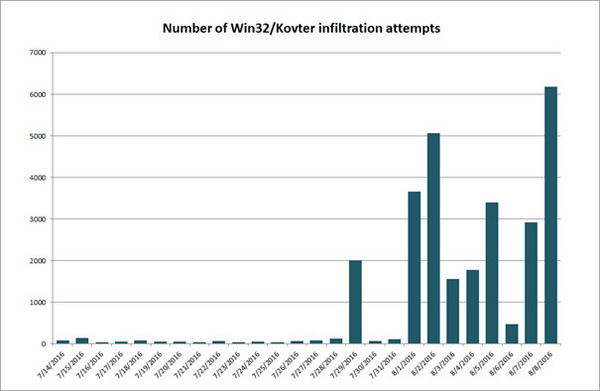

Nemucod a été utilisé dans plusieurs grandes campagnes de 2016, atteignant ainsi au 30 mars dernier 24% de la part de malwares détectés dans le monde. Les attaques locales qui se trouvent dans certains pays ont vu un taux de prédominance supérieur à 50% depuis le début de l’année 2016. Par le passé, les charges utiles de Nemucod appartenaient principalement à la famille des ransomwares, le plus souvent Locky ou TeslaCrypt. Dans les dernières grandes campagnes détectées par les systèmes d’ESET, la charge utile de Nemucod s’ouvre via un lien cliquable vers une backdoor (porte dérobée) nommée Kovter.

Agissant comme une backdoor, ce Cheval de Troie autorise l’attaquant à contrôler les machines à distance sans le consentement de la victime ou même sans qu’elle ne s’en aperçoive. La variante repérée par ESET a été améliorée grâce à un lien cliquable envoyé via un navigateur intégré. Le Cheval de Troie peut activer jusqu’à 30 menaces différentes, chacune visitant des sites Internet et cliquant sur des annonces. Le nombre de menaces peut changer selon les commandes de l’attaquant, mais peut également être modifié automatiquement depuis la porte dérobée Kovter qui surveille le niveau de performance des ordinateurs. Si l’ordinateur est inactif, le malware peut attribuer plus de ressources à ses activités jusqu’à ce que l’activité de l’utilisateur soit détectée.

La version actuelle délivrant la porte dérobée Kovter se propage par e-mail avec une pièce jointe ZIP qui se présente sous forme de facture et qui contient en réalité un fichier exécutable JavaScript infecté. Si l’utilisateur se fait piéger, il téléchargera sans le vouloir Kovter qui s’exécutera automatiquement.

Pour se prémunir d’une attaque venant de Nemucod, les experts en sécurité ESET recommandent de suivre les règles générales relatives à la sécurité sur Internet mais aussi de suivre des conseils spécifiques :

- Si vous recevez un e-mail ou que le serveur propose le blocage des pièces jointes par extension, bloquez les e-mails avec une pièce jointe ayant une extension .EXE, *.BAT, *.CMD, *.CMR ou *.JS.

- Assurez-vous que votre système d’exploitation affiche les extensions des fichiers. Cela permet d’identifier les vrais fichiers en cas de double usurpation, pour éviter qu’une extension telle que invoice.pdf.exe ne soit pas affichée comme invoice.pdf.

- Si vous recevez fréquemment ce type de fichiers, vérifiez l’identité de l’expéditeur. S’il y a quelque chose de suspect, scannez le message et ses pièces jointes avec une solution de sécurité fiable.