Les chercheurs ESET publient une recherche révélant que les attaquants derrière le malware Plead l’ont distribué en exploitant des routeurs compromis et des attaques de type « Homme du Milieu » (MitM) contre le logiciel légitime ASUS WebStorage.

Cette nouvelle activité a été détectée par ESET à Taïwan, où Plead est particulièrement actif. Le groupe d’attaquants BlackTech l’utilise notamment pour ses attaques ciblées, principalement dans le cadre d’opérations de cyberespionnage à travers l’Asie.

Fin avril 2019, des chercheurs utilisant la télémétrie remontée par les solutions ESET ont observé de multiples tentatives de déploiement de ce malware d’une manière inhabituelle : la porte dérobée Plead était alors créée et exécutée par un processus légitime nommé AsusWSPanel.exe. Pourtant, ce processus appartient au client logiciel du service de stockage Cloud ASUS WebStorage, exploité par ASUS. Ce dernier, fabricant bien connu de matériel informatique, dont le fichier exécutable incriminé était signé numériquement par ASUS Cloud Corporation, est parfaitement valide.

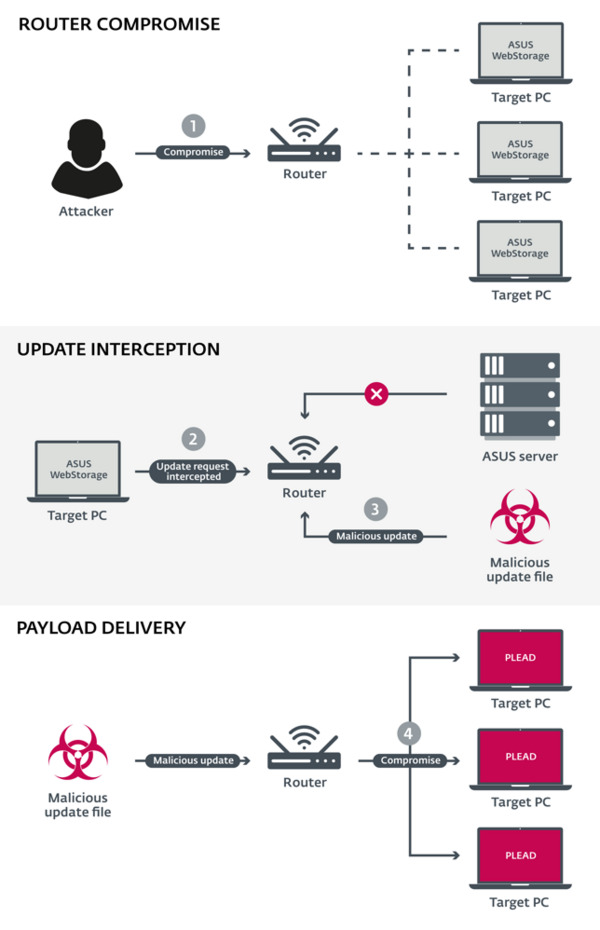

ESET soupçonne à ce stade un scénario d’attaque de type « Homme du Milieu » : « Le logiciel ASUS WebStorage est vulnérable à ce type d’attaque. Car sa mise à jour est initiée et transférée via http simple (non chiffré). Et une fois qu’une mise à jour est téléchargée et prête à être exécutée, le logiciel ne valide pas l’authenticité de celle-ci avant son exécution. Ainsi, si le processus de mise à jour est intercepté par des attaquants, ils sont parfaitement capables de pousser une mise à jour malveillante », explique Anton Cherepanov, chercheur en cybersécurité chez ESET.

D’après des recherches déjà publiées sur le sujet, Plead compromet effectivement les routeurs vulnérables et les utilise même comme serveurs de C&C (Command & Control). « Notre enquête a révélé que la plupart des organisations concernées ont des routeurs fabriqués par le même constructeur ; de plus, les consoles d’administration de ces routeurs sont accessibles sur Internet. Nous pensons donc qu’une attaque MitM au niveau du routeur est le scénario le plus probable », ajoute Anton Cherepanov. Et de poursuivre, à destination des développeurs : « Il est très important pour les développeurs de logiciels non seulement de surveiller minutieusement leur environnement d’exécution pour détecter d’éventuelles intrusions ou des modifications illicites, mais aussi de mettre en œuvre des mécanismes de mise à jour résistants aux attaques MitM ».

Un deuxième scénario d’explication à ces observations pourrait être une attaque sur la chaîne d’approvisionnement (supply chain). Les attaques sur les chaînes d’approvisionnement ouvrent en effet des opportunités illimitées pour les attaquants, car elles leur permettent, à travers une seule intrusion, de compromettre furtivement un grand nombre de cibles en même temps. Cependant, comme l’expliquent les chercheurs ESET sur leur blog, il est moins probable que ce soit le cas ici, même si cela ne peut être totalement exclu.

Scénario d’une attaque de type « Homme du Milieu »

L’illustration ci-dessous montre le scénario le plus probable pour déposer des charges utiles malveillantes chez les victimes via des routeurs compromis.