• Au cours de la conférence annuelle ESET World, les chercheurs d’ESET ont présenté une nouvelle enquête menée par le groupe APT Lazarus et visant des sous-traitants du secteur de la défense dans le monde entier. Cette opération fut menée entre fin 2021 et mars 2022.

• La télémétrie d’ESET localise les cibles en Europe (France, Italie, Espagne, Allemagne, République tchèque, Pays-Bas, Pologne et Ukraine), au Moyen-Orient (Turquie, Qatar) et en Amérique latine (Brésil).

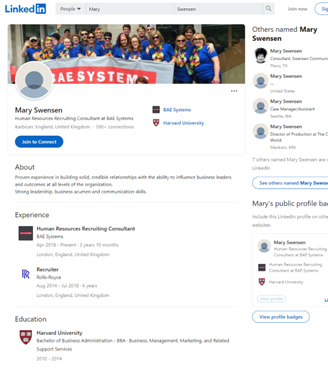

• Le groupe APT a utilisé des services tels que LinkedIn et WhatsApp pour mener à bien ses fausses campagnes de recrutement.

• Selon le gouvernement américain, Lazarus est lié au régime nord-coréen.

Lors de la conférence annuelle ESET World, les chercheurs d’ESET ont présenté une nouvelle enquête sur le tristement célèbre groupe APT Lazarus. Jean-Ian Boutin, Director of Threat Research chez ESET, a présenté les multiples campagnes opérées par le groupe Lazarus contre des sous-traitants du secteur de la défense, à l’échelle mondiale, entre fin 2021 et mars 2022.

Selon la télémétrie d’ESET, Lazarus a ciblé des entreprises en Europe (France, Italie, Allemagne, Pays-Bas, Pologne et Ukraine) et en Amérique latine (Brésil).

Bien que l’objectif principal de cette opération ait été le cyberespionnage, le groupe a également tenté d’exfiltrer des sommes d’argent (sans succès). « Le groupe APT Lazarus a fait preuve d’ingéniosité en déployant un ensemble d’outils intéressants, comprenant par exemple un composant en mode utilisateur capable d’exploiter un pilote Dell vulnérable afin d’écrire dans la mémoire du noyau. Cette technique avancée a été utilisée pour tenter de contourner la surveillance des solutions de sécurité. » explique Jean-Ian Boutin.

Dès 2020, les chercheurs d’ESET avaient déjà documenté une campagne menée par un sous-groupe de Lazarus contre les sous-traitants européens des secteurs de l’aérospatiale et de la défense, appelée « Operation In(ter)ception ». Elle se démarquait par l’utilisation des réseaux sociaux, en particulier LinkedIn, pour établir une relation de confiance entre l’attaquant et un employé, avant de lui envoyer des composants malveillants déguisés en descriptions de poste ou en candidatures. À l’époque, des entreprises au Brésil, en République tchèque, au Qatar, en Turquie et en Ukraine avaient été visées.

Les chercheurs d’ESET assumaient que l’action était principalement destinée à des entreprises européennes, mais en suivant un certain nombre de sous-groupes Lazarus menant des campagnes similaires contre des entreprises de la défense, ils rapidement constaté que la campagne était beaucoup plus étendue. Si les logiciels malveillants utilisés dans les différentes campagnes étaient différents, le mode opératoire (M.O.) initial restait toujours le même : un faux recruteur contactait un employé via LinkedIn et finissait par lui envoyer des composants malveillants.

Les chercheurs d’ESET ont également noté la réutilisation d’éléments de campagnes de recrutement légitimes pour ajouter de la crédibilité à leurs campagnes de faux recrutements, ainsi que l’utilisation de services tels que WhatsApp ou Slack.

Fausse campagne de recrutement par Lazarus

En 2021, le département de la Justice américaine a inculpé trois programmeurs informatiques pour des cyberattaques alors qu’ils travaillaient pour l’armée nord-coréenne. Selon le gouvernement américain, ils appartenaient à l’unité informatique de l’armée nord-coréenne, connue dans la communauté sous le nom de Lazarus Group.

Parallèlement à la nouvelle étude sur Lazarus, ESET a effectué une présentation sur la « cyberguerre passée et présente en Ukraine » lors de la conférence annuelle. Robert Lipovský, chercheur chez ESET, a examiné en détail la cyberguerre menée par la Russie contre l’Ukraine, notamment la dernière tentative de perturbation de son réseau électrique à l’aide d’Industroyer2 et de différentes attaques d’effacement de données.

Aux côtés d’ESET Research à ESET World, l’ancien commandant de la station spatiale internationale et figure clé de la campagne Progress Protected d’ESET, l’astronaute canadien Chris Hadfield, a rejoint Richard Marko, CEO d’ESET, pour débattre des subtilités de la technologie, de la science et de la vie.

Darina SANTAMARIA - +33 01 55 89 08 88 - darina.j@eset-nod32.fr

Ines KHELIFI : +33 01 55 89 29 30 - ines.k@eset-nod32.fr

À propos d'ESET

Depuis plus de 30 ans, ESET® développe des logiciels et des services de sécurité informatique pour protéger le patrimoine numérique des entreprises, les infrastructures critiques et les consommateurs du monde entier contre des cybermenaces. Nous protégeons les terminaux fixes et mobiles, les outils collaboratifs et assurons la détection et le traitement des incidents. Établit dans le monde entier, nos centres de R&D récoltent et analysent les cybermenaces pour protéger nos clients et notre monde numérique.