Nieuwe whitepaper van ESET gepubliceerd met updates van het malware-arsenaal en de campagne van de groep die bekend staat om zijn supply-chainaanvallen.

Vandaag hebben onderzoekers van ESET een whitepaper gepubliceerd met daarin nieuwe informatie over de Winnti-groep. Afgelopen maart, hebben ESET-onderzoekers gewaarschuwd over een nieuwe supply-chainaanval die zich richtte op videogameontwikkelaars in Azië. Na deze publicatie hebben wij ons onderzoek op twee manieren voortgezet. We waren geïnteresseerd in het uitzoeken of er sporen van de verschillende stadia van de malware waren achtergelaten tijdens de aanval. Ook probeerden we uit te zoeken hoe de gerichte ontwikkelaars en uitgevers gecompromitteerd werden. Door de compromittering kon de Winnti-groeps hun malware verder spreiden in games en programma’s.

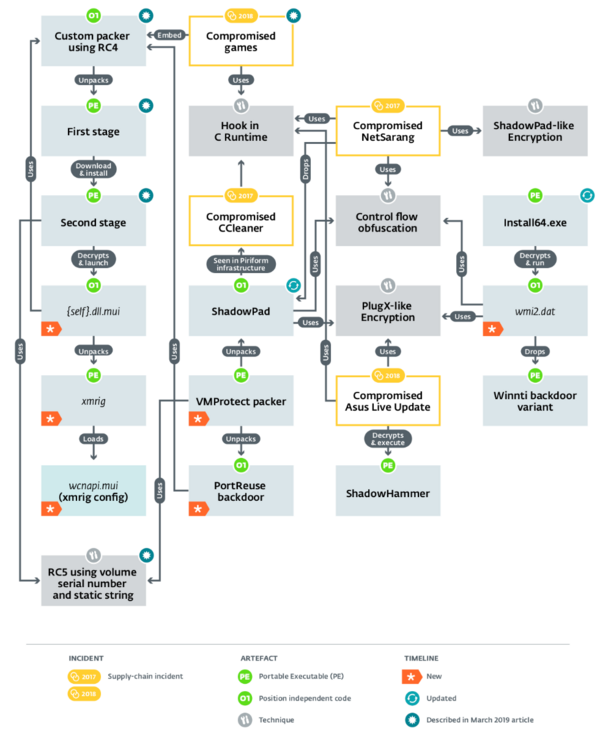

Terwijl wij het onderzoek naar de Winnti-groep voort zetten, werden aanvullende rapporten over hun activiteiten gepubliceerd. Kaspersky schreef over de ShadowHammer-malware die gevonden werd in de Asus Live Update programma. In dat rapport werden ook enkele technieken beschreven die we in deze nieuwe whitepaper toelichten, zoals het bestaan van een VMProtect packer en een korte beschrijving van de PortReuse-backdoor. FireEye publiceerde ook een paper over een groep die zij APT41 noemen. Ons onderzoek bevestigt enkele van hun resultaten met betrekking tot de verschillende stadia van de supply-chainaanvallen, zoals het gebruik van gecompromitteerde hosts voor het minen van cryptocurrencies.

Onze whitepaper biedt een uitgebreide technische analyse van de recente malware, welke gebruikt wordt door de Winnti-groep. Deze analyse bevat verdere uitleg over hun technieken en onthult de verbaden tussen verschillende supply-chainaanvallen.

We waren geïntrigeerd door de unieke packer die werd gebruikt in de recente supply-chainaanvallen tegen de videogame-industrie in Azië. We beschreven de structuur hiervan in een eerder artikel en na de publicatie hiervan probeerden wij uit te zoeken of deze elders ook werd gebruikt. Dit bleek zo te zijn. De packer wordt gebruikt in een backdoor die PortReuse wordt genoemd door de kwaadwillenden. Na verder onderzoek vonden we meerdere samples van deze backdoor met aanvullende context die bevestigt dat het daadwerkelijk is gebruikt in de doelwitorganisaties.

Dit wekte interesse in hoe de packer gedeployed wordt in gecompromitteerde hosts. We ontdekten een VMProtected packer die de uitvoerbare code ontsleutelt door middel van RC5, een sleutel die gebaseerd is op een static string en het volumeserienummer op de harde schijf van het slachtoffer. De ontsleutelde uitvoerbare code wordt vervolgens direct aangeroepen. Dit is hetzelfde algoritme dat wordt gebruikt door de malware in de tweede fase die de Winnti-groep gebruikte om games te compromitteren. Er zijn ook andere manieren waarop de PortReuse-backdoor verscholen is, maar deze VMProtected packer gebruikt dezelfde encryptiemethode en manier van encryptiesleutels genereren, wat gebruikt de link tussen de incidenten versterkt.

We hebben een andere payload gezien die werd achtergelaten door dezelfde VMProtected packer: de ShadowPad-malware. ShadowPad werd voor het eerst gezien tijdens het NetSarang supply-chainincident waar hun software werd gecombineerd met deze malware. Tegenwoordig zien we varianten op ShadowPad, zonder de module met het domeingeneratie-algoritme (DGA), in organisaties die doelwit zijn van de groep.

Laatste stadium van de supply-chainaanval op gamers: XMRig

Enkele weken nadat ons artikel in maart werd gepubliceerd waren in staat om het derde en laatste stadium te achterhalen van de beschreven supply-chainaanval. Eenmaal ontsleuteld werd duidelijk dat de payload een op maat gemaakte versie van XMRig is, een populaire open-source miner voor cryptocurrency. Dit was onverwachts omdat de Winnti-groep bekend staat om hun spionageactiviteiten in plaats van activiteiten gericht op financieel gewin. Het is mogelijk dat dit virtuele geld wordt gebruikt om hun infrastructuur (C&C-servers, domeinnamen, etc.) te financieren – maar dit kunnen we niet bevestigen.

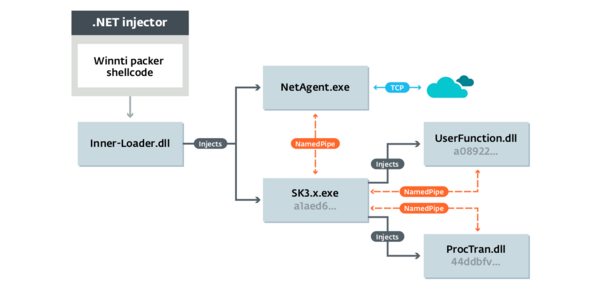

De PortReuse-backdoor gebruikt geen C&C-server; het wacht op een inkomende verbinding die een “magisch” pakketje stuurt. Om dit te doen wordt er geen extra TCP-port geopend; het pakketje wordt verstuurd via een bestaand proces om een port te “hergebruiken” die al open is. Om inkomende data te kunnen ontleden om naar het magisch pakketje te zoeken, worden twee technieken gebruikt: hooken van de ontvangende functie (WSARecv of zelfs NtDeviceIoControlFileop een lager niveau) of het registreren van een handler voor een specifieke URL op een IIS-server door gebruik te maken van HttpAddUrlmet een URLPrefix.

Er bestaan variaties die verschillende services en poorten aanvallen. Dit zijn onder andere DNS (53), HTTP (80), RDP (3389) en WinRM (5985).

Dankzij Censys waren ESET-onderzoekers in staat om een grote Aziatische fabrikant van mobiele software en hardware te waarschuwen dat ze gecompromitteerd werden door de PortReuse-backdoor. We werkten met Censys om een scan over het gehele internet uit te voeren om te scannen naar de PortReuse-variant die wordt geïnjecteerd in IIS.

Meer informatie over de precieze werking van PortReuse wordt in onze whitepaper beschreven.

ShadowPad update

Aanvullend op de nieuwe PortReuse-backdoor updatet en gebruikt de Winnti-groep zijn voornaamste backdoor, ShadowPad, ook actief. Eén van de veranderingen is verwillekeuriging van module-identificatiekenmerken. Tijdstempels die gevonden werden in elke module van de samples tonen aan dat ze samengesteld zijn in 2019.

ShadowPad haalt het IP-adres en het protocol van de C&C-server uit de configuraties die de kwaadwillenden online hebben gezet. Deze configuraties worden gedeeld op populaire en publieke bronnen als GitHub repositories, profielen op Steam, Microsoft TechNet of Google Docs-documenten. Er zit tevens een campagne-identificatie in zijn configuratie. Beide technieken worden ook gebruikt door de Winnti-malwarefamilie.

Conclusie

ESET-onderzoekers zijn altijd waakzaam nieuwe supply-chainaanvallen. Dat is niet zo eenvoudig gedaan: het identificeren van een kleine hoeveelheid goed verstopte code in een soms enorme bestaande code base is als het zoeken naar een naald in een hooiberg. Gelijkenissen in gedrag en code helpen ons die naald te vinden.

We waren best verrast door het laatste stadium dat we vonden in recente supply-chainincidenten in games. Deze groep staat bekend om zijn vermogen tot spionage en niet voor het minen van cryptocurrencies middels hun botnet. Het is mogelijk dat ze dit geminede virtuele geld gebruiken om hun activiteiten te financieren. Misschien gebruiken ze het voor het huren van servers en om domeinnamen te registreren. Op dit moment kunnen we niet uitsluiten dat zij, of één van hun subgroepen, gemotiveerd worden door financieel gewin.

Indicators of compromise zijn beschikbaar in onze whitepaper en in onze malware-ioc repository op Github.