Whalebone, uma fornecedora da Whalebone Domain Name System serviços de proteção, testou a qualidade dos Indicadores de Compromisso (IoC) oferecidos pela ESET em domínios perigosos. Os testes mostraram que ao incluir o IoC do ESET Threat Intelligence, as detecções aumentaram significativamente, com a quantidade de falsos positivos reduzidas a zero.

Os testes foram realizados no primeiro trimestre de 2018 em uma amostra de aproximadamente 100,000 conexões de Internet na República Tcheca e Eslováquia, o que representa quase meio milhão de dispositivos conectados. O objetivo desse teste era verificar a qualidade oferecida pelo ESET Threat Intelligence. Com essa avaliação, a Whalebone analisou o número de domínios bloqueados e o número de alarmes falsos, comparando a performance da ESET com outras fontes de IoC da Whalebone. (Antes do teste, não havia nenhum fornecedor de segurança endpoint incluso e dedicado às informações da Whalebone.)

Dados fornecidos pela ESET

A ESET, como uma fornecedora de soluções de segurança, e ainda devido ao seu tamanho e conhecimento tecnológico, gera uma quantidade significativa de dados valiosos. Nós geralmente alavancamos esses dados para proteger nossos usuários – e também oferecemos a nossos parceiros comerciais e clientes por meio dos serviços do ESET Threat Intelligence.

A Whalebone, um dos parceiros da ESET, adicionou informações geradas pela ESET aos seus recursos de bloqueio de domínios/DNS existentes.

Os sistemas da ESET processam centenas de milhares de URLs e dezenas de milhares de domínios por dia. Além disso, milhões de URLs e domínios são únicos. A ESET utiliza essas informações em sua tecnologia de bloqueio de URLs como uma de suas camadas de proteção em suas soluções de segurança e atua no bloqueio de malware que poderia não ser detectado por outras camadas de proteção.

A tecnologia de bloqueio de URLs oferece uma proteção efetiva, mas possui algumas especificações que precisam ser levadas em consideração. Caso contrário, existem riscos de complicações, especialmente os alarmes falsos.

Em primeiro lugar, as URLs podem ser bloqueadas por uma série de motivos. Segundo, podem existir diferentes classes de URLs em um único domínio, incluindo URLs seguras. Isso faz com que seja necessário realizar uma classificação detalhada. A ESET utiliza mais de duas dúzias de estados de classificação de URLs e domínios.

Diferente da tecnologia de bloqueio de URL da ESET, a tecnologia da Whalebone é baseada em domínios. Por esse motivo, os estados das URLs não são úteis para a Whalebone.

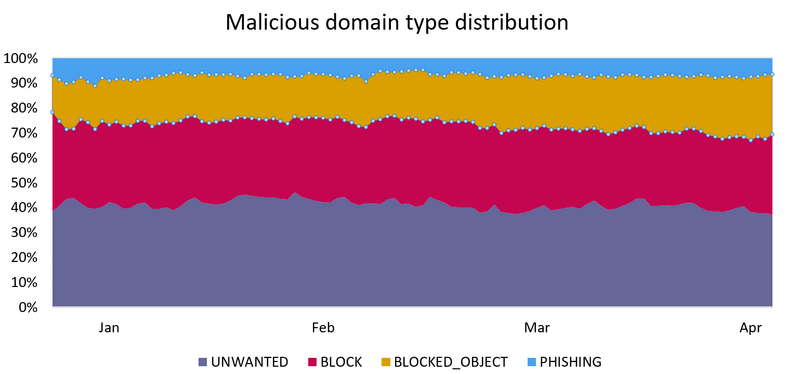

Classificações detalhadas permitem que os usuários da ESET possam configurar sua proteção de acordo com suas necessidades. As quatro condições básicas para classificar os domínios podem ser resumidas em:

1. BLOCK (domínio malicioso)

2. PHISHING (domínio phishing)

3. INDESEJADOS (domínios que possuem conteúdos que podem causar danos, geralmente são esquemas)

4. OBJETO_BLOQUEADO (domínios com executáveis maliciosos)

Fig. 1: Domínios maliciosos de acordo com a classificação da ESET

Para os objetivos da Whalebone, os quatro domínios básicos citados foram reduzidos para apenas dois, considerados fundamentais, que são o BLOCK e o PHISHING. Os outros dois estados são conhecidos por regularmente gerarem falsos positivos, sendo um fenômeno que somente as soluções de segurança que possuem proteção multicamada são capazes de enfrentar com sucesso.

- OBJETO_BLOQUEADO: O domínio geralmente contém muitas páginas que se encontram seguras e somente um pequeno número de arquivos malicioso em URLs específicos.

- INDESEJADOS: O domínio geralmente contém ofertas falsas ou scripts de mineração de criptomoedas; no entanto, alguns usuários podem querer acessar esse tipo de conteúdo.

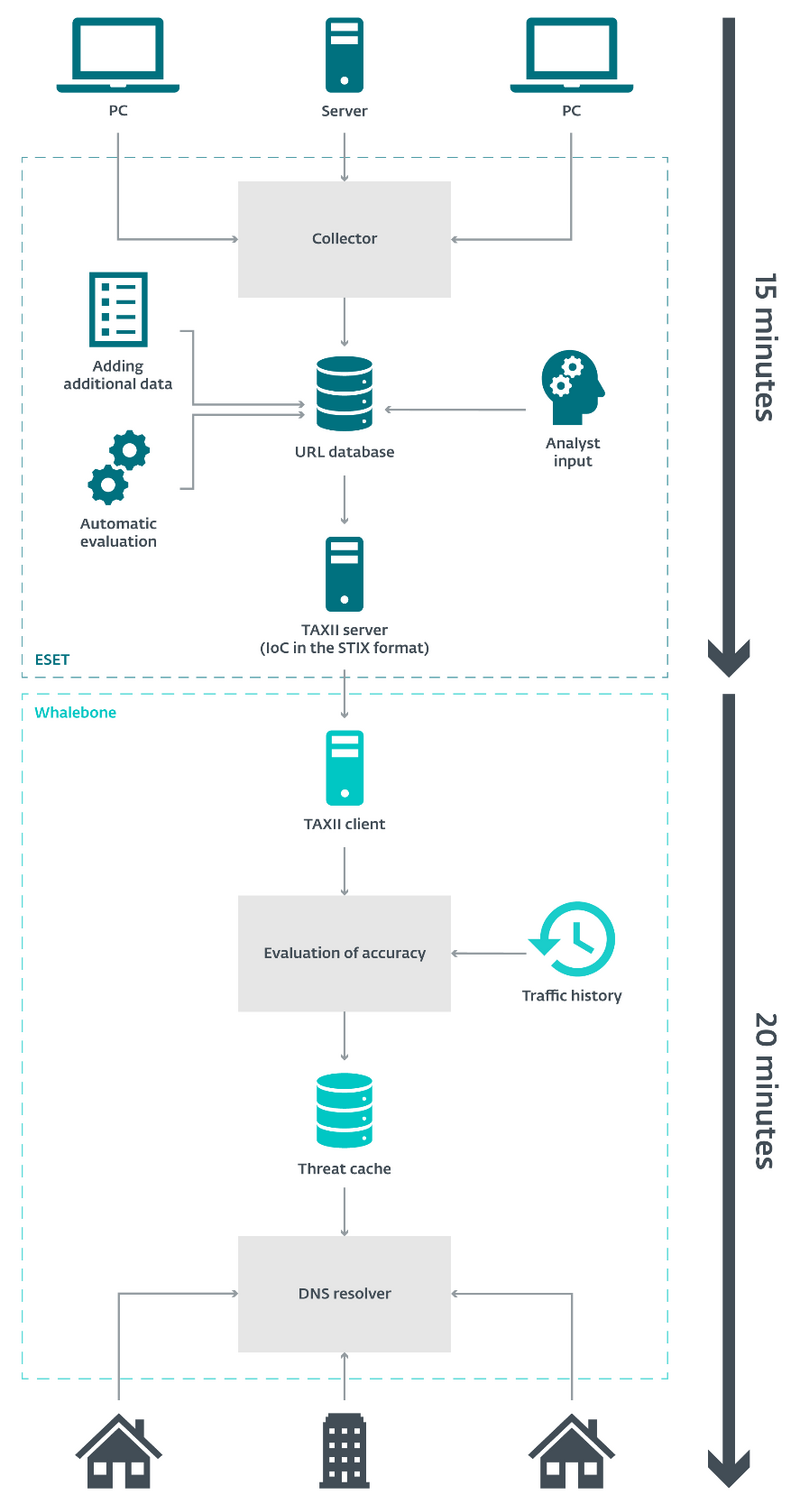

É muito importante que nossos dados cheguem até a Whalebone o mais rápido possível. Desse modo, nossa coleta de dados é gerada a cada 5 minutos, e depois é carregada no formato STIX – padrão de segurança para formatos de informação – para o server TAXII. A partir desse ponto, a Whalebone é capaz de baixar esses dados e realizar sua importação diretamente o sistema da empresa.

Fig. 2: Descrição da estrutura do sistema

A Whalebone processa o download dos arquivos em um intervalo de poucos minutos e o aplica em seu motor de detecção. Se nenhum dos domínios maliciosos forem detectados por mais de três dias consecutivos, o domínio será removido da lista de ameaças atuais.

Resultados dos testes da Whalebone

Durante o período de testes, iniciados a partir do começo de 2018 até metade de abril de 2018, foram processados por volta de 55 mil domínios maliciosos fornecidos pela ESET por meio do feed IoC testado. Desse número, por volta de 1100 domínios foram detectados no tráfego de serviços conectados da República Tcheca e Eslováquia.

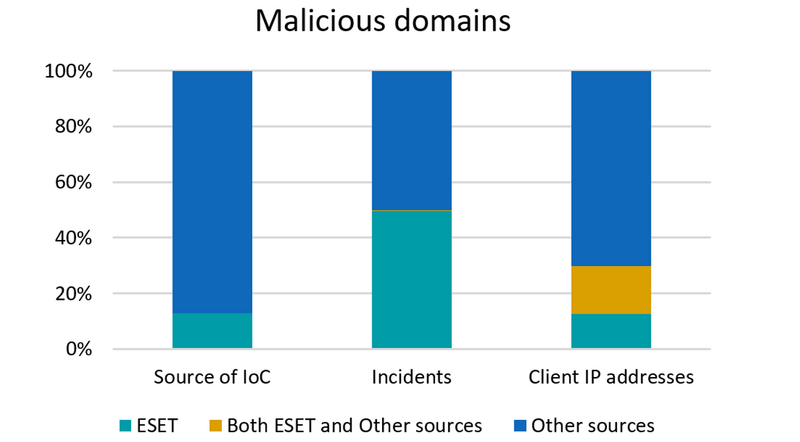

Um total de 18.5% dos dispositivos tentou ao menos uma vez conectar-se a domínios maliciosos. O número total de incidentes nesse teste foi por volta de 1,75 milhões. Desse número, aproximadamente metade (866 mil incidentes, mais precisamente 49.51%) foram detectado com base nos IoCs oferecidos pela ESET; sem esses dados, esses incidentes não teriam sido detectados; somente 0.47% dos incidentes foram detectados com base na tecnologia da ESET e as informações originais da Whalebone; os 50.02% incidentes restantes foram detectados independentemente da ESET.

Fig. 3: O gráfico mostra as porcentagens de IoCs oferecidos pelas fontes de detecção (primeira coluna), e a utilidade particular de cada uma delas.

Exemplos: os gráficos mostram que a ESET forneceu 13% de todos os IoCs do teste (coluna da esquerda), que 52% de todos os incidentes de malware foram detectados com base no IoCs oferecidos pela ESET (coluna do meio) ou que 19% de todos os endereços de IP do cliente obtiveram alguns incidentes que foram detectados com base nos IoCs da ESET (coluna da direita).

De todos os incidentes detectados com base nos IoCs da ESET, apenas um único bloqueio de domínio foi mostrado como falso positivo.

O teste mostrou que ao incluir os IoCs do ESET Threat Intelligence, as detecções aumentam significativamente, com falsos positivos reduzidos à praticamente zero.

No geral, o teste comprovou que é útil usar esse tipo de fonte IoC para proteção em âmbito DNS.

Nota: esse artigo é baseado na apresentação Whalebone-ESET “Testando as informações do ESET threat intelligence para proteção DNS” por Robert Šefr, Whalebone; Jakub Daubner, ESET; Peter Dekýš, ESET. A apresentação ocorreu em maio de 2018 na conferência IS2, em Praga, República Tcheca. Infelizmente, a conferência está somente disponível em tcheco.