São Paulo, 03 de fevereiro de 2022 - Ataques online e fraudes usando roubo de identidade continuam aumentando. Em grande parte, isso se deve ao aumento da presença de usuários nas mídias virtuais, onde a identidade de uma pessoa se torna um perfil fácil de duplicar. Soma-se a isso a falta de consciência que o usuário médio tem sobre a quantidade de informações pessoais que são públicas na Internet e os riscos que isso acarreta. Desde 2020, os ataques envolvendo roubo de identidade aumentaram desproporcionalmente e, daí por diante, o número de reclamações não diminuiu. A ESET, empresa líder em detecção proativa de ameaças, alerta para um novo ataque que usa a venda de dólares como gancho, um golpe via WhatsApp que começa com um phishing.

Tudo começa quando você recebe uma mensagem via WhatsApp de um número desconhecido em que ele finge ser uma pessoa próxima. Embora o número de telefone seja diferente, o perfil é uma cópia do perfil legítimo, incluindo uma foto e o nome da conta. Além disso, eles podem usar um apelido de família para dar mais veracidade à comunicação.

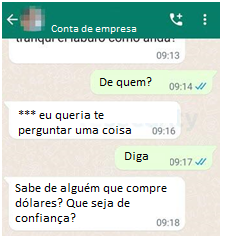

Após uma mínima conversa, chega uma mensagem inusitada, tanto pelas mensagens que são trocadas, quanto pela relação que se pode ter com a pessoa cuja identidade foi suplantada: o golpista pergunta sobre pessoas interessadas em comprar dólares.

Mensagens trocadas com o golpista

O que deve ser feito imediatamente após receber uma mensagem suspeita é realizar uma ligação para o contato original, já que essa pessoa pode estar sendo alvo de um ataque de phishing.

Em uma situação real do golpe, o indivíduo descobriu que a maioria de seus contatos do WhatsApp havia recebido mensagens semelhantes do mesmo número, por conta da mensagem de aviso que o usuário enviou a todos os seus contatos em seu telefone real. Na ocasião, o criminoso que finge ser esse usuário é contatado através de um número diferente e usando uma conta WhatsApp diferente, portanto não é caso de troca de SIM ou roubo da conta do aplicativo.

A equipe de pesquisa da ESET realizou uma análise das possíveis origens do ataque: De onde a foto e o nome completo foram roubados? Como eles possuíam todos os contatos? Por que eles escolheram um aplicativo como o WhatsApp? Qual foi o propósito deste ataque em particular? “Em primeiro lugar, notamos que a conta usada para realizar o golpe pode ter sido roubada, pois era uma conta do WhatsApp Business que pertencia a uma empresa automotiva. Além disso, após analisar suas redes sociais e perfis em diferentes aplicativos, percebemos que o usuário utilizava a mesma foto e nome de perfil em outros serviços públicos. Isso pode significar que sua conta do WhatsApp não foi comprometida e que os golpistas falsificaram sua identidade usando outra conta roubada de uma rede social mais popular da Argentina”, comenta Martina Lopez, Investigadora de Segurança da Informática da ESET América Latina.

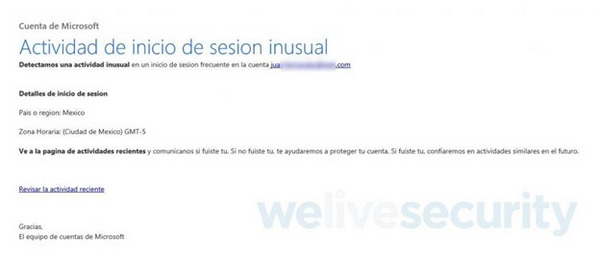

Informações do perfil falso

Considerando o número de pessoas que foram contatadas, a ESET entendeu que o golpista provavelmente obteve um backup dos contatos de alguma forma. Com isso em mente, se concentrou em um perfil que reunisse todas as peças roubadas: uma cópia de sua lista de contatos, foto e nome completo. Sabendo que o phishing é a forma de ataque mais utilizada pelos cibercriminosos para roubar contas de e-mail, a equipe da ESET realizou uma busca dentro dos e-mails com o usuário para encontrar algum suspeito onde ele entrou. O resultado foi que há alguns meses o usuário havia sido vítima de um e-mail de phishing em que a identidade da Microsoft foi suplantada e em que eles solicitaram as credenciais usando como desculpa uma atividade supostamente incomum na conta da vítima. Um caso clássico da engenharia social.

Exemplo de um e-mail de phishing semelhante que busca roubar credenciais de acesso a e-mail

Os cibercriminosos obtêm acesso inicial por meio de um ataque de phishing e, se a conta da vítima tiver um backup de seus contatos salvo, eles iniciam uma comunicação se passando pela vítima usando um novo telefone não associado anteriormente à vítima.

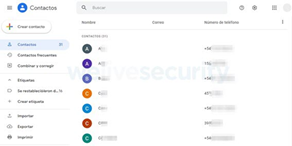

“Um dos principais aspectos desse golpe, e que muitos usuários desconhecem, é como é fácil obter contatos sincronizados fazendo login em uma conta de e-mail. No caso de uma conta Google, por exemplo, basta procurar o submenu “Contatos” dentro do Gmail. Dentro dele, você pode não apenas visualizar todos os contatos sincronizados com seus números e nomes atribuídos, mas também exportá-los em um formato ideal para esse tipo de ataque”, adiciona Lopez da ESET.

Contatos sincronizados com uma conta do Google

Essa metodologia já foi alertada anteriormente, pelo menos na Argentina. Em meados de novembro de 2021, o número de casos relatados usando esse modus operandi cresceu e, até hoje, continua sendo usado por cibercriminosos. Nos casos observados pela ESET com usuários da Argentina, após suplantar a identidade da vítima, o cibercriminoso convence os contatos de que tem dólares em seu poder para vender e que precisa que a pessoa transfira o dinheiro (que geralmente é menor do que o preço oficial) para finalizar o acordo. Com o dinheiro já transferido, o cibercriminoso promete à pessoa que os dólares serão entregues e, em seguida, bloqueia o usuário e fica com o dinheiro.

Aliás, o chefe da Unidade Fiscal Especializada em Cibercrime na Argentina (UFECI), Horácio Azzolín, alertou em meados do ano passado sobre essa crescente metodologia em um extenso tópico no Twitter. Embora a forma de obter os contatos da vítima possa variar, uma vez que utilizam diferentes formas de acesso inicial (roubo de celulares, etc.), uma das formas é o roubo de contas de e-mail e os contatos sincronizados com essas contas. Por exemplo, do Outlook.

Para evitar esse tipo de golpe, a ESET compartilha algumas recomendações que são tão simples quanto importantes:

● Tenha cuidado com as comunicações que solicitam credenciais, pois geralmente não é um método que os aplicativos usam. Além disso, é importante saber como identificar um golpe de phishing para não cair nele, principalmente considerando que é uma modalidade muito comum.

● Evite compartilhar muitas informações em contas que não são usadas com frequência, como nome completo, imagem de perfil, idade, entre outros. Especialmente quando se trata de informação pública. Esses elementos podem permitir que um cibercriminoso realize um ataque de phishing.

● Ative o fator de dupla autenticação e use uma senha forte, especialmente nas contas que tenham informações associadas de interesse dos cibercriminosos: contatos, cartões bancários, informações de identificação pessoal, como documentos ou passaportes, informações de emprego, etc.

Se você foi vítima deste ataque ou similar, é importante tomar medidas para evitar consequências adicionais, como uma possível infecção por malware ou uso da conta de e-mail roubada para enviar comunicações mais fraudulentas. Algumas medidas recomendadas pela ESET são:

● Saia da conta de e-mail afetada em todos os dispositivos, altere a senha e, se possível, ative a autenticação de fator duplo.

● Modifique a senha em cada serviço em que for utilizada a mesma senha roubada ou uma versão similar, ainda mais se as credenciais incluírem a conta roubada como usuário.

● Alerte os contatos do ataque que está sendo realizado para evitar gerar mais vítimas. Para isso, recursos de mensagens em massa são úteis, como Broadcasting no WhatsApp ou stories em outras redes sociais.

● Faça a reclamação por roubo de identidade e fraude ao órgão correspondente, de acordo com a legislação do país onde ocorreu.

● Monitore cuidadosamente o comportamento de outras contas que possam ter sido comprometidas ou de interesse de criminosos cibernéticos, como contas bancárias, plataformas de compras online ou redes sociais.

Para saber mais sobre segurança da informação, visite o portal de notícias da ESET: https://www.welivesecurity.com/la-es/2022/02/22/suplantan-identidad-usuarios-legitimos-whatsapp-ofrecer-dolares-vender/

Por outro lado, a ESET convida você a conhecer o Conexão Segura, seu podcast para descobrir o que está acontecendo no mundo da segurança informática. Para ouvir acesse: https://open.spotify.com/show/61ScjrHNAs7fAYrDfw813J