São Paulo, Brasil – Quando se fala sobre crimes cibernéticos, pautas atuais são utilizadas para atrair potenciais vítimas. A ESET, empresa líder na detecção proativa de ameaças, adverte que os golpistas se aproveitam, principalmente, de tragédias ou desastres para chamar a atenção das vítimas e conseguir roubar seus dados pessoais.

“Diante das chuvas dos últimos dias que afetaram o estado de Pernambuco e deixaram mais de 6 mil pessoas desabrigadas, é importante que as pessoas tomem cuidado ao realizarem doações e façam questão de se certificar de que estão fazendo transferências para instituições oficiais”, ressalta o especialista em segurança da informação da ESET, Daniel Barbosa.

Há exemplos em todo o mundo: e-mails maliciosos que se aproveitam da curiosidade das pessoas por um massacre que ocorreu nos Estados Unidos em 2001; malware distribuído em vídeos supostamente relacionados ao resgate de pessoas durante um forte tsunami no Japão em 2011; campanhas maliciosas de todo o tipo aproveitando até mesmo o interesse pela COVID-19 em 2020, além de golpes mais recentes em que criminosos se passam por organizações de ajuda humanitária colaborando com vítimas da guerra na Ucrânia.

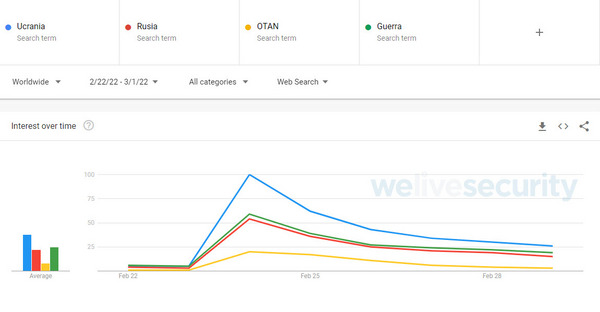

O que os criminosos ganham com isso é a ampliação de sua margem de alcance. Observando as tendências de pesquisa do Google no site Google Trends, pode-se identificar como o mais recente conflito internacional desencadeou pesquisas por certos termos relacionados a ele nas datas em que começou. Isso resulta em visitas, cliques apressados, downloads descuidados, excesso de confiança, entre outras distrações que podem converter usuários em vítimas de diversos tipos de ataques cibernéticos.

Pesquisa para termos relacionados ao conflito na Ucrânia, com um pico em 24 de fevereiro.

Entre os tipos de ataques que se aproveitam dessa modalidade estão:

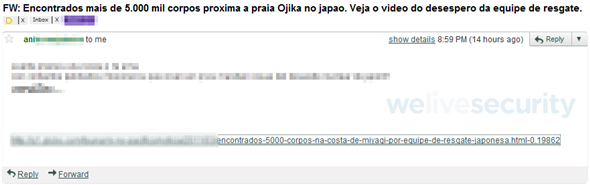

Infecções por malware: esse tipo de ataque cibernético geralmente é realizado em meios de comunicação amplamente divulgados, como e-mails, mensagens diretas nas redes sociais, ou arquivos para fazer download em sites de notícias de baixa credibilidade. As ameaças se escondem como uma fotografia ou vídeo se passando por um conteúdo legítimo. Além disso, geralmente é adicionado um título que desperte sentimentos nas vítimas, que podem variar desde indignação, tristeza, curiosidade ou até mesmo raiva. Geralmente, se incluem palavras como “Veja”, “Exclusivo”, “Novo” e derivados, mas que deem indícios que o conteúdo do arquivo é um material inédito.

E-mail de phishing dirigido a usuários do Brasil utilizando como desculpa a tragédia que provocou um terremoto no Japão em 2011. Inclui anexo que baixa um arquivo malicioso.

As ameaças que vêm como arquivos anexos nesse tipo de ataque são, por sua característica de disfarce como um arquivo benigno, Trojans. Esse tipo de malware geralmente procura dados ou credenciais para roubar silenciosamente da vítima desprevenida, sem fazer mais menção ao suposto conteúdo prometido.

Ataques de Black Hat SEO: é a estratégia de manipular os resultados que os mecanismos de busca da Internet lançam para que os usuários acessem sites que contenham algum tipo de código malicioso em suas páginas ou permitir diretamente outros ataques. Essa técnica é utilizada principalmente em momentos em que é fácil prever que as pessoas farão determinadas pesquisas, como pode acontecer diante de uma catástrofe humanitária, mas também para termos que são constantemente consultados pelos usuários, como um aplicativo ou serviço online.

Durante o período de maior vigência dessas notícias de interesse geral, os invasores conseguem posicionar seus sites em mecanismos de busca que geralmente levam o usuário a tornar-se uma vítima. Muitas vezes, para melhorar seu posicionamento dentro dos resultados lançados pelos mecanismos de busca, os criminosos exageram nas notícias ou geram conteúdo falso. A sofisticação dessa técnica é que não é o agressor que procura diretamente pela vítima, mas a vítima que procura o site do agressor sem saber se seu conteúdo é malicioso ou não. Os sites maliciosos criados por cibercriminosos geralmente têm conteúdos atraentes para pesquisas: campanhas de doação, portais de notícias, entidades falsas, entre outros.

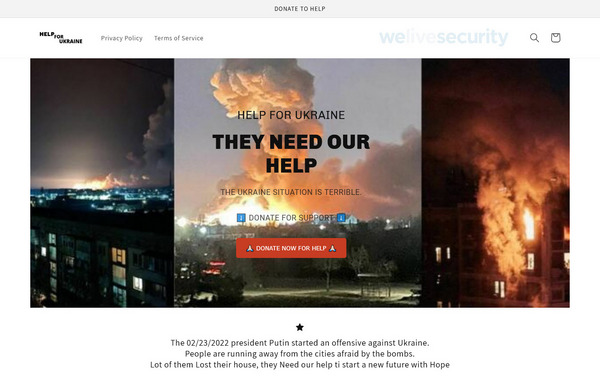

Golpes e doações falsas: diante de catástrofes humanitárias, muitas pessoas buscam formas de ajudar os afetados. Por isso, é comum que sejam lançadas coletas de dinheiro para ajudar os mais vulneráveis ou organizações que prestam serviço nesses locais. Nesse contexto, é comum que criminosos cibernéticos se passem por organizações beneficentes ou por pessoas afiliadas a elas para montar falsas campanhas de doações e roubar o dinheiro.

Falsa campanha beneficente de ajuda para Ucrânia durante março de 2022

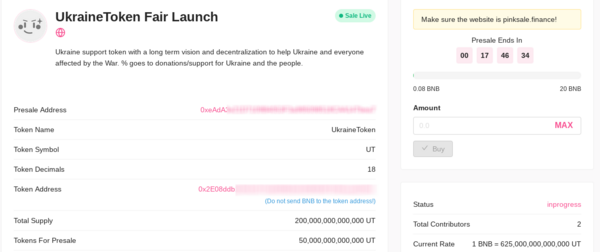

Esta categoria também se conecta com outra, muito utilizada na hora de falar de golpes: as criptomoedas. Entre os tipos de golpes mais frequentes estão a criação de angariação de fundos destinados a causas beneficentes.

No entanto, existem golpes mais complexos como a criação de tokens que, embora possam ser reais, não são o que o cibercriminoso diz. Geralmente quem fica por trás do golpe gera uma moeda, em um dos muitos sites possíveis para instalar-se, e joga no mercado alegando que todo o dinheiro recebido para a compra dessas criptomoedas será destinado a alguma causa beneficente. Porém, logo após a compra e sem provar o destino da mesma, o cibercriminoso elimina todo o rastro da moeda e da campanha.

Token utilizado em um golpe de doações destinadas a Ucrânia

A ESET compartilha recomendações para ficar atento e não cair nestes tipos de golpes:

● Evitar seguir links para vídeos, imagens, documentos ou notícias impactantes e inéditas sobre acontecimentos, especialmente em sites de notícias com baixa ou nenhuma credibilidade.

● Prestar atenção ao procurar um site pelo seu mecanismo de busca preferido. Certifique-se, antes de entrar, de que o site pesquisado é de fato o site real lendo o link com cautela.

● Evitar enviar dinheiro para fundações ou instituições de caridade que não tenham sido confirmadas como legítimas. Se você quiser fazer isso, é importante verificar os canais de contribuição indo aos sites oficiais de entidades reconhecidas.

“A instalação de uma solução de segurança em todos os dispositivos é um grande fator de proteção, pois irá ajudar a evitar o download e execução de arquivos maliciosos. Além disso, não compartilhe informações pessoais em sites que chegam por meio de mensagens inesperadas, no e-mail ou de algum aplicativo. É preciso ficar de olho em tudo o que contém um senso de urgência muito grande, pois esta é uma das principais características de um golpe”, complementa o especialista.

Para conhecer mais sobre segurança da informação, acesse o portal de notícias da ESET: https://www.welivesecurity.com/br/

Por outro lado, a ESET convida você a conhecer Conexão Segura, seu podcast para descobrir o que está acontecendo no mundo da segurança da informação. Para ouvir acesse: https://open.spotify.com/show/61ScjrHNAs7fAYrDfw813J?si=242e542c107341a7&nd=1