São Paulo, Brasil - Durante a conferência ESET World 2022, especialistas da ESET, empresa líder em detecção proativa de ameaças, apresentaram uma nova investigação sobre o grupo Lazarus APT. O diretor responsável pela pesquisa ESET Threat Research, Jean-Ian Boutin, repassou novas campanhas praticadas pelo grupo Lazarus contra empresas de defesa em todo o mundo entre o final de 2021 e março de 2022.

Nos ataques relevantes de 2021-2022, e segundo a telemetria da ESET, Lazarus mirou em empresas na Europa (França, Itália, Alemanha, Países Baixos, Polônia e Ucrânia) e América Latina (Brasil).

Apesar do objetivo principal da operação de Lazarus ser a espionagem cibernética, os criminosos também tentaram extrair dinheiro sem êxito. “O grupo de ameaças Lazarus mostrou sua engenharia ao implementar um conjunto de ferramentas, que inclui, por exemplo, um componente de modo de usuário capaz de explorar um controle de vulnerabilidade da Dell para escrever na memória kernel. Esse truque avançado foi usado na tentativa de contornar o monitoramento de soluções de segurança”, disse Jean-Ian Boutin.

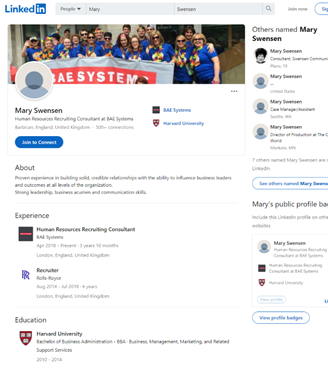

Durante 2020, especialistas da ESET haviam documentado uma campanha realizada por um subgrupo de Lazarus contra contratistas europeus das empresas que fornecem serviços para a defesa e para o setor aeroespacial, denominando a operação de In(ter)ception. Essa campanha recebeu destaque, já que utilizou as redes sociais, especialmente o LinkedIn, para gerar confiança entre o golpista e um empregado desprevenido antes de enviar componentes maliciosos disfarçados de descrições de trabalho ou aplicativos. Nesse momento, já haviam sido atacadas empresas do Brasil, República Checa, Catar, Turquia e Ucrânia.

A equipe de investigação da ESET acredita que a ação estava destinada, principalmente, ao ataque a empresas europeias, mas ao rastrear vários subgrupos do Lazarus que realizavam campanhas similares contra empreiteiras de defesa, logo se deram conta que a campanha se estendia muito mais. Enquanto os tipos de malware utilizados em diversas campanhas foram diferentes, o modus operandi inicial era sempre o mesmo: um recrutador falso contatou um empregado através do LinkedIn e, por fim, enviou componentes maliciosos.

Nesse sentido, o grupo continuou com a mesma tecnologia que no passado. No entanto, a ESET documentou o reaproveitamento de elementos legítimos de campanhas de recrutamento para agregar legitimidade às campanhas dos recrutadores falsos. Além disso, os golpistas usaram serviços como WhatsApp ou Slack em suas campanhas maliciosas.

Campanha de recrutamento falsa da Lazarus

Em 2021, o Departamento de Justiça dos Estados Unidos acusou três programadores de TI de ataques cibernéticos enquanto trabalhavam para o exército da Coreia do Norte. Segundo o governo dos EUA, eles pertenciam à unidade militar de hackers da Coreia do Norte, conhecida na comunidade de segurança da informação como Grupo Lazarus.

Junto com a nova investigação sobre o Lazarus, durante sua conferência anual, a ESET apresentou seu informe sobre a “Guerra Cibernética passada e presente na Ucrânia”. O investigador da ESET, Robert Lipovský, analisou com profundidade a situação, incluindo a última tentativa de interromper a rede elétrica do país utilizando o Industroyer2 e vários ataques de wiper.

Junto com a equipe de investigação da ESET, o astronauta canadense Chris Hadfiels, ex-comandante da Estação Espacial Internacional e figura-chave na campanha Progress Protected da ESET, se juntou ao CEO da ESET, Richard Marko, para falar sobre as complexidades da tecnologia, da ciência e da vida.

Para saber mais sobre segurança da informação, visite o portal de notícias da ESET:

https://www.welivesecurity.com/br

Por outro lado, a ESET convida você a conhecer Conexão Segura, seu podcast para descobrir o que está acontecendo no mundo da segurança da informação. Para ouvir acesse: https://open.spotify.com/show/61ScjrHNAs7fAYrDfw813J?si=242e542c107341a7&nd=1