- S’intéressant uniquement à des cibles israéliennes, POLONIUM a attaqué plus d’une douzaine d’organisations dans différents secteurs, tels que l’ingénierie, les technologies de l’information, le droit, les communications, le marketing et le branding, les médias, les assurances et les services sociaux.

- Microsoft estime que POLONIUM est un groupe opérationnel basé au Liban qui coordonne ses activités avec d’autres acteurs affiliés au ministère iranien du Renseignement et de la Sécurité.

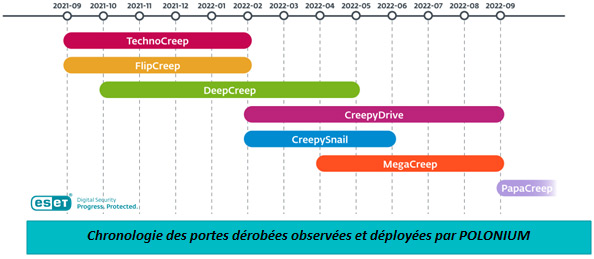

- Selon la télémétrie d’ESET, le groupe a utilisé au moins sept portes dérobées personnalisées différentes depuis septembre 2021. Ses actions les plus récentes ont même été observées en septembre 2022. ESET a nommé les cinq portes dérobées précédemment non documentées avec le suffixe « -Creep ».

- Le groupe a mis au point des outils personnalisés pour réaliser des captures d’écran, enregistrer les frappes au clavier, espionner via la webcam, ouvrir des shells inversés, exfiltrer des fichiers, etc.

- Pour les communications de commande et de contrôle, POLONIUM détourne des services courants dans le Cloud, tels que Dropbox, OneDrive et Mega.

Les chercheurs d’ESET, 1er éditeur Européen de solutions de sécurité, ont récemment analysé des portes dérobées personnalisées et des outils de cyber espionnage jusqu’alors non documentés, déployés en Israël par le groupe de pirates POLONIUM. ESET a nommé les cinq portes dérobées avec le suffixe « -Creep ».

Selon la télémétrie d’ESET, POLONIUM a ciblé plus d’une douzaine d’organisations en Israël depuis au moins septembre 2021, et les actions les plus récentes du groupe ont même été observées en septembre 2022. Les secteurs ciblés par ce groupe comprennent l’ingénierie, les technologies de l’information, le droit, les communications, le marketing et le branding, les médias, les assurances et les services sociaux. POLONIUM est un groupe de cyber espionnage décrit par Microsoft pour la première fois en juin 2022. Selon Microsoft, le groupe est basé au Liban et coordonne ses activités avec d’autres acteurs affiliés au ministère iranien du Renseignement et de la Sécurité.

Selon ESET Research, POLONIUM est un acteur très actif qui dispose d’un vaste arsenal de malwares, et qui les modifie et en développe constamment de nouveaux. L’utilisation de services dans le Cloud tels que Dropbox, Mega et OneDrive pour les communications de commande et de contrôle (C&C) est une caractéristique commune à plusieurs des outils du groupe. Les renseignements et les signalements publics sur POLONIUM sont très rares et limités, probablement parce que les attaques du groupe sont très ciblées et que le vecteur d’infection initial n’est pas connu.

« Les nombreuses versions et modifications que POLONIUM a introduites dans ses outils personnalisés démontrent un effort continu visant le long terme pour espionner les cibles du groupe. ESET en déduit que ce groupe de pirates est intéressé par la collecte de données confidentielles auprès de ses cibles, et ne semble pas s’engager dans des actions de sabotage ou de ransomwares, » explique Matías Porolli, chercheur chez ESET qui a analysé la campagne.

La boîte à outils de POLONIUM se compose de sept portes dérobées personnalisées : CreepyDrive, qui détourne les services de OneDrive et Dropbox dans le Cloud pour les communications de C&C ; CreepySnail, qui exécute les commandes reçues depuis l’infrastructure des attaquants ; DeepCreep et MegaCreep, qui utilisent respectivement les services de stockage de fichiers Dropbox et Mega; et FlipCreep, TechnoCreep et PapaCreep, qui reçoivent des commandes depuis les serveurs des attaquants. Le groupe a également développé plusieurs modules personnalisés pour espionner ses cibles en prenant des captures d’écran, en enregistrant les frappes au clavier, en espionnant via la webcam, en ouvrant des shells inversés, en exfiltrant des fichiers, etc.

« La plupart des modules malveillants du groupe sont concis, avec des fonctionnalités limitées. Dans un cas, les attaquants ont utilisé un module pour effectuer des captures d’écran et dans un autre pour les transmettre au serveur de C&C. Dans le même ordre d’idée, ils aiment diviser le code de leurs portes dérobées, en répartissant la fonctionnalité malveillante dans plusieurs petites DLL. Espérant peut-être que les défenseurs ou les chercheurs n’observeront pas la chaîne d’attaque complète, » explique M. Porolli.

Pour plus d’informations techniques sur POLONIUM consultez ESET Research sur Twitter.

Darina SANTAMARIA - +33 01 55 89 08 88 - darina.j@eset-nod32.fr

À propos d'ESET

Depuis plus de 30 ans, ESET® développe des logiciels et des services de sécurité informatique pour protéger le patrimoine numérique des entreprises, les infrastructures critiques et les consommateurs du monde entier contre des cybermenaces. Nous protégeons les terminaux fixes et mobiles, les outils collaboratifs et assurons la détection et le traitement des incidents. Établit dans le monde entier, nos centres de R&D récoltent et analysent les cybermenaces pour protéger nos clients et notre monde numérique.