Les chercheurs d’ESET ont découvert le botnet VictoryGate, inconnu jusqu’alors. Plus de 90 % des appareils infectés par ce botnet, actif depuis au moins mai 2019, se trouvent au Pérou. Ce réseau, principalement dédié au minage de la cryptomonnaie Monero, touche des organisations des secteurs public et privé, dont des établissements financiers. L’étude de ces données en collaboration avec l’organisation à but non lucratif de sécurité Shadowserver Foundation a permis de mettre fin à une partie des opérations du botnet.

Les chercheurs d’ESET ont intercepté plusieurs noms de domaines qui contrôlent les actions du botnet et les ont remplacés par des machines qui n’envoient pas les commandes attendues aux calculateurs asservis du réseau, mais surveillent leur activité. Les données collectées et la télésurveillance d’ESET font état d’au moins 35 000 appareils infectés par VictoryGate pendant cette offensive.

Les périphériques amovibles sont le seul vecteur de propagation de VictoryGate. « La victime branche une clé USB infectée sur sa machine. Sur cette dernière, le botnet ne modifie ni les noms de fichiers ni les icônes. À première vue, tout semble identique. Pourtant, tous les fichiers ont été remplacés par une copie du logiciel malveillant », explique Alan Warburton, un chercheur d’ESET qui a étudié le botnet. « Lorsqu’un utilisateur peu méfiant tente d’ouvrir un de ces fichiers, le script charge en même temps le contenu malveillant. »

Le chercheur attire l’attention sur les risques matériels d’une telle attaque : « Le botnet consomme énormément de ressources, entre 90 et 99 % de la charge de processeur, ce qui ralentit l’appareil et risque de provoquer une surchauffe dangereuse. »

D’après les chercheurs d’ESET, VictoryGate est beaucoup plus difficile à détecter que les offensives précédentes menées en Amérique latine. Par ailleurs, le botmaster à la source d’un botnet peut détourner la destination des programmes téléchargés et exécutés sur les machines infectées qui passent ainsi du cryptominage à une activité malveillante. Le risque est d’autant plus important qu’un grand nombre des victimes identifiées travaillent pour des administrations ou des établissements financiers.

Si vous pensez que votre appareil a été infecté par ce botnet, nettoyez votre machine avec notre solution gratuite ESET Online Scanner. Les solutions de sécurité d’ESET détectent les modules de la première phase MSIL/VictoryGate.

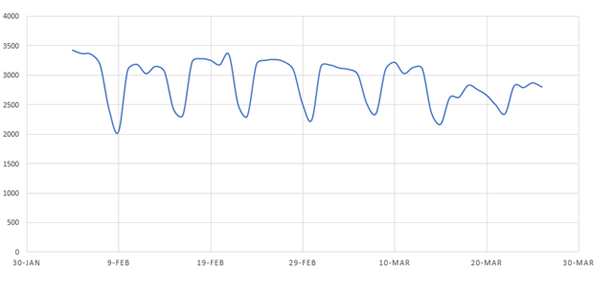

Nombre maximum d’adresses IP uniques connectées quotidiennement au serveur de commande et de contrôle du botnet.

Pour plus d’informations sur VictoryGate, reportez-vous à l’article de blog relatant la découverte du botnet par l’équipe d’ESET, « Following ESET’s discovery, a Monero mining botnet is disrupted in Peru », à l’adresse WeLiveSecurity.com. Suivez ESET research sur Twitter pour connaître l’actualité des chercheurs d’ESET.

Darina SANTAMARIA - 06 61 08 42 45 - darina.j@eset-nod32.fr

À propos d'ESET

Spécialisé dans la conception et le développement de logiciels de sécurité pour les entreprises et le grand public, ESET est aujourd’hui le 1er éditeur de l’Union européenne en matière de sécurité des endpoints. Pionnier en matière de détection proactive, ESET a été désigné pour la 2ème année consécutive, unique Challenger dans le Gartner Magic Quadrant 2019*, « Endpoint Protection » après avoir été évalué sur sa performance et sur la qualité de sa vision dans le domaine de la protection des Endpoints. À ce jour, l’antivirus ESET NOD32 détient le record mondial de récompenses décernées par le laboratoire indépendant Virus Bulletin depuis 1998. La technologie ESET protège aujourd’hui plus d’un milliard d’internautes. *Source : Gartner Inc, Magic Quadrant for Endpoint Protection Platforms, Peter Firstbrook, Lawrence Pingree, Dionisio Zumerle, Prateek Bhajanka, Paul Webber, August 20, 2019.