- ESET Research a découvert des applications Signal et Telegram trojanisées pour Android, nommées Signal Plus Messenger et FlyGram, sur Google Play et Samsung Galaxy Store; les deux applications ont ensuite été supprimées de Google Play.

- Signal Plus Messenger représente le premier cas documenté d'espionnage des communications Signal en liant secrètement et automatiquement l'appareil compromis à l'appareil Signal de l'attaquant.

- Le code malveillant trouvé dans ces applications est attribué à la famille de logiciels malveillants BadBazaar, qui a été utilisée dans le passé par un groupe APT aligné sur les intérêts de la Chine, nommé GREF.

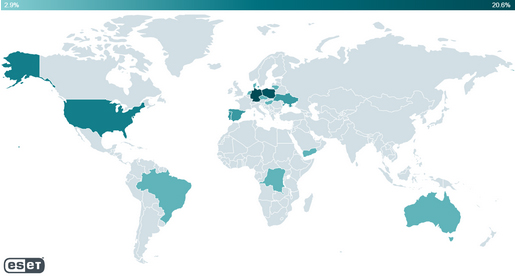

- Des milliers d'utilisateurs ont téléchargé les applications d'espionnage. La télémétrie d’ESET a signalé des détections sur des appareils Android dans plusieurs pays de l'UE, aux États-Unis, en Ukraine et dans d'autres endroits du monde.

- Le malware BadBazaar a déjà été utilisé pour cibler les Ouïghours et d'autres minorités ethniques turques. Le malware FlyGram a également été vu partagé dans un groupe Telegram ouïghour, ce qui correspond au ciblage précédent de la famille de logiciels malveillants BadBazaar.

Les chercheurs d'ESET ont identifié deux campagnes actives ciblant les utilisateurs d'Android. L’acteur opérant ces outils d’espionnage pour Telegram et Signal sont attribués au groupe APT GREF, aligné sur les intérêts de la Chine. Très probablement actives depuis juillet 2020 et depuis juillet 2022, respectivement pour chaque application malveillante, les campagnes ont distribué le code d'espionnage Android BadBazaar via le Google Play Store, le Samsung Galaxy Store et des sites Web dédiés se faisant passer pour des applications de chat légitimes – les applications malveillantes sont FlyGram et Signal Plus Messenger. Les fausses applications Signal et Telegram sont obtenues en ajoutant aux applications open source Signal et Telegram pour Android du code malveillant. Signal Plus Messenger est le premier cas documenté d'espionnage des communications Signal; Des milliers d'utilisateurs ont téléchargé les applications d'espionnage. ESET a signalé des détections sur des appareils Android dans plusieurs pays de l'UE, aux États-Unis, en Ukraine et dans d'autres endroits du monde. Les deux applications ont ensuite été supprimées de Google Play.

« Le code malveillant de la famille BadBazaar était caché dans les applications Signal et Telegram troyenisées. Les victimes installent une d'application fonctionnelle, mais avec des moyens d’espionnage en arrière-plan », explique Lukáš Štefanko, chercheur à ESET, qui a fait la découverte. « L'objectif principal de BadBazaar est d'exfiltrer les informations de l'appareil, la liste de contacts, les journaux d'appels et la liste des applications installées. En plus, l’application espionne les messages Signal en reliant secrètement l'application Signal Plus Messenger de la victime à l'appareil de l'attaquant », ajoute-t-il.

ESET signale les détections de l'Australie, du Brésil, du Danemark, de la République démocratique du Congo, de l'Allemagne, de Hong Kong, de la Hongrie, de la Lituanie, des Pays-Bas, de la Pologne, du Portugal, de Singapour, de l'Espagne, de l'Ukraine, des États-Unis et du Yémen. En outre, un lien vers FlyGram dans le Google Play Store a également été partagé dans un groupe Telegram ouïghour. Les applications de la famille de logiciels malveillants BadBazaar ont déjà été utilisées contre les Ouïghours et d'autres minorités ethniques turques en dehors de la Chine.

En tant que partenaire de Google App Defense Alliance, ESET a identifié la version la plus récente de Signal Plus Messenger comme malveillante et a rapidement partagé ses conclusions avec Google. Suite à notre alerte, l'application a été supprimée du Store. Les deux applications ont été créées par le même développeur et partagent les mêmes fonctionnalités malveillantes, et les descriptions d'applications sur les deux magasins font référence au même site Web de développeur.

Signal Plus Messenger peut espionner les messages Signal en utilisant à mauvais escient la fonction « périphérique connecté ». Pour ce faire, il associe automatiquement l'appareil compromis au dispositif Signal de l'attaquant. Cette méthode d'espionnage est unique : les chercheurs d'ESET n'ont jamais vu cette fonctionnalité utilisée à mauvais escient par d'autres logiciels malveillants, et c'est la seule méthode par laquelle l'attaquant peut obtenir le contenu des messages Signal. ESET Research a informé les développeurs de Signal de cette faille.

En ce qui concerne la fausse application Telegram, FlyGram, la victime doit se connecter via sa fonctionnalité Telegram légitime, comme l'exige l'application officielle Telegram. Avant la fin de la connexion, FlyGram communique avec le serveur C & C et BadBazaar et obtient la possibilité d'exfiltrer des informations sensibles de l'appareil. FlyGram peut accéder aux sauvegardes Telegram si l'utilisateur a activé cette fonctionnalité spécifique; La fonctionnalité a été activée par au moins 13 953 comptes d'utilisateurs. Le serveur proxy de l'attaquant peut être en mesure d'enregistrer certaines métadonnées, mais il ne peut pas déchiffrer les données et les messages réels échangés dans Telegram lui-même. Contrairement au Signal Plus Messenger, FlyGram n'a pas la capacité de lier un compte Telegram à l'attaquant ou d'intercepter les communications chifrées de ses victimes.

Pour plus d'informations techniques sur les dernières campagnes du GREF, concernant BadBazaar et les applications d'espionnage trojanisées, consultez l'article de blog »L'outil d'espionnage BadBazaar cible les utilisateurs d'Android via des applications Signal et Telegram trojanisées« sur WeLiveSecurity. Assurez-vous de suivre ESET Research sur X (Twitter) pour les dernières nouvelles d'ESET Research.

Télémétrie ESET pour les applications trojanisées.

Laura PACCAGNELLA - +33 01 55 89 08 88 - laura.p@eset-nod32.fr

À propos d'ESET

Depuis plus de 30 ans, ESET® développe des logiciels et des services de sécurité informatique pour protéger le patrimoine numérique des entreprises, les infrastructures critiques et les consommateurs du monde entier contre des cybermenaces. Nous protégeons les terminaux fixes et mobiles, les outils collaboratifs et assurons la détection et le traitement des incidents. Établit dans le monde entier, nos centres de R&D récoltent et analysent les cybermenaces pour protéger nos clients et notre monde numérique.