Extended detection & response

ESET Inspect

ESET Inspect fournit aux gestionnaires de risques et aux personnes chargées de répondre aux incidents une visibilité exceptionnelle sur les menaces et les systèmes, leur permettant d'effectuer une analyse rapide et approfondie des causes profondes et de répondre immédiatement aux incidents.Associé à la puissance de prévention éprouvée de la plateforme ESET PROTECT, ESET Inspect est une solution XDR livrée dans le Cloud qui permet de :

- Détecter les menaces avancées

- Bloquer les attaques sans fichier

- Bloquer les menaces zero-day

- Protéger contre les ransomwares

- Neutraliser les violations de la politique de sécurité de l'entreprise

Découvrez toutes les fonctionnalités

API publique

ESET Inspect comprend une API qui permet d'accéder aux détections et de les exporter, et d’accéder à leurs interventions pour permettre une intégration efficace avec des outils de SIEM, de SOAR, de tickets et bien d'autres.

Multiplateforme

ESET Inspect fonctionne sur Windows et macOS et Linux, ce qui en fait le choix idéal pour les environnements multiplateformes.

Accès à distance sécurisé et fluide

La fluidité des services de réponse aux incidents et de sécurité dépend de la facilité avec laquelle on y accède, qu'il s'agisse de la connexion de l'intervenant à la console XDR ou de la connexion avec les endpoints. La connexion fonctionne à une vitesse proche du temps réel avec des mesures de sécurité maximales appliquées, le tout sans avoir recours à des outils tiers.

Recherche des menaces

Appliquez des filtres de données pour trier les fichiers par popularité, réputation, signature digitale, comportement ou informations contextuelles. Utilisez plusieurs filtres pour rechercher automatiquement des menaces, notamment des menaces persistantes avancées et des attaques ciblées, en les configurant pour l'environnement spécifique de votre entreprise. En ajustant les règles de comportement, ESET Inspect peut également être personnalisé pour rechercher des menaces antérieures et relancer l’analyse de l'ensemble de la base de données des événements.

Isolement en un clic

Définissez des politiques d'accès au réseau pour stopper rapidement les mouvements latéraux des malwares. Isolez un appareil compromis du réseau en un seul clic via l'interface d’ESET Inspect. Vous pouvez également facilement retirer des appareils de la quarantaine.

Architecture ouverte et intégrations

ESET Inspect fournit un système de détection unique basé sur le comportement et la réputation, entièrement transparent pour les équipes de sécurité. Il est facile de modifier ou de créer des règles via XML pour affiner la configuration selon les besoins de l’environnement de l’entreprise, y compris dans le cas des intégrations SIEM.

MITRE ATT&CK™

Les détections d’ESET Inspect s’appuient sur le cadre MITRE ATT&CK™ (Adversarial Tactics, Techniques, and Common Knowledge), qui fournit des informations complètes en un clic, même sur les menaces les plus complexes.

Système de gestion des incidents

Regrouper des objets tels que les détections, les ordinateurs, les exécutables ou les processus dans des unités logiques pour visualiser les événements malveillants potentiels sur une base temporelle avec les actions de l'utilisateur liées, ESET Inspect suggère automatiquement au responsable de l'incident tous les événements et objets liés qui peuvent grandement aider dans les étapes de triage, d'enquête et de résolution d'un incident.

Détection des anomalies et des comportements

Vérifiez les actions qui ont été effectuées par un exécutable et utilisez le système de réputation LiveGrid® d'ESET pour déterminer rapidement si les processus exécutés sont fiables ou suspects. La surveillance des incidents anormaux liés aux utilisateurs est possible grâce à des règles conçues pour être déclenchées par un comportement, et non par de simples détections de malwares ou des signatures. Le regroupement des ordinateurs par utilisateurs ou par services permet aux équipes de sécurité de déterminer si un utilisateur est autorisé à effectuer une action spécifique ou non.

Détection des violations de la politique de l'entreprise

Bloquez l'exécution de modules malveillants sur tout ordinateur du réseau de votre entreprise. L'architecture ouverte d'ESET Inspect permet de détecter les violations des politiques de sécurité concernant l'utilisation de logiciels spécifiques tels que les applications de téléchargement de torrents, de stockage dans le Cloud, de navigation via Tor ou d'autres logiciels indésirables.

Balisage

Attribuez et retirez des balises pour un filtrage rapide des objets tels que les ordinateurs, les alarmes, les exclusions, les tâches, les exécutables, les processus et les scripts. Les balises sont partagées entre les utilisateurs, et peuvent être attribuées en quelques secondes une fois qu’elles sont créées.

Notation sophistiquée

Hiérarchisez la gravité des alarmes grâce à une fonctionnalité de notation qui attribue une valeur de gravité aux incidents, et permet à l'administrateur d'identifier facilement les ordinateurs présentant une probabilité plus élevée d'incident potentiel.

Détection des indicateurs de compromission

Visualisez et bloquez les modules en fonction d’une trentaine d’indicateurs différents, y compris le hachage, les modifications apportées au registre, les modifications de fichiers et les connexions réseau.

Collecte de données

Consultez des données complètes sur les nouveaux modules exécutés : heure, utilisateur à l’origine de l’exécution, durée d’activité et équipements affectés. Toutes les informations sont stockées localement pour éviter les fuites de données.

Options de réponse en direct

Notre XDR est doté d'actions de réponse facilement accessibles en un clic, telles que le redémarrage et l'arrêt d'un endpoint, l'isolation des endpoints du reste du réseau, l'exécution d'une analyse à la demande, l'arrêt de tout processus en cours et le blocage de toute application sur la base de sa valeur de hachage. En outre, grâce à l'option de réponse en direct d'ESET Inspect, appelée Terminal, les professionnels de la sécurité peuvent bénéficier de la suite complète d'options d'investigation et de remédiation dans PowerShell.

Analyse des causes profondes

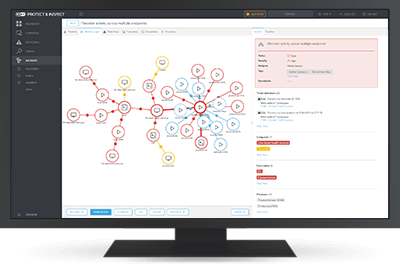

Visualisez facilement l'analyse des causes profondes et l'arborescence complète des processus de toute chaîne d'événements potentiellement malveillante, approfondissez jusqu'au niveau de détail souhaité et prenez des décisions éclairées en vous appuyant sur le contexte et les explications fournis par nos experts en logiciels malveillants pour les causes bénignes et malveillantes.

Visualisation automatisée des incidents

Obtenez une visibilité parfaite grâce à des incidents créés automatiquement et clairement visualisés. ESET Inspect met en corrélation de grandes quantités de données pour trouver les causes profondes des événements et les compiler en incidents complets afin que vous puissiez les résoudre immédiatement.

Automatisation et personnalisation

Réglez facilement ESET Inspect en fonction du niveau de détail et d'automatisation dont vous avez besoin. Lors de l'installation, choisissez le niveau d'interaction et de stockage des données que vous souhaitez, puis laissez le mode d'apprentissage cartographier votre environnement et suggérer des paramètres.

Système de réputation

Le filtrage étendu permet aux ingénieurs de sécurité d'identifier toutes les bonnes applications connues, en utilisant le système de réputation robuste d'ESET, afin que vos équipes de sécurité puissent se concentrer sur les menaces, et non sur les faux positifs.

Rapports comportementaux interactifs

Vous avez rencontré un fichier suspect ? Soumettez-le à ESET LiveGuard Advanced, équipé d'un puissant Sandboxing dans le Cloud, pour une analyse approfondie. En quelques instants, affichez un rapport interactif sur les comportements du fichier, les modifications du système, les appels d'API, etc. et bloquez tout.

Flexibilité de déploiement

Nous vous laissons décider du mode de déploiement de votre solution de sécurité : Elle peut fonctionner via vos propres serveurs sur site, ou via une installation dans le Cloud, ce qui vous permet d'adapter votre configuration en fonction de vos objectifs de coût total de possession et de votre capacité matérielle.