Extended Detection & Response

ESET Inspect

Fornisce ai responsabili del controllo del livello di rischio e agli addetti alla risposta agli incidenti un'eccezionale visibilità delle minacce e dei sistemi, consentendo loro di eseguire un'analisi rapida e approfondita delle cause principali e di rispondere immediatamente agli incidenti.

Abbinato alla collaudata capacità di prevenzione di ESET PROTECT Platform, ESET Inspect è una soluzione in cloud che consente di attivare XDR per:

- Rilevare minacce persistenti avanzate

- Interrompere attacchi fileless

- Bloccare minacce zero-day

- Proteggersi da ransomware

- Impedire la violazione dei criteri aziendali

Esplorate le funzionalità

API pubblica

ESET Inspect offre un’API REST pubblica che permette di accedere ed esportare i rilevamenti e la loro correzione per consentire un'integrazione efficace con strumenti quali SIEM, SOAR, strumenti di creazione di ticket e molti altri.

Copertura multipiattaforma

Grazie alla capacità di supportare i sistemi operativi Windows e macOS, ESET Enterprise Inspector rappresenta la scelta ideale per gli ambienti multipiattaforma.

Accesso remoto

ESET Enterprise Inspector offre funzionalità PowerShell remote che consentono agli ingegneri addetti alla protezione di ispezionare e configurare da remoto i computer della propria azienda, in modo da poter ottenere una risposta sofisticata senza interrompere il flusso di lavoro dell'utente.

Ricerca di minacce

Applicate filtri ai dati per ordinarli in base alla popolarità del file, alla reputazione, alla firma digitale, al comportamento o alle informazioni contestuali. La configurazione di più filtri consente una ricerca automatica e semplice delle minacce, tra cui APT e attacchi mirati, personalizzabile in base all'ambiente di ciascuna azienda. Modificando le regole comportamentali, ESET Enterprise Inspector può anche essere personalizzato per la ricerca di minacce storiche e la “ripetizione del controllo” dell'intero database degli eventi.

Isolamento con un clic

Definite i criteri di accesso alla rete per interrompere rapidamente i movimenti laterali del malware. Isolate un dispositivo compromesso dalla rete con un semplice clic nell'interfaccia ESET Enterprise Inspector. Inoltre, rimuovete facilmente i dispositivi dallo stato di contenimento.

Architettura aperta e integrazioni

ESET Enterprise Inspector offre un comportamento univoco e un rilevamento basato sulla reputazione completamente trasparente per i team che si occupano della protezione. È possibile modificare facilmente tutte le regole attraverso il linguaggio XML per consentire l’ottimizzazione o una creazione semplice in base alle esigenze di specifici ambienti aziendali, tra cui le integrazioni SIEM.

MITRE ATT&CK™

ESET Enterprise Inspector references its detections to the MITRE Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK™) framework, which in one click provides you with comprehensive information even about the most complex threats.

Ricerca e correzione

Utilizzate un set di regole integrato oppure create regole personalizzate per rispondere agli incidenti rilevati. Ogni allarme attivato presenta un passaggio successivo da eseguire per la correzione. Questa funzionalità di risposta rapida aiuta a garantire che ogni singolo incidente non venga trascurato.

Rilevamento anomalie e comportamenti

Controllate le azioni eseguite da un eseguibile e utilizzate il sistema di reputazione LiveGrid® di ESET per valutare rapidamente se i processi eseguiti sono sicuri o sospetti. È possibile monitorare gli incidenti anomali correlati agli utenti grazie a regole specifiche scritte per essere attivate dal comportamento, non da semplici malware o rilevamenti di firme. Il raggruppamento dei computer per utenti o reparti consente ai team che si occupano della sicurezza di verificare se l'utente è autorizzato o meno a eseguire un'azione specifica.

Rilevamento delle violazioni dei criteri aziendali

Bloccate l’esecuzione di moduli dannosi su qualsiasi computer nella rete aziendale. L'architettura aperta di ESET Enterprise Inspector offre la possibilità di rilevare le violazioni dei criteri sull'utilizzo di software specifici quali applicazioni torrent, archiviazione sul cloud, navigazione con Tor o altri software indesiderati.

Assegnazione di tag

Assegnate e annullate l'assegnazione di tag per il filtraggio rapido su oggetti EEI quali computer, allarmi, esclusioni, attività, eseguibili, processi e script. I tag sono condivisi tra gli utenti e, una volta creati, possono essere assegnati in pochi secondi.

Punteggio

Definite la priorità degli allarmi con una funzionalità di punteggio che attribuisce un valore di gravità agli incidenti e consente all'amministratore di identificare rapidamente i computer con una probabilità più elevata di trasformarsi in un potenziale incidente.

Indicatori multipli di compromissione

Visualizzate e bloccate i moduli in base a oltre 30 differenti indicatori, tra cui hash, modifiche del registro di sistema, modifiche dei file e connessioni di rete.

Raccolta di dati

Visualizzate informazioni complete su un modulo appena eseguito, compresi l'ora di esecuzione, l'utente che lo ha eseguito, il tempo di permanenza e i dispositivi compromessi. Tutti i dati vengono archiviati in locale allo scopo di prevenire perdite di dati sensibili.

Opzioni di risposta in tempo reale

Il nostro XDR è dotato di azioni di risposta facilmente accessibili con un solo clic, come il riavvio e lo spegnimento di un endpoint, l'isolamento degli endpoint dal resto della rete, l'esecuzione di una scansione su richiesta, l'eliminazione di qualsiasi processo in esecuzione e il blocco di qualsiasi applicazione in base al suo valore hash. Inoltre, grazie all'opzione di risposta in tempo reale di ESET Inspect, denominata Terminal, i professionisti IT possono beneficiare dell'intera suite di opzioni di indagine e bonifica di PowerShell.

Analisi della causa principale

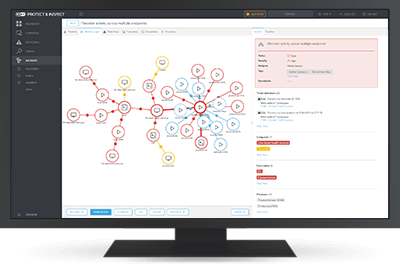

Visualizza facilmente l'analisi della causa principale e l'albero completo dei processi di qualsiasi catena di eventi potenzialmente dannosi, scendi al livello di dettaglio desiderato e prendi decisioni informate in base al ricco contesto fornito e alle spiegazioni per le cause sia benigne che dannose, scritte dai nostri esperti di malware.

Visualizzazione automatica degli incidenti

Ottieni una visibilità perfetta grazie agli incidenti creati automaticamente e visualizzati in modo chiaro. ESET Inspect mette in correlazione grandi quantità di dati per individuare gli eventi di origine e compilarli in incidenti completi, in modo da poterli risolvere immediatamente.

Automazione e personalizzazione

È possibile regolare facilmente ESET Inspect in base al livello di dettaglio e di automazione desiderato. Al momento della configurazione, scegli la quantità di interazione e di archiviazione dei dati che desideri, quindi lascia che la modalità di apprendimento mappi il tuo ambiente e suggerisca le impostazioni.

Sistema di reputazione

L'ampio filtraggio consente ai security engineer di identificare tutte le applicazioni note e valide, utilizzando il solido sistema di reputazione di ESET, in modo che i team di security possano concentrarsi sulle minacce e non sui falsi positivi.

Rapporti Interattivi sul Monitoraggio

Hai trovato un file sospetto? Invia il file per un'analisi approfondita a ESET LiveGuard Advanced, dotato di una potente sandbox nel cloud. In pochi istanti, sarà possibile visualizzare un rapporto interattivo sui comportamenti del file, sulle modifiche al sistema, sulle chiamate API e così via e bloccare tutto.

Flessibilità di deployment

Ti lasciamo decidere come distribuire la tua soluzione di sicurezza: Può essere eseguita tramite i tuoi server on-premise o tramite un'installazione basata su cloud, consentendoti di regolare la tua configurazione in base ai tuoi obiettivi di TCO e alla tua capacità hardware.