L'adozione del modello di sicurezza Zero Trust sta finalmente prendendo piede. Nel febbraio 2020, prima che la pandemia dilagasse in tutto il mondo, un sondaggio condotto da Cybersecurity Insiders e Pulse Secure su oltre 400 responsabili in materia di sicurezza informatica ha rivelato che il 72% delle organizzazioni stava pianificando di valutare o implementare Zero Trust nella propria strategia di sicurezza nell'ultimo anno. Quindi, nel maggio 2021, l'ordine esecutivo del presidente Biden sul miglioramento della sicurezza informatica della nazione ha lanciato la sfida riconoscendo la necessità di implementare un'architettura Zero Trust.

In questo articolo spieghiamo brevemente l'approccio Zero Trust, cosa serve per implementarlo e perché sta crescendo l'interesse per esso.

Cos'è Zero Trust?

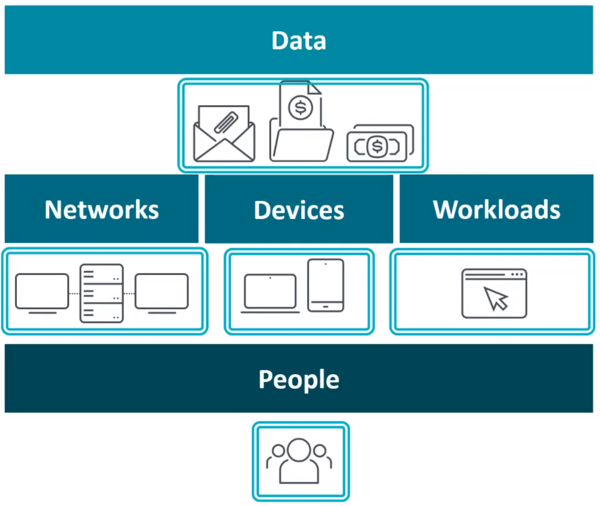

Secondo Forrester, che ha creato questo concetto nel 2010, in contrasto con il tradizionale modello di sicurezza basato sul perimetro che si basa sulla premessa di "fiducia ma verifica", Zero Trust afferma che le organizzazioni non dovrebbero mai fidarsi di alcuna entità, interna o esterna. In altre parole, “non fidarti mai, verifica sempre”. Il modello Zero Trust crea sicurezza attorno a ciascuna delle risorse e delle entità chiave di un'organizzazione: dati, reti, dispositivi, carichi di lavoro e persone.

Nel tradizionale modello di sicurezza IT, la posizione di sicurezza di un'organizzazione dovrebbe essere come un castello protetto da un fossato, che rappresenta la rete. In una tale configurazione, è difficile accedere alle risorse di un'organizzazione dall'esterno della rete. Allo stesso tempo, tutti coloro che si trovano all'interno della rete sono considerati attendibili per impostazione predefinita. Il problema con questo approccio, tuttavia, è che una volta che un utente malintenzionato ottiene l'accesso alla rete, e quindi diventa affidabile per impostazione predefinita, tutte le risorse dell'organizzazione sono prote ad essere esfiltrate.

Al contrario, il modello Zero Trust presuppone che gli aggressori siano all'interno della rete tanto quanto all'esterno. Per questo motivo, la fiducia non può essere data indiscriminatamente a utenti e dispositivi per impostazione predefinita.

Cosa deve fare un'organizzazione per implementare il modello Zero Trust?

Ci sono tre aree principali che un'organizzazione dovrebbe sviluppare mentre implementa il modello Zero Trust:

Visibilità: identificare i dispositivi e le risorse che devono essere monitorati e protetti. Non è possibile proteggere una risorsa di cui non si è a conoscenza. Avere visibilità su tutte le tue risorse e punti di accesso è indispensabile.

Policy: stabilire controlli che consentano solo a determinate persone di accedere a risorse specifiche in condizioni specifiche. In altre parole, è necessario un livello granulare di controlli delle policy.

Automazione: automatizza i processi per garantire la corretta applicazione delle policy e consente all'organizzazione di adattarsi rapidamente a qualsiasi deviazione dalle procedure standard.

Basandoci sulle capacità fondamentali qui delineate, possiamo definire Zero Trust come un modello di sicurezza che costruisce difese attorno a ciascuna delle seguenti entità: dati, reti, dispositivi, carichi di lavoro e persone.

Cosa sta guidando il rinnovato interesse e l'adozione del modello Zero Trust?

Con un ambiente Zero Trust, non solo hai il controllo e la conoscenza di tutti i tuoi dati (in ogni momento), ma in caso di violazione della sicurezza, puoi rilevare rapidamente quando e dove gli aggressori potrebbero aver rubato i tuoi dati, come spiega Forrester . Considerando che il report del 2020 di IBM e Ponemon Institute rivela che il costo medio di una violazione dei dati a livello globale è di 3,86 milioni di dollari e il tempo medio per identificare e contenere una violazione è di 280 giorni, in questo scenario il modello Zero Trust appare piuttosto interessante .

D'altro canto, con la continua crescita del fenomeno Bring Your Own Device (BYOD) e del lavoro a distanza, sempre più dipendenti hanno bisogno di avere accesso alle risorse interne della propria organizzazione da qualsiasi luogo e in qualsiasi momento. Vale la pena sottolineare che la pandemia ha visto un gigantesco aumento dei tentativi di attacco di forza bruta contro il Remote Desktop Protocol (RDP), dimostrando l'alto interesse dei criminali informatici a sfruttare l'attuale situazione del lavoro a distanza.

Un altro componente alla base di Zero Trust è la crescente adozione e utilizzo di servizi di storage in cloud. Il cloud ospita spesso i dati, le risorse e persino i servizi critici delle organizzazioni.

Altri vettori che si sono rivelati fatali per il modello di sicurezza perimetrale sono gli attacchi alla supply chain, come nel caso di NoxPlayer, un emulatore Android utilizzato dai giocatori per giocare sui propri PC e Mac, l'esternalizzazione dei servizi e il turnover dei dipendenti.