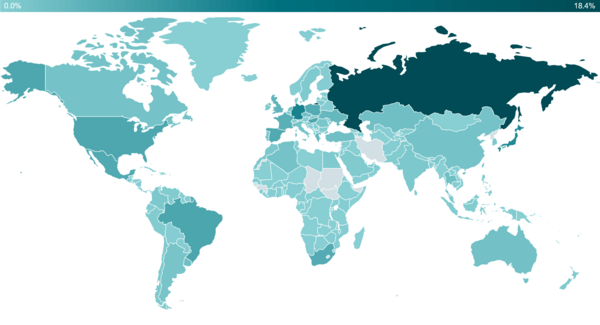

Secondo la telemetria ESET, Russia, Germania e Giappone presentano il numero più elevato di IP soggetti ad attacchi.

La pandemia ha modificato radicalmente la natura del lavoro quotidiano, costringendo i dipendenti a svolgere gran parte delle loro mansioni tramite accesso remoto. I criminali informatici, in particolare gli operatori di ransomware, sanno che questo cambiamento rappresenta una nuova opportunità per aumentare i propri guadagni illeciti.

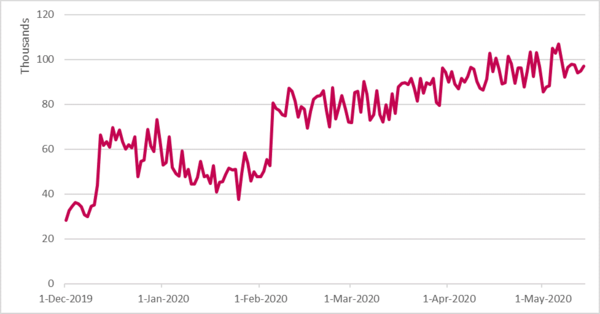

Nella telemetria ESET questa tendenza è confermata dall'aumento del numero di client univoci che hanno segnalato tentativi di attacchi brute force bloccati tramite ESET Brute-Force Attack Protection.

Prima del lockdown, la maggior parte dei dipendenti lavorava in ufficio, sfruttando infrastrutture monitorate e controllate dai rispettivi reparti IT. Tuttavia, la pandemia di coronavirus ha stravolto questo paradigma. Oggi, gran parte del lavoro "di ufficio" viene svolta tramite dispositivi domestici con cui i dipendenti accedono a sistemi aziendali riservati tramite RDP (Remote Desktop Protocol) di Windows, una soluzione proprietaria creata da Microsoft per consentire la connessione alle reti aziendali da computer remoti.

Nonostante la crescente importanza dell'RDP (e di altri servizi di accesso remoto), le organizzazioni spesso ne trascurano le impostazioni e la protezione. I dipendenti usano password a cui è facile risalire; inoltre, l'assenza di ulteriori livelli di autenticazione e protezione consente ai criminali informatici di compromettere indisturbati i sistemi delle organizzazioni.

Probabilmente, anche per questo motivo, RDP è diventato un vettore di attacco diffuso negli ultimi anni, specie fra le organizzazioni di ransomware. I criminali informatici di solito violano con attacchi brute force le reti poco protette, si assegnano privilegi di livello amministrativo, disattivano o disinstallano le soluzioni di sicurezza e lanciano il ransomware per crittografare i dati critici delle aziende.

L'aumento nel numero di client univoci che ha segnalato un tentativo di attacco RDP è evidente nei dati raccolti dalla telemetria ESET (vedere la figura 1).

ESET Brute-Force Attack Protection

Per contrastare i crescenti rischi derivanti dall'aumento nell'uso di RDP, i ricercatori ESET hanno inserito un nuovo livello di rilevamento in ESET Network Attack Protection. Questa tecnologia, denominata ESET Brute-Force Attack Protection, è progettata per bloccare gli attacchi brute force in arrivo da indirizzi IP esterni, proteggendo i protocolli RDP e SMB.

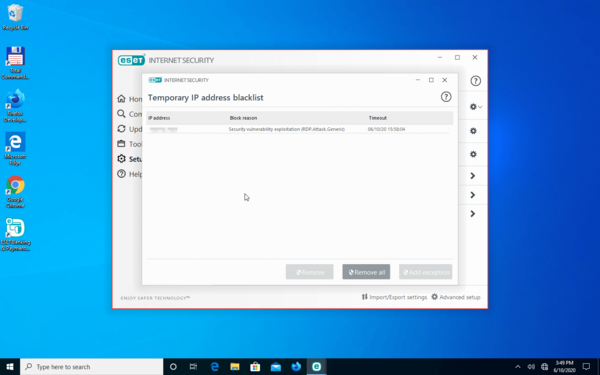

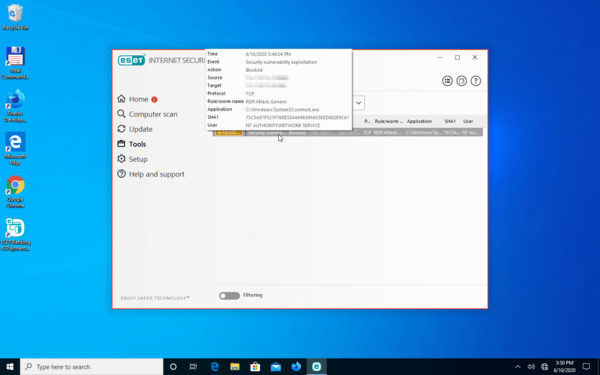

Questo nuovo livello consente alle soluzioni endpoint di ESET di rilevare gruppi di tentativi di accesso non riusciti provenienti da ambienti esterni (indizi di un attacco brute force in arrivo) e bloccare ulteriori tentativi. In seguito, i trasgressori principali fra questi indirizzi IP vengono inseriti in una blacklist, che protegge milioni di dispositivi da attacchi futuri tramite ESET LiveGrid®.

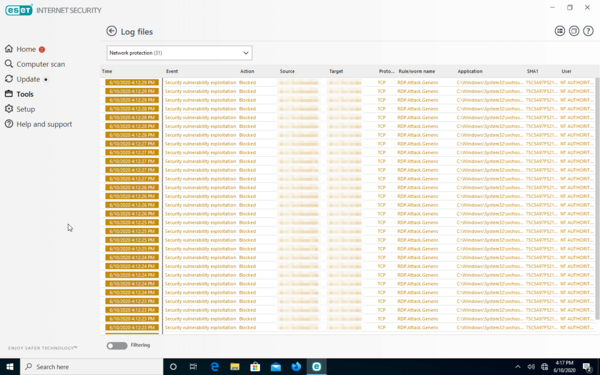

Attualmente, questo livello blocca tutte le connessioni RDP e SMB sospette o dannose verso i dispositivi protetti da tutti i recenti prodotti ESET Endpoint Security per Windows. I clienti possono visualizzare tutti i dettagli: gli IP bloccati, la blacklist che ha causato il blocco e i log creati dalla funzione nei log dei prodotti endpoint (vedere la figura 2-4).

ESET Brute-Force Attack Protection si è dimostrato efficace contro attacchi casuali e mirati. Per funzionare in modo corretto, occorre attivare l'opzione Network Level Authentication (NLA) a livello di rete nel server

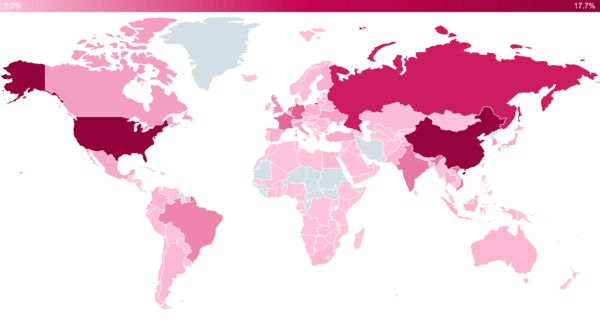

Secondo la telemetria ESET, la maggior parte degli IP bloccati da gennaio a maggio 2020 si è registrata negli Stati Uniti, in Cina, in Russia, in Germania e in Francia (vedere la figura 5).

I Paesi con il maggior numero di IP sottoposti ad attacco sono stati Russia, Germania, Giappone, Brasile e Ungheria (vedere la figura 6).

Come configurare l'accesso remoto in modo corretto

Tuttavia, anche in presenza di misure di protezione come ESET Brute-Force Attack Protection, le organizzazioni devono configurare in modo corretto i propri accessi remoti:

- Disattivare RDP su Internet. Se non è possibile, ridurre al minimo il numero di utenti autorizzati a connettersi ai server dell'organizzazione direttamente su Internet.

- Richiedere password sicure e complesse per tutti gli account accessibili tramite RDP.

- Utilizzare un ulteriore livello di autenticazione (MFA/2FA).

- Installare un gateway di rete virtuale privata (Virtual Private Network, VPN) per gestire le connessioni RDP non provenienti dalla propria rete locale.

- Nel firewall perimetrale, non consentire le connessioni esterne a computer locali sulla porta 3389 (TCP/UDP) o su qualsiasi altra porta RDP.

- Salvaguardare i software di sicurezza endpoint da manomissioni o disinstallazione proteggendone le impostazioni con una password.

- Isolare computer obsoleti o non protetti a cui occorre accedere da Internet con RDP o sostituirli il prima possibile.

- Per una descrizione dettagliata sulla corretta configurazione delle connessioni RDP, consultare questo documento redatto dall'illustre ricercatore ESET Aryeh Goretsky con i contributi di James Shepperd.

- La maggior parte di queste buone pratiche si applica a FTP, SMB, SSH, SQL, TeamViewer, VNC e altri servizi.

Ransomware, coin miner e backdoor

La crittografia dei dati e la successiva estorsione non sono l'unica conseguenza di una compromissione RDP. Spesso, gli hacker tentano di installare malware di coin mining o creare una backdoor che possono sfruttare in caso di identificazione e blocco del loro accesso RDP non autorizzato.

Altri scenari tipici derivanti dalla compromissione RDP comprendono:

- eliminazione dei file di log, con conseguente rimozione delle prove di precedenti attività illecite,

- download ed esecuzione di strumenti e malware degli hacker nel sistema compromesso,

- disattivazione di backup pianificati e copie shadow o completa eliminazione degli stessi,

- estrazione dei dati dai server.

Gli hacker tentano di sfruttare RDP da anni, come dimostra un nostro articolo del blog del 2013. L'aumento costante di attacchi RDP negli ultimi anni è diventato oggetto di numerosi interventi governativi di agenzie quali FBI, NCSC nel Regno Unito e ACSC in Australia.

Questo dimostra l'importanza della sicurezza degli accessi remoti per il successo o il fallimento futuro delle aziende. Anche se è possibile contenere il danno alla reputazione delle organizzazioni, occorre tenere in considerazione le perdite finanziarie, il blocco delle operazioni e i costosi interventi di ripristino. A tutto questo vanno aggiunti gli ulteriori costi delle possibili sanzioni comminabili dalle autorità ai sensi delle normative sulla protezione dei dati, quali GDPR (EU), CCPA (California) o NDB (Australia).

Indipendentemente dalla pandemia, le aziende devono gestire i rischi derivanti dall'ampio utilizzo di RDP o di altri servizi analoghi aumentando la sicurezza delle password e aggiungendo altri livelli di protezione, fra cui l'autenticazione a due fattori e soluzioni di sicurezza contro gli attacchi basati su RDP e protocolli simili, come la protezione offerta da ESET Brute-Force Attack Protection.