Hvordan fungerer løsepengevirus?

Cyberkriminelle som bruker løsepengevirus, har flere teknikker, inkludert:

- Løsepengevirus som låser skjermen og blokkerer tilgang til enhetens skjerm, bortsett fra brukergrensesnittet til den ondsinnede programvaren.

- Løsepengevirus med PIN-kode som endrer PIN-koden på enheten, slik at du ikke lenger har tilgang til innholdet og funksjonene.

- Løsepengevirus som krypterer harddisken, inkludert MBR (Master Boot Record) eller kritiske filsystemstrukturer, slik at brukeren ikke får tilgang til operativsystemet.

- Crypto-løsepengevirus som krypterer brukerens filer på harddisken.

Advarsel

Vanligvis krever denne typen angrep at det utbetales løsepenger, ofte i Bitcoin, Monero eller andre former for kryptovaluta som det er vanskelig å spore. Til gjengjeld lover de cyberkriminelle at de skal dekryptere dataene eller gjenopprette tilgangen til den aktuelle enheten. Men det finnes ingen garanti for at de cyberkriminelle holder det de lover (og av og til kan de heller ikke gjøre det, enten fordi de har gjort det med vilje, eller fordi de ikke har programmert viruset godt nok). Derfor anbefaler ESET at du aldri betaler løsepengene – i alle fall ikke før du har kontaktet ESETs tekniske brukerstøtte for å finne ut hvilke andre dekrypteringsmuligheter som finnes.

Hvorfor bør små og mellomstore bedrifter bry seg om løsepengevirus?

Ifølge Ponemons undersøkelse State of Cybersecurity in Small & Medium-Sized Businesses (SMB), hadde halvparten av bedriftene opplevd angrep med løsepengevirus i løpet av de siste tolv månedene, enkelte flere ganger. De fleste av systemene (79 %) ble infisert som følge av angrep med sosial manipulering.

Disse statistikkene viser to ting:

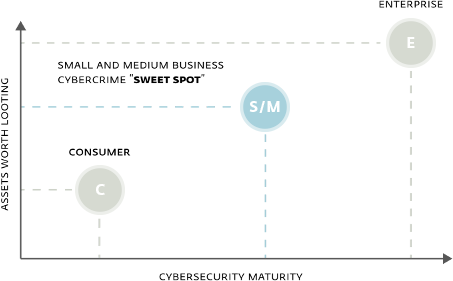

1. I motsetning til det mange tror, blir små og mellomstore bedrifter stadig mer interessante mål for cyberkriminelle.

2. Små og mellomstore bedrifter er mer verdifulle mål for cyberkriminelle enn forbrukere, og de er mer sårbare enn store selskaper, siden små og mellomstore bedrifter sjelden har like store økonomiske ressurser og IT-ressurser som de større selskapene. Denne kombinasjonen virker forlokkende på angriperne.

Les mer

Den samme rapporten sier også at stasjonære datamaskiner var mest utsatt (78 %), etterfulgt av mobiltelefoner og nettbrett (37 %) og selskapets servere (34 %). I de tilfellene hvor angrep med løsepengevirus var vellykket, betalte de fleste av ofrene (60 %) løsepengene. De betalte i snitt mer enn 18 500 kroner. Men det finnes bedre måter å håndtere trusler om løsepengevirus på ved å fokusere på forebygging og gjenoppretting.

Hvordan kan du beskytte organisasjonen din?

Fremgangsmåte for grunnleggende forebygging og gjenoppretting:

- Sikkerhetskopier data regelmessig, og oppbevar minst én fullstendig sikkerhetskopi av de viktigste dataene et annet sted

- Sørg for at all programvare og alle apper, inkludert operativsystemer, holdes oppdatert

- Bruk en pålitelig sikkerhetsløsning med flere lag, og sørg for at den er oppdatert

Ekstra beskyttelsestiltak

- Reduser angrepsflaten ved å deaktivere eller avinstallere tjenester og programvare som ikke er nødvendig

- Skann nettverk for å avdekke risiko-kontoer som bruker svake passord, og sørg for at de forsterkes

- Begrens eller forbybruken av Remote Desktop Protocol (RDP) fra utsiden av nettverket, eller aktiver autentisering på nettverksnivå

- Bruk et virtuelt privat nettverk (VPN) for medarbeidere som har ekstern tilgang til bedriftens systemer

- Gå gjennom brannmurinnstillingene, og steng alle unødvendige porter som kan føre til infeksjon

- Se gjennom regler og retningslinjer for trafikk mellom interne bedriftssystemer og eksterne nettverk

- Passordbeskytt konfigurasjonene av sikkerhetsløsningene dine, slik at de ikke kan deaktiveres av en angriper

- Segmenter bedriftens LAN i undernett, og koble dem til brannmurer, slik at du begrenser sideveis trafikk og mulige konsekvenser som følge av løsepengevirus eller andre angrep i nettverket

- Beskytt sikkerhetskopiene dine med tofaktor- eller flerfaktorautentisering

- Gi medarbeiderne regelmessig opplæring i hvordan de kan avdekke cybertrusler og hvordan de skal opptre ved angrep basert på sosial manipulering

- Begrens tilgang til delte filer og mapper til de som har bruk for det, skrivebeskytt innhold, og endre bare innstillinger for medarbeidere som trenger slik tilgang

- Aktiver deteksjon av potensielt usikre/uønskede applikasjoner (PUSA/PUA) for å oppdage og blokkere verktøy som kan misbrukes av angripere til å deaktivere sikkerhetsløsningen

Ingen bedrift er helt beskyttet mot løsepengevirus

Hvis bedriften din ikke har blitt rammet av løsepengevirus, kan det være fristende å anta at denne trusselen bare rammer større organisasjoner. Statistikken viser at du tar feil. Dessuten kan et målrettet angrep komme ut av kontroll og føre til vilkårlige skader, over hele verden. I juni 2017 fant et angrep med ondsinnet programvare i Ukraina, som ESET oppdaget og kalte Diskcoder.C (også kjent som Petya eller NotPetya), raskt veien ut av landet. Senere viste det seg at dette var et godt organisert angrep som infiltrerte en populær regnskapsprogramvare for å angripe og skade organisasjoner i Ukraina, men angrepet løp løpsk og infiserte mange globale og mindre selskaper, noe som førte til skader for mange milliarder.

En annen løsepengeorm som ESET oppdaget er WannaCryptor.D (også kjent som WannaCry), som spredte seg raskt ved hjelp av det lekkede NSA-verktøyet EternalBlue. Ormen utnyttet en sårbarhet i nettverksprotokollen SMB (Server Message Block), som i hovedsak brukes til å gi delt tilgang til filer og skrivere. Til tross for at Microsoft kom med oppdateringer for de fleste av sine operativsystemer som ble rammet av angrepet nesten to måneder før angrepet, infiltrerte WannaCryptor.D nettverk i mange tusen organisasjoner over hele verden. Kostnadene for skadene fra dette cyberangrepet har blitt anslått til mange milliarder kroner.

ESETs sikkerhetsanordninger beskytter mot løsepengevirus

ESET PROTECT

Advanced

Beskytt bedriftens stasjonære og bærbare datamaskiner og dens mobile enheter med sikkerhetsprodukter, som alle administreres via en skybasert administrasjonskonsoll. Løsningen inkluderer skybasert teknologi for testing i sandkasse, forhindring av zero-day-trusler og løsepengevirus samt en fullstendig diskkrypteringsfunksjon for bedre databeskyttelse.