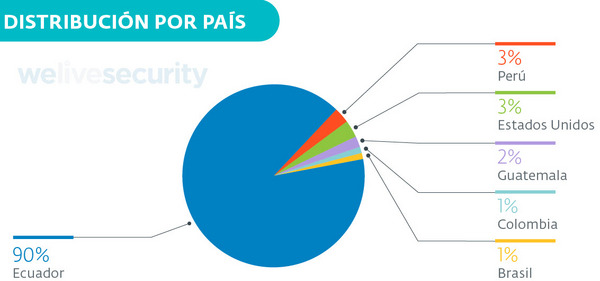

Quito, Ecuador – El equipo de investigación de ESET Latinoamérica, compañía líder en detección proactiva de amenazas, descubrió una campaña de espionaje dirigida principalmente a organizaciones de alto perfil que se llevó adelante entre finales de junio y primeros días de julio de este año. Denominada Operación Pulpo Rojo por los investigadores, esta campaña maliciosa registró actividad en varios países de América Latina, pero de acuerdo a la telemetría de ESET se concentró principalmente en Ecuador, apuntando a organismos gubernamentales, organizaciones del sector de la salud y compañías privadas de distintas industrias.

El malware que intentaban distribuir los cibercriminales era el troyano de acceso remoto (RAT) Remcos. Si bien es un software legítimo que fue desarrollado para monitorear y administrar remotamente otros dispositivos, desde hace unos años viene siendo utilizado también por cibercriminales en distintas campañas maliciosas que buscan espiar y robar información de los equipos de sus víctima.

Imagen 1. Países en los que se distribuyó esta campaña.

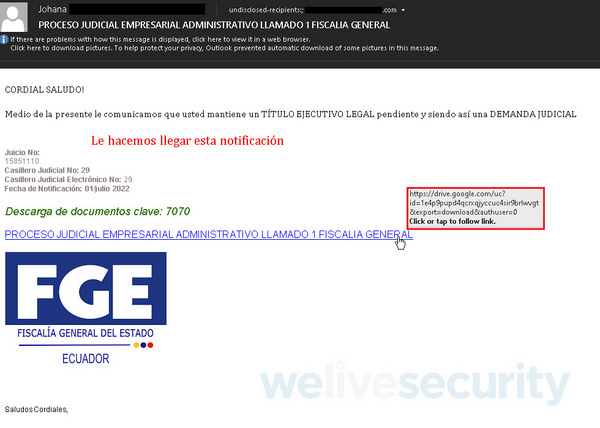

Los atacantes detrás de esta campaña utilizaron distintos servicios gratuitos para alojar sus códigos maliciosos, como Google Drive o la plataforma Discord. La forma de infectar a las víctimas fue a través de diferentes correos de phishing. En la siguiente imagen se puede observar un ejemplo de uno de estos correos en el que aparentaban ser la Fiscalía General del Estado de Ecuador, pero también se detectó que han utilizado otros temas, como correos que hacen referencia a supuestos procesos judiciales, demandas o incluso transferencias bancarias.

Imagen 2. Ejemplo de correo de phishing enviado a las víctimas.

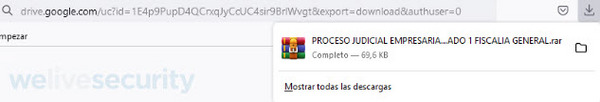

Los correos incluyen un enlace que conduce a la descarga de un archivo comprimido protegido con contraseña. En el ejemplo que se ve a continuación, el archivo estaba alojado en Google Drive y contiene un ejecutable (.exe) que aparenta ser un archivo de Microsoft Word. Sin embargo, si la víctima abre este supuesto archivo desencadena el proceso de infección, que consiste en dos etapas y termina descargando el RAT Remcos. Los investigadores identificaron diferentes nombres que fueron utilizados en esta campaña para nombrar los archivos adjuntos y así lograr engañar a las víctimas.

Imagen 3. Ejemplo del nombre de archivo comprimido alojado en Google Drive que contiene el ejecutable.

Imagen 4. Archivo ejecutable con el ícono de Microsoft Word para hacer creer a la víctima que se trata de un archivo de texto.

Este troyano conocido como Remcos le permite a los cibercriminales realizar en el equipo comprometido diferentes acciones a través de comandos que son ejecutados remotamente. Algunas de estas acciones son:

• Realizar capturas de pantalla

• Registrar las pulsaciones del teclado por el usuario (Keylogging)

• Grabar audio

• Manipular archivos

• Ejecutar remotamente comandos en una máquina

• Ejecutar remotamente scripts en una máquina

“Para evitar ser víctima de una campaña de malware como esta, lo primero es aprender a reconocer posibles correos de phishing, ya que esta es la forma en que comienzan muchos ciberataques. Por esto es muy importante prestar atención a la dirección de correo del remitente y evitar descargar o ejecutar archivos adjuntos o enlaces si existe la más mínima duda o sospecha de que tal vez no sea un correo legítimo. Es muy importante también prestar atención a las extensiones de los archivos y no dejarse llevar por la imagen del ícono. Por último, pero no menos importante, es importante instalar una solución de seguridad confiable que detecte a tiempo cualquier intento de actividad maliciosa en el equipo y mantener todos los dispositivos y aplicaciones actualizadas.”, recomienda Camilo Gutiérrez Amaya, de ESET Latinoamérica.

Para conocer más sobre seguridad informática ingrese al portal de noticias de ESET: https://www.welivesecurity.com/la-es/2022/08/30/campana-malware-dirigida-organismos-alto-perfil-ecuador/

Por otro lado, ESET invita a conocer Conexión Segura, su podcast para saber qué está ocurriendo en el mundo de la seguridad informática. Para escucharlo ingrese a: https://open.spotify.com/show/0Q32tisjNy7eCYwUNHphcw