Buenos Aires, Argentina – A medida que los dispositivos de la Internet de las cosas (IoT) continúan infiltrándose en los hogares y ofrecen una gama cada vez más amplia de funciones, comienzan a surgir nuevas preocupaciones sobre la seguridad de los datos procesados por estos dispositivos. Aunque han estado sujetos a innumerables brechas de seguridad que llevaron a la exposición de los datos de inicio de sesión de las personas, la información financiera y la ubicación geográfica, entre otros, hay pocos tipos de datos con más potencial de dañar a los usuarios que los relacionados con sus preferencias y comportamiento sexual. ESET Latinoamérica, compañía líder en detección proactiva de amenazas, presenta su investigación “La sexualidad en la era digital: vulnerabilidades en juguetes sexuales inteligentes”.

Cada vez más juguetes eróticos incorporan aplicaciones para los dispositivos móviles, mensajería, videochat y conectividad, sincronización con listas de canciones o audiolibros, y la capacidad de conectarse a asistentes inteligentes. Algunos modelos pueden sincronizarse para replicar sus movimientos y otros son wearables. Estas características los convierten en dispositivos atractivos no solo para usuarios, sino también para los ciberdelincuentes, que han encontrado en ellas un nuevo vector de ataque.

Como ocurre con cualquier otro dispositivo de la IoT, existen ciertas amenazas a la privacidad cuando se utilizan juguetes para adultos con capacidad para conectarse a Internet. Las vulnerabilidades podrían permitir a los atacantes ejecutar código malicioso en el dispositivo o bloquearlo evitando que el usuario envíe cualquier comando al juguete. Por otro lado, las consecuencias de una brecha en los datos en este tipo de productos pueden ser problemáticas para la víctima, ya que pueden filtrar información privada y sensible, como la orientación sexual, los comportamientos y parejas sexuales e incluso fotos o videos íntimos.

“Con nuevos modelos de juguetes sexuales inteligentes entrando al mercado constantemente, podríamos pensar que se está avanzando en el fortalecimiento de los mecanismos que aseguran las buenas prácticas en el procesamiento de la información de los usuarios. Sin embargo, nuestra investigación reveló interesantes fallas de seguridad derivadas tanto de la implementación de las aplicaciones que controlan los dispositivos como del diseño de los mismos, afectando el almacenamiento y procesamiento de la información. Hoy, estos hallazgos son más relevantes que nunca, ya que estamos viendo un rápido aumento en las ventas de juguetes sexuales como un reflejo de la situación actual en el mundo debido a las medidas de distanciamiento social relacionadas al COVID-19.”, comentan Cecilia Pastorino y Denise Giusto Bilic, las especialistas de ESET que llevaron adelante la investigación.

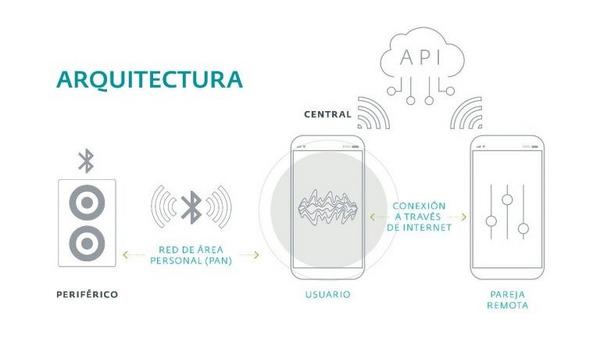

La mayoría de estos dispositivos se pueden controlar a través de Bluetooth Low Energy (BLE) desde una aplicación instalada en un teléfono inteligente. La aplicación es responsable de configurar las opciones en el dispositivo y controlar el proceso de autenticación del usuario. Para hacerlo, se conecta a un servidor en la nube que almacena la información de la cuenta de la persona. En algunos casos, este servicio en la nube también actúa como intermediario entre parejas que utilizan funciones como chat, videoconferencia y transferencia de archivos, o incluso ceden el control remoto de sus dispositivos a un tercero. Desde ESET destacan que esta arquitectura presenta varios puntos débiles que podrían usarse para comprometer la seguridad de los datos que se procesan: Interceptar la comunicación local entre la aplicación de control y el dispositivo, entre la aplicación y la nube, entre el teléfono remoto y la nube, o directamente atacando al servicio basado en la nube.

Pie de imagen: Arquitectura de un juguete sexual inteligente

El objetivo de la investigación llevada a cabo por ESET fue determinar el nivel de seguridad en aplicaciones para Android destinadas a controlar los modelos más completos de las principales marcas en el rubro del placer sexual, para determinar en qué medida se garantiza la confidencialidad de los datos de los usuarios. El análisis se basó en dos modelos: Max de Lovense y el Jive de We-Vibe. Vale aclarar que ambos desarrolladores recibieron un informe detallado de las vulnerabilidades y sugerencias acerca de cómo corregirlas y desde ESET agradecieron a WOW Tech Group y Lovense por su cooperación en el tratamiento de los problemas informados.

A continuación, se destacan los principales de los hallazgos de la investigación:

WE-VIBE JIVE: Este dispositivo, un vibrador manos libres, es un ‘wearable’ diseñado para ser ‘usado’ fuera del hogar, en bares, discos y otras salidas. Al estar emparejado a un teléfono móvil o a la aplicación que lo controla envía continuamente señales para anunciar su presencia y facilitar la conexión, con lo que cualquier dispositivo que lea señales Bluetooth puede descubrirlo si se encuentra cerca (a un máximo de unos ocho metros). Jive utiliza el método de emparejamiento menos seguro y el código temporal utilizado para el emparejamiento es cero, por lo que cualquier dispositivo podría utilizar esa clave para conectarse con el vibrador.

Según las investigadoras, los atacantes podrían identificar el dispositivo y utilizar la señal para llegar hasta el usuario que lleva puesto el vibrador. Además, destacan que no es necesario descargar la aplicación oficial para poder controlar el dispositivo, ya que se podría manejar desde la mayoría de los navegadores. Por otra parte, los archivos multimedia compartidos por los usuarios durante las sesiones de chat se guardan en las carpetas privadas de la aplicación, pero los metadatos de estos archivos permanecen como ficheros compartidos, por lo que cada vez que un usuario envía una foto al teléfono, se está enviando información adicional sobre el dispositivo o la geolocalización exacta.

LOVENSE MAX: Este masturbador masculino puede sincronizarse con otro dispositivo remoto, lo que permitiría a un atacante tomar el control de ambos, comprometiendo tan solo uno de ellos. A diferencia del otro juguete, los archivos multimedia no incluyen metadatos cuando se recibe información desde el dispositivo y la aplicación permite configurar una clave de cuatro dígitos, lo que dificulta la intención de los ciberdelincuentes. De todos modos, las investigadoras señalan que algunos elementos del diseño de la aplicación pueden suponer una amenaza para la privacidad del usuario, como por ejemplo la opción de reenviar imágenes a terceros sin conocimiento del propietario o que los usuarios que hayan sido borrados o eliminados puedan seguir teniendo acceso al historial del chat.

Lovense Max no utiliza autenticación para conexiones BLE, lo que implica que se podrían utilizar ataques 'man-in-the-middle' para interceptar la conexión y enviar comandos de control a los motores del dispositivo. Además, la aplicación utiliza la dirección de correo electrónico en el ID del usuario, lo que puede suponer un problema para la privacidad, ya que se comparte la dirección con todos los teléfonos conectados al chat.

“Los juguetes sexuales inteligentes están ganando popularidad como parte del concepto de “sexnología”: una combinación de sexo y tecnología. Al igual que con cualquier otro dispositivo IoT, no existe una solución a prueba de balas para evaluar y asegurar los juguetes sexuales inteligentes. Dado que la protección de datos depende en gran medida de la adopción de las mejores prácticas por parte de los usuarios finales, se convierte en una prioridad educar a los consumidores sobre los riesgos de seguridad y privacidad asociados con estos juguetes para adultos. Además, las apps móviles para el control de juguetes sexuales inteligentes manejan información muy valiosa de sus usuarios. Es fundamental que los desarrolladores comprendan la importancia de dedicar el tiempo y el esfuerzo necesario para diseñar y crear sistemas seguros, sin caer en las presiones del mercado que priorizan la velocidad sobre la seguridad. Descuidar la configuración adecuada del entorno de producción en favor de una implementación rápida nunca debería ser una opción.”, concluyen Denise Giusto Bilic Cecilia Pastorino, especialistas de seguridad informática del Laboratorio de investigación de ESET Latinoamérica.

El white paper con la investigación completa está disponible aquí: “La sexualidad en la era digital: vulnerabilidades en juguetes sexuales inteligentes”.

Para conocer más sobre seguridad informática ingrese al portal de noticias de ESET: https://www.welivesecurity.com/la-es/2021/03/11/seguridad-en-juguetes-sexuales-inteligentes/