Una vez que los atacantes se afianzan en los servidores web, existen todo tipo de ataques y malware que pueden aprovecharse de la vulnerabilidad tanto en el momento como también entrar en el juego más tarde, como es el caso del ransomware.

Desde la publicación del blog de investigación (¿Qué les dice el reciente ataque frenético de Microsoft Exchange a los CISO sobre sus medidas de seguridad?) ESET ha estado ocupado observando las tendencias de ataque que han surgido después de la explotación. En este artículo, nos gustaría brindarle específicamente una actualización rápida sobre la cadena de exploits CVE-2021-26855 que afecta a Microsoft Exchange, que incluye las vulnerabilidades CVE-2021-26857, CVE-2021-26858 y CVE-2021-27065.

ESET actualmente detecta los siguientes mecanismos utilizados por Hafnium, LuckyMouse y otros grupos para comprometer los servidores de Microsoft Exchange:

A la luz de las vulnerabilidades recientes de Microsoft Exchange después de la divulgación de la vulnerabilidad y el lanzamiento del parche, y revisando nuestros propios datos, ahora nos preguntamos cuántas organizaciones ya han sido investigadas e infiltradas para ataques futuros, como el ransomware.

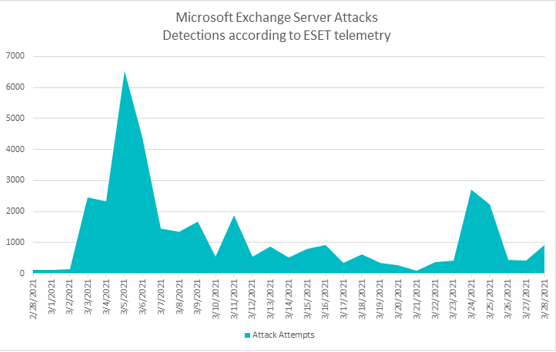

Imagen 1. Detecciones de ataques a servidores de Exchange de ESET

El cálculo para los atacantes es simple: establecer un punto de apoyo en un servidor de Microsoft Exchange, que le brinde un acceso privilegiado a una empresa, posiblemente derechos de administrador, y luego planificar su próximo ataque. Para contrarrestar este tipo de escenarios, el primer paso recomendado después de aplicar los parches es realizar una investigación y buscar restos comprometidos y rastros de malware o malware. Las empresas que utilicen herramientas de detección y respuesta para endpoints (EDR) podrán hacer esto con un efecto considerablemente mejor. ESET ha seguido estrategias de mitigación en múltiples frentes con investigadores e incluso funcionarios corporativos que se han involucrado en el acto.

Donny Maasland, director de tecnología de ESET Holanda, también ha contribuido al esfuerzo, creando un conjunto personalizado de reglas para ESET Enterprise Inspector que se puede utilizar para detectar la explotación de CVE-2021-26855. Las reglas se dividen en dos clases:

• Un conjunto de reglas relacionadas con las conexiones de red (URL). Estas reglas detectan la vulnerabilidad real de falsificación de solicitudes del lado del servidor (SSRF) que se dirige al código de Microsoft Exchange y son independientes de la carga útil.

• Una regla que verifica el proceso de IIS al escribir archivos .aspx en el disco.

Las reglas mencionadas anteriormente están configuradas para ESET Enterprise Inspector; sin embargo, debería ser posible adaptarlas para otras plataformas EDR.

Estos son ciertamente tiempos interesantes en los que vivimos, cuando los directores de tecnología se unen a investigadores y equipos de centros de operaciones de seguridad para demostrar casos de uso de EDR. Sin embargo, el frenesí de la actividad maliciosa provocada por las vulnerabilidades de Exchange ha sentado un nuevo precedente.

Intentos de ataque: algo de lo que podemos esperar

En el gráfico anterior, podemos ver una instantánea del malware posterior a la explotación, algunos de los cuales pueden traer ransomware. En este escenario, los atacantes pueden obtener acceso de comandos al servidor web que alimenta a Microsoft Exchange y usar sus privilegios para implementar ransomware en toda la empresa.

Además, dado que los atacantes tienen un punto de apoyo en servidores clave, pueden explotar directamente la plataforma del servidor para entregar malware que puede filtrar datos, cifrar información confidencial y plantar una puerta trasera para su uso posterior, todo en el escenario del ransomware.

Si los atacantes simplemente están interesados en el robo de datos sin restricciones de secretos competitivos, es posible que no dejen rastro, por lo que el ransomware puede no ser su primer objetivo. Pero también hemos visto a los atacantes usar ransomware como una cortina de humo para desviar la atención y la energía de los defensores hacia otra parte mientras continúa el ataque real.

Otra táctica es mantener un perfil bajo, evitar la detección durante meses o años y escuchar en silencio la información confidencial que puedan filtrar más tarde, después de haber tenido tiempo suficiente para conocer su red y sus recursos.

Los atacantes menos ruidosos también intentan encontrar formas de desactivar las defensas de seguridad, lo que les permite atravesar redes y absorber recursos a medida que avanzan.

También es posible simular un ataque de ransomware creíble alegando haberse infiltrado en servidores de Exchange y exigiendo un rescate; algunas empresas pueden pagar sin saberlo, aunque en realidad no hayan sido comprometido sus datos. Esencialmente, esta es una versión actualizada de los correos electrónicos de estafa de sextorsión que se han dirigido a personas que fueron víctimas de brechas de datos que incluían una dirección de correo electrónico y una contraseña.

En todos estos escenarios, es fácil comprender el nivel de preocupación y por qué algunos recomiendan desconectar los servidores Exchange de Internet por completo hasta que puedan ser investigados y parcheados. La buena noticia es que Microsoft preparó y lanzó un parche en un período de tiempo muy corto, reduciendo la propagación potencial. Pero los posibles efectos negativos son el resultado de una combinación de probabilidad e impacto, por lo que, aunque la probabilidad sea pequeña, será difícil prepararse para el impacto.

¿Mas problemas?

Ocultos a la vista entre los exploits, y la ola de ransomware que le sigue a la explotación posterior, se encuentran otras amenazas como ASP / ReGeorg.B, que ESET detecta como una aplicación potencialmente insegura (PUsA), una pieza de código legítima que está siendo utilizado indebidamente, con malas intenciones. Con los PUSA agregados a la ya compleja combinación de riesgos y amenazas que se presentan a nuestras puertas, podemos estar seguros de que tenemos un largo camino por delante.

La buena noticia aquí es que Microsoft respondió rápidamente, compartiendo información sobre los ataques, así como parches para las versiones afectadas de Microsoft Exchange. Si eres responsable de administrar Microsoft Exchange dentro de tu organización, tu máxima prioridad fue seguramente probar el parche e implementarlo de inmediato. Esta fue una situación en la que pudo haber sido necesario reiniciar un servidor en medio de la jornada laboral y tiene el potencial de marcar la pauta para 2021 y más allá. Por último, sería un buen momento para comprobar y verificar las copias de seguridad en caso de que su organización se viera afectada.