El COVID-19, así como el Brexit anteriormente, está demostrando una vez más lo rápido que los estafadores pueden amoldarse a las últimas noticias y hacer modificaciones sobre la marcha para aprovechar estos cambios en beneficio propio. Los riesgos de dicha capacidad se vuelven aún mayores debido al gran número de personas en el mundo que hoy trabaja desde su hogar.

El teletrabajo como factor diferencial en época del COVID-19

Brexit, huracanes, GDPR, embargos y guerras comerciales… todo viene a nuestra mente cuando pensamos en interrupciones a la continuidad del negocio. Pero aquellas crisis jamás implicaron a decenas de millones de trabajadores, a nivel global, trabajando desde sus hogares durante horas y horas, como sucede ahora.

El 19 de marzo, Reuters reportó que “El servicio de mensajería de Microsoft Teams y su app de conferencias obtuvieron más de 12 millones de usuarios diarios en una semana, un salto del 37,5% debido al aumento en el teletrabajo durante el brote de coronavirus”. Además, reportó que el número total de usuarios “creció de 32 a 44 millones únicamente entre el 11 y el 18 de marzo”.

El rápido cambio en la escala de teletrabajo y el incremento en las posibilidades de generar engaños tienen el potencial de multiplicar los desafíos que enfrentan las compañías y negocios de todos los tamaños. Asegurar los accesos vía VPN y aprovechar el múltiple factor de autenticación y el cifrado son acciones claves para impulsar la seguridad de sus empleados y la información crítica del negocio.

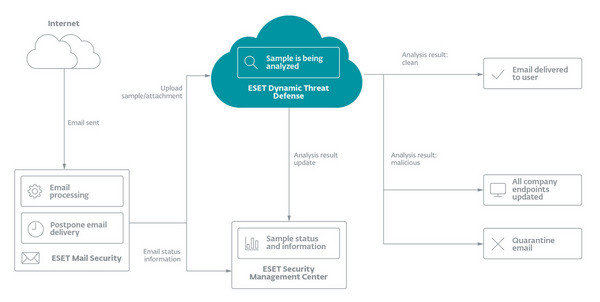

Sin embargo, esto aún deja la puerta abierta a riesgos considerable para los dispositivos de la empresa que operan fuera de la red corporativa, y para el malware que apunta a estas redes a través de canales en línea. Para contrarrestarlos, recomendamos habilitar un módulo de protección dinámica - ESET Dynamic Threat Defense (EDTD) – que ofrece el potencial completo de la última tecnología de ESET y sus múltiples capas, incluyendo protección de sandbox y machine learning. Además, puede gestionarse todo desde un tablero de admnistración IT. Pero volvamos a los riesgos.

Los engaños y la ingeniería social pueden dar lugar al espionaje corporativo y a ataques dirigidos

La línea que separa los engaños de la ingeniería social puede estar algo difuminada, especialmente cuando hay tanto en juego. Los engaños a empresas son realmente antiguos, pero su contrapartida digital muchas veces genera todavía más impacto. Los scammers son reconocidos por apuntar a su objetivo especialmente en la desgracia, explotando la buena intención de los usuarios. Actualmente, debido a la mayor información compartida en Reportes corporativos de Responsabilidad Social y habiendo millones de empleados que ahora trabajan desde su casa, los negocios están ante un riesgo aún mayor.

En el caso del COVID-19 – incluso antes de haber sido declarado pandemia – volvemos a ver los mismos pedidos de ayuda y colaboración, y oportunidades de negocios en las que los engaños prosperan en abundancia. Al igual que ha sucedido con ofertas, propuestas y contratos en juego en el pasado, los engaños florecen. Es más probable que hoy representantes de negocios, ingenieros de ventas y personal de back office abran correos titulados “RE: Solicitud de propuesta (RFP)”, o que hagan clic sobre PDFs no solicitados – una de las principales vías de una infección de ransomware, así como un material ejemplar para que entren en acción las capacidades de ESET Dynamic Threat Defense.

Además, el personal podría entregar información “necesaria”, como el correo o número de teléfono de un empleado clave, como el Director Financiero (CFO). Los engaños y el phishing dirigido apuntados a los ejecutivos C-Suite, también conocidos como Business Email Compromise (Ataques de correo que comprometen a las empresas), han significado pérdidas de al menos US$1,7 billones en 2019. Los varios “actos inofensivos” del personal pueden poner a la compañía en riesgo de infecciones de ransomware, pérdidas financieras o, potencialmente peor – amenazas persistentes introducidas en su red.

Phishing - Atacan los tiburones

El phishing, una de las principales amenazas para las empresas, suele reforzarse cuando la competencia en el negocio crece. Cuando las comunicaciones se centran en temas o proyectos de gran importancia para el negocio, es posible que comience a filtrarse información valiosa. Lo que inició como una oportunidad de crecimiento legítima para la compañía, puede empezar a atraer el interés de la competencia y los criminales por igual. Para entonces, incluso cibercriminales no tan experimentados pueden haber recolectado material suficiente para dirigir correos de spearphishing o lanzar campañas de espionaje dentro de su organización. ¿Y los mencionados ejecutivos C-suite? Ya sea por compartir información en exceso, spearphishing o ambos – tanto ellos como otros miembros claves del personal podrían haber estado más expuestos.

Correos y documentos: Alcen sus escudos

Antes del COVID-19, el panorama de amenazas ya estaba llevando a muchas organizaciones a incrementar sus medidas de seguridad. Ahora, se ha hecho evidente una rápida implementación de pasos concretos tomados para impulsar la seguridad. Reforzar la protección de las comunicaciones por correo y un mayor análisis de documentos y otros archivos adjuntos recibidos vía mail es un buen punto de partida.

Para comenzar, el correo electrónico sigue siendo el método más común de distribución de amenazas, incluyendo al ransomware, y es también utilizado en ataques dirigidos. Por ello, es esecial asegurar los emails. En muchos casos, se envía un descargable a través del correo o de un documento adjunto, que lleva a una acción secundaria: infección de ransomware o peor, permanencia en la red.

Ingrese a ESET Dynamic Threat Defense. EDTD también ofrece protección adicional, al incluir ESET Mail Security, ESET File Security y nuestros productos de protección Endpoint, y utiliza tecnología de sandboxing basada en la nube y múltiples modelos de machine learning para detectar y bloquear amenazas nunca antes vistas.

Para los negocios que se enfrentan a un número masivo de empleados trabajando desde sus hogares, EDTD brinda la posibilidad de analizar muestras en minutos, sin importar dónde estén los usuarios. Si se detecta algo malicioso para un único empleado, la protección se extiende a la compañía completa de forma instantánea.

EDTD hace uso de la misma tecnología de machine learning que recientemente alertó a los investigadores de ESET sobre una muestra sospechosa en los equipos de universidades en Hong Kong. Finalmente, la muestra fue identificada como un launcher de malware actualizado, lanzado por el Grupo Winnti.

Someter muestras sospechosas al análisis de machine learning en la nube mediante EDTD es de especial importancia para aprovechar el máximo poder del procesamiento en la nube y tomar ventaja de otros modelos para detectar malware. Los adjuntos de correo identificados como maliciosos por EDTD son eliminados de los correos, informando al receptor y a toda la red de la detección. EDT también permite ejecutar estos análisis en archivos hallados en dispositivos USB de los empleados.

EDTD trabaja en conjunto con otras tecnologías instaladas en los endpoints, como ESET Ransomware Shield, que brinda detección de ransomware basada en el comportamiento, y el Sistema de Prevención de intrusiones basado en el HOST (HIPS), que habilita a los usuarios a establecer reglas configurables para bloquear procesos que se asemejen al comportamiento del ransomware.

¿Actualizar en un momento como este?

Muchas compañías pueden mostrarse preocupadas acerca de añadir nuevas tecnologías a sus actuales suites de seguridad. Sin embargo, EDTD suma mayor protección sin ningún impacto en la administración o el desempeño de las redes gestionadas. Los procesos de machine learning que permiten el análisis de sandboxing en la nube en EDTD se llevan adelante en la nube de ESET, y no requieren del uso de ningún recurso local del cliente. Por ello, EDTD es una herramienta ideal para abordar el hecho de que, de la noche a la mañana, cientos de millones de usuarios incrementaron su actividad en línea.

Con tantas personas unificando trabajo y asuntos personales en un único dispositivo, y al no estar conectados a las redes corporativas seguras y “monitoreadas”, muchos usuarios pueden no estar manteniendo o utilizando las prácticas, herramientas y mentalidad de seguridad necesaria para continuar con su trabajo en línea de forma segura. Estos riesgos dan impulse tanto a la ingeniería social como a los engaños y dan a las amenazas una mayor oportunidad de atacar millones de computadoras de trabajo.

Cambios en la cadena de suministro

Cuando los mercados cambian, u ocurren incidentes de seguridad informática y crisis de salud globales, los negocios pueden entrar en disputas para sustituir proveedores, modificar procesos de reportes y comunicación, e incluso cambia sistemas logísticos por completo. Desafortunadamente, un negocio que busca abordar una presunta deficiencia de forma rápida puede entrar al negocio con compañías que no actuaron con la diligencia debida al momento de gestionar los riesgos, que no alcanzan las normas de seguridad IT básicas o que son estafadoras en sí mismas. En estos casos, una solución de seguridad correctamente gestionada se vuelve aún más esencial. Imagine los enormes cambios de logística en torno al COVID-19.

Algunos elementos de estas situaciones ya han sido vistos con anterioridad, cortesía del Grupo de APT Telebots, que causó estragos en las cadenas de suministro globales con el malware NotPetya, convirtiéndolo en el ciberataque más devastador de la historia y significándole a algunas de las principales víctimas sumas de hasta $10 billones. Además de los impactos directos de ransomware que experimentaron algunos negocios, otros que no fueron afectados por el malware cortaron enlaces con estas organizaciones a lo largo de toda la cadena de distribución en un efecto dominó con el fin de mantenerse a salvo. ¿Les suena familiar?

Reflexión final

Los cambios repentinos y el riesgo amplificado en los ejemplos aquí provistos muestran que las organizaciones deberían ver al COVID-19 y al amplio panorama de amenazas como una oportunidad para realizar mejoras conservadoras pero inmediatas en su protección. Estas pueden ser provistas por ESET Dynamic Threat Defense, que optimiza la protección ayudando a asegurar las comunicaciones y su eterno punto débil, el factor humano.

*Este blog refiere a las investigaciones de ESET sobre grupos de amenazas activos, documentadas tanto enel sitio de MITRE ATT&CK® como en WeLiveSecurity.com.

Éstas incluyen:

1. Grupo de ATP Telebots

2. Grupo Winnti