¿Qué son los kits de exploits?

Los usuarios de internet más imprudentes quizá no noten que durante el curso de una búsqueda web pueden estar expuestos a kits de exploits maliciosos que están presentes en algunos sitios. Los kits de exploits consisten de código malicioso para explotar una o más posibles vulnerabilidades en simples búsquedas web y software de visualización de documentos. Los kits más sofisticados analizan primero el equipo del visitante en búsqueda de versiones vulnerables de su servidor, y luego apuntan solo a aquellas versiones de software vulnerables.

Para ilustrar cómo podría verse un análisis, pueden observar PluginDetect, una herramienta de análisis benigna que los atacantes pueden utilizar de forma maliciosa en un kit de exploit. PluginDetect ejecuta código de JavaScript para detectar el tipo de sistema operativo y las versiones de buscadores, plugins u otros componentes de software que estén utilizando en sus equipos.

Entonces, en lo que refiere a un kit de exploits, si un análisis reconoce que su dispositivo está ejecutando una versión de software vulnerable a un exploit dentro de ese kit, entonces el ataque podrá llevarse adelante con el fin lograr el objetivo – distribuir malware en su equipo – a menos que haya otro tipo de protección instalada, como una solución de seguridad en múltiples capas.

¿Dónde se encuentran los kits de exploits?

Los kits de exploits suelen estar hospedados en sitios web comprometidos, o incluso en anuncios maliciosos proporcionados a través de redes de publicidad legítimas. El hecho de que el código malicioso presente en un sitio web que visite esté analizando su equipo en búsqueda de vulnerabilidades para explotar suele suceder sin conocimiento del usuario. Además, producto de que los atacantes gustan de aprovechar los ciclos de noticias del momento o las tendencias para lanzar sus ataques, sus posibilidades de comprometer de forma exitosa un alto número de dispositivos aumentan.

Recientemente, por ejemplo, los investigadores de ESET descubrieron diversos sitios maliciosos que utilizaban el término “coronavirus” como parte de su nombre de domino – sitios como coronavirusstatus[.]space. Los usuarios que cuentan con las soluciones de seguridad de ESET están protegidos antes estos sitios maliciosos.

LECTURA RELACIONADA: Amenazas detectadas en páginas de Streaming

Kits de Exploits en versiones desactualizadas de Adobe Flash

Gran parte del poder de los kits de exploits comienza por los usuarios. Suelen ser quienes dan (a conciencia o no) la oportunidad para que los kits ejecuten sus ataques al ejecutar versiones viejas y no emparchadas de software. Entre los software vulnerables más notorios se encuentran buscadores de internet con sus plugins, Adobe Flash, Adobe Reader, Java y aplicaciones de Microsoft Office, por nombrar solo algunos.

Afortunadamente, la industria se ha esforzado por minimizar las posibilidades de ataque en buscadores, incluyendo la rápida provisión de parches para vulnerabilidades y la progresiva reducción del uso de componentes sabidamente problemáticos del cliente (software).

Cuando Adobe anunció que el 31 de diciembre de 2020 será la fecha en la que Flash Player cumpla su ciclo de vida, Google, Mozilla y Microsoft iniciaron, en conjunto, un plan de varios años para finalizar el soporte de Flash en sus buscadores. El anunció hizo referencia a la necesidad de proteger a los usuarios de internet de kits de exploits que han estado sacando ventaja a lo largo de los años de un host de vulnerabilidades descubierto en Adobe Flash.

Sin embargo, a medida que se acerca al final de Adobe Flash, los investigadores de ESET siguen viendo que viejas vulnerabilidades en Adobe Flash, y en Internet Explorer, conservan aún hoy los primeros puestos en el listado de víctimas a las que los actuales kits de exploits deben apuntar.

En consecuencia, ESET alerta a los usuarios a mantenerse especialmente atentos ante las siguientes vulnerabilidades: CVE-2018-15982 (Adobe Flash), CVE-2018-4878 (Adobe Flash) and CVE-2018-8174 (Internet Explorer).

Los CVEs de Flash Player están relacionados a use-after-free bugs. Bajo ciertas circunstancias, el proceso de memoria en que se ejecuta Flash Player estaba mal gestionado. En particular, las referencias (indicadores) a la memoria asignada podían utilizarse luego de que la memoria fuera marcada como libre para una reasignación. Esto significó que cualquier uso de estas referencias colgantes ponían a Flash Player bajo el riesgo de experimentar una serie de comportamientos no deseados, incluyendo la corrupción de información válida en la memoria del programa y la ejecución de código malicioso inyectado por un atacante.

De modo similar, en Internet Explorer había un bug en el modo en que el motor de VBScript manejaba objetos en la memoria.

La seguridad para los visitantes comienza con los parches

Los usuarios deberían mantenerse al día respecto de emparchar sus sistemas contra vulnerabilidades. Tanto los negocios como los usuarios hogareños tienen diversas opciones para gestionar las actualizaciones de buscadores populares como Chrome, Firefox, Edge (en inglés), Internet Explorer y Safari. Para asegurarse de que Flash Player está actualizado, los usuarios pueden seguir las recomendaciones aquí detalladas.

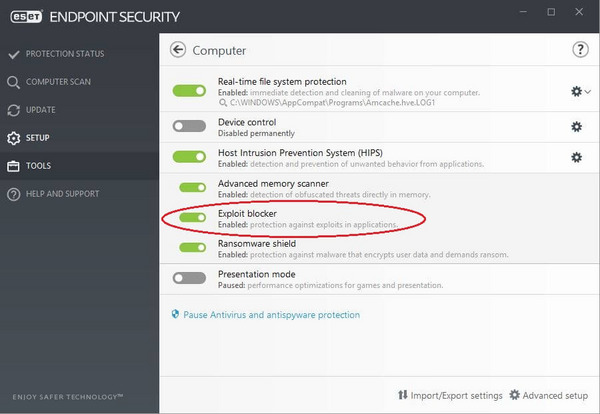

Además de la buena práctica de emparchar, es importante asegurarse de que cualquier capa de protección desplegada contra comportamientos categorizados como exploits en tu solución de seguridad está activada. Por defecto, los productos de ESET para Windows incluyen un Módulo de Bloqueo de Exploits habilitado que monitorea el comportamiento de procesos en busca de actividad sospechosa que indica la presencia de un exploit:

Si el Bloqueo de Exploits identifica un proceso sospechoso, entonces podrá frenar el proceso de inmediato. La ventaja de tener dicho módulo es que ofrece una capa de protección contra el comportamiento general que caracteriza a los exploits. Esto significa que puede mantenerse protegido de un kit de exploits, incluso si su equipo fuera vulnerable a sus exploits. Puede conocer más sobre esta tecnología de ESET aquí.