Zero Trust promueve el concepto de que las organizaciones no deben confiar en ninguna entidad dentro o fuera de su perímetro de red de una manera predeterminada.

La adopción del modelo de seguridad Zero Trust por fin está cobrando fuerza. En febrero de 2020 -antes de que la pandemia arrasara en el mundo- una encuesta a más de 400 responsables de la toma de decisiones de seguridad de TI realizada por Cybersecurity Insiders y Pulse Secure reveló que el 72% de las organizaciones estaban planeando evaluar o implementar Zero Trust en su estrategia de seguridad durante el transcurso del año. Luego, en mayo de 2021, la Orden Ejecutiva del presidente Biden sobre la mejora de la ciberseguridad de la nación arrojó el guante al reconocer el estado roto del modelo federal de ciberseguridad de los EE. UU. y la necesidad de implementar una Arquitectura de Confianza Cero.

En este artículo explicamos en pocas palabras el concepto Zero Trust, lo que se necesita para implementarlo y por qué el interés en él está creciendo.

¿Qué es Zero Trust?

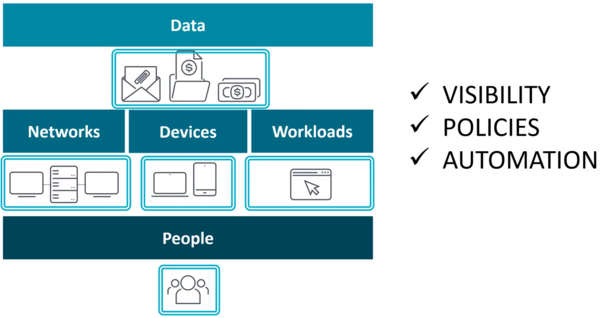

Forrester creó este concepto en 2010 en contraste con el modelo de seguridad tradicional que se basa en la premisa de "confiar pero verificar". Zero Trust, en cambio, establece que las organizaciones nunca deben confiar en una entidad ya sea interna o externa. En otras palabras, "nunca confíes, verifica siempre". El modelo Zero Trust crea seguridad en torno a cada uno de los recursos y entidades clave de una organización: datos, redes, dispositivos, cargas de trabajo y personas.

Figura 1 – El modelo Zero Trust crea seguridad en torno a cada uno de los recursos clave de una organización.

En el modelo de seguridad de TI tradicional, la postura de seguridad de una organización debe ser como un castillo custodiado por un foso, que representa la red. En una configuración de este tipo, es difícil obtener acceso a los recursos de una organización desde fuera de la red. Al mismo tiempo, cualquiera que está dentro de la red se considera de confianza por defecto. El problema con este enfoque, sin embargo, es que una vez que un atacante obtiene acceso a la red, y por lo tanto se convierte en confianza de forma predeterminada, todos los recursos de la organización están en riesgo para la selección.

Por el contrario, el modelo de confianza cero supone que los atacantes están tanto dentro de la red como fuera. Por este motivo, no se puede confiar indiscriminadamente a los usuarios y dispositivos de forma predeterminada.

Figura 2 – Gráfico que ejemplifica el modelo de seguridad tradicional basado en perímetro

Figura 3 – Gráfico que ejemplifica el modelo de seguridad Zero Trust

¿Qué debe hacer una organización para implementar el modelo de confianza cero?

Hay tres áreas centrales de capability que una organización debe desarrollar a medida que implementas el modelo Zero Trust:

1. Visibilidad: identifique los dispositivos y recursos que se deben supervisar y proteger. No es posible proteger un recurso que no conoce. Tener visibilidad de todos sus recursos y puntos de acceso es indispensable.

2. Políticas: Establezca controles que solo permitan que personas específicas tengan acceso a recursos específicos en condiciones específicas. En otras palabras, se requiere un nivel granular de controles de directiva.

3. Automatización: Automatice los procesos para garantizar la correcta aplicación de las políticas y permitir que la organización se adapte rápidamente a cualquier desviación de los procedimientos estándar.

Basándose en las capacidades fundamentales descritas aquí, podemos definir Zero Trust como un modelo de seguridad que construye defensas alrededor de cada una de las siguientes entidades: datos, redes, dispositivos, cargas de trabajo y personas.

¿Qué está impulsando el renovado interés y la adopción del modelo de confianza cero?

Con un entorno Zero trust, no solo tienes control y conocimiento de todos tus datos (todo el tiempo), sino que en caso de una brecha de seguridad, puedes detectar rápidamente cuándo y dónde los atacantes pueden haber robado tus datos, como explica Forrester. Teniendo en cuenta el Informe de Costo de Brecha de Datos 2020 de IBM y el Ponemon Institute donde se reveló que el costo promedio de las brechas de datos a nivel mundial es de US$3. 86 millones y el tiempo promedio para identificar y contenerla es de 280 días, el modelo Zero Trust parece bastante atractivo.

Por otro lado, con el continuo crecimiento de "traer tu propio dispositivo" o bring your own device (BYOD) y los fenómenos de trabajo remoto, cada vez más empleados necesitan tener acceso a los recursos internos de su organización desde cualquier lugar y en cualquier momento. Cabe destacar que la pandemia vio un aumento gigantesco en los intentos de ataque de fuerza bruta contra el protocolo de escritorio remoto (RDP), lo que demostró el alto interés de los ciberdelincuentes en aprovechar la situación actual del trabajo remoto.

Otro componente que impulsa Zero Trust es la creciente adopción y uso de servicios de almacenamiento en la nube. La nube a menudo aloja los datos, recursos, e incluso los servicios críticos de la organización.

Otros vectores que han resultado fatales para el modelo de seguridad basado en el perímetro son los ataques a la cadena de suministro- como fue el caso de NoxPlayer, un emulador de Android utilizado por los jugadores para jugar juegos móviles en sus PC y Macs - la externalización de servicios, y la rotación de empleados, entre otros.