La escala global de los ataques hacia los servidores de Microsoft Exchange merece el título de “saga”. Las consecuencias, resultando en robo de datos y desarrollo de malware, han llevado a intensos cambios en los protocolos de seguridad de miles de instituciones, y seguramente seguirán presentándose secuelas por un largo tiempo.

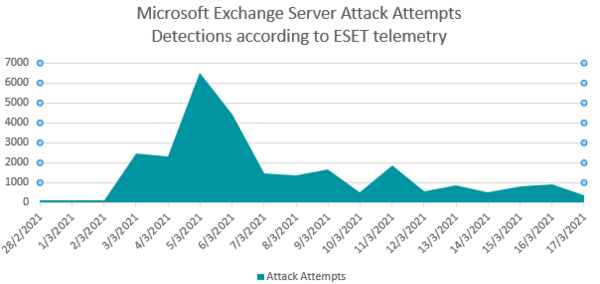

En una actualización de la investigación original de ESET detallando el impacto global de los ataques, el telémetro de ESET notó casi 27 mil intentos de ataques en alrededor de 5.500 servidores únicos:

Junto con nuestra investigación sobre los grupos de Amenazas Persistentes Avanzadas (APT) aprovechándose de las vulnerabilidades de Exchange, ESET ha decidido proveer consejos proactivos a través de su Base de conocimiento y base de consejos para Clientes. Mientras la saga continúa y avanza nosotros continuamos compilando y analizando datos de las redes que protegemos, y queremos compartir cómo nuestra tecnología sandbox en la nube, ESET Dynamic Threat Defense (EDTD) y nuestra solución de detección y respuesta para endpoints, ESET Enterprise Inspector (EEI), ofrecen a nuestros clientes.

Con respecto de los archivos maliciosos, EDTD no solo maneja los ejecutables (como es el caso con ESET LiveGrid®) sino que también con documentos, scripts, instaladores y otro tipo de archivos comúnmente utilizados para enviar amenazas. Si se combina EDTD con seguridad para endpoints (todo respaldado por nuestra tecnología base de detección) trae un enfoque multicapa a la mesa lo que significativamente mejora la posibilidad de que un ataque sea automáticamente detectado.

Mirando de cerca a las muestras recolectadas de la explotación de los servidores de Exchange, ESET ha visto que algunos de los componentes de los ataques, por ejemplo, los cargadores para el PlugX RAT (también conocido como Korplug), están siendo detectados por EDTD aun cuando se aplica el umbral de detección más sensible. Lo mismo se aplica a los componentes relacionados con CobaltStrike.

Este tipo de detecciones también desencadenan alertas en el laboratorio de ESET, donde nuestros investigadores monitorean activamente los datos de detección de EDTD. El conocimiento obtenido del análisis de malware de estas muestras se puede aplicar más a medida que investigamos posibles vectores de intrusión y soluciones.

Con respecto a la investigación y el monitoreo de servidores posteriores al ataque, los equipos del centro de operaciones de seguridad pueden usar ESET Enterprise Inspector para abordar lo que equivale a un desafío global.

Desde el punto de vista del conjunto de reglas de EEI, el modus operandi actual de los atacantes puede ser bastante genérico, lo que significa que la creación de una regla que detecte dicha actividad genérica, aunque sea posiblemente maliciosa, podría causar una gran cantidad de falsos positivos. Por ejemplo, es bastante normal que w3wp.exe, el proceso de trabajo de IIS, ejecute cmd.exe y powershell.exe, lo que significa que una regla que monitorea este evento inundaría el tablero de EEI con falsos positivos.

Sin embargo, los equipos de seguridad de ESET han investigado cómo EEI enfrenta la actividad maliciosa luego de la explotación de Exchange. Nuestros hallazgos sugieren que la EEI implementada en servidores explotados puede reducir el tiempo de investigación en al menos un 80%.

EEI no solo puede acortar el tiempo de investigación, sino también mostrar el camino del ataque. Fundamentalmente, el administrador de seguridad en el panel de EEI tendría datos a mano para ver qué estaba sucediendo, cuándo y dónde, lo cual es una ayuda significativa para identificar y limpiar el malware, además de proporcionar la seguridad general de los servidores de correo electrónico comprometidos.