110m+

usuários em todo o mundo

400k+

clientes corporativos

ESET Enterprise Inspector

Ferramenta sofisticada de detecção e resposta que permite o monitoramento abrangente, contínuo e em tempo real da atividade dos endpoints, bem como a análise de processos suspeitos para fornecer uma resposta imediata. Juntamente com as soluções para plataformas Endpoint, o ESET Enterprise Inspector permite:

Detectar ameaças persistentes avançadas

Barrar ataques fileless

Bloqueio de ameaças de dia zero

Proteger contra o ransomware

Neutralizar os ataques às políticas da empresa

Arquitetura aberta e integrações

O ESET Enterprise Inspector fornece uma detecção baseada em comportamento e reputação exclusiva que é totalmente transparente para as equipes de segurança. Todas as regras são facilmente editáveis via XML para permitir ajustes finos ou facilmente criados para atender às necessidades de ambientes empresariais específicos, incluindo integrações SIEM.

API Pública

O ESET Enterprise Inspector possui uma API que permite acessar e exportar detecções , cujas correções permitem uma integração efetiva com ferramentas, como SIEM, SOAR, ferramentas de emissão de bilhetes e muitas outras.

MITRE ATT&CKTM

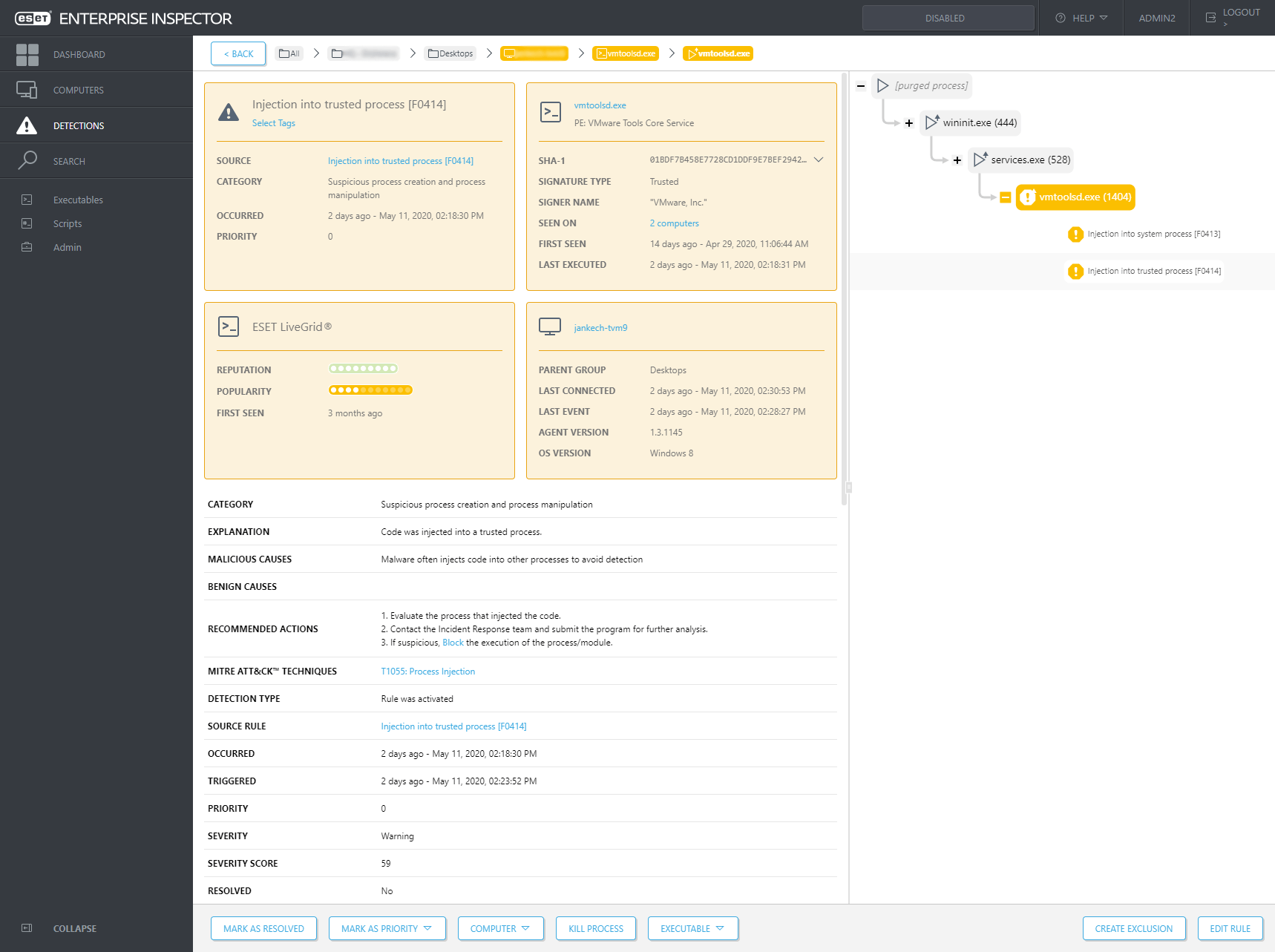

O ESET Enterprise Inspector faz referência a suas detecções na estrutura MITRE Adversarial Tactics, Techniques e Common Knowledge (ATT&CK™), que fornece informações abrangentes com apenas um clique, mesmo para as ameaças mais complexas.

Acesso Remoto

O ESET Enterprise Inspector possui recursos remotos do PowerShell que permitem aos engenheiros de segurança inspecionar e configurar remotamente os computadores da empresa para que uma resposta sofisticada possa ser alcançada sem interromper o fluxo de trabalho do usuário.

Multiplataformas

O ESET Enterprise Inspector suporta Windows e MacOS, o que o torna uma escolha perfeita para ambientes multiplataformas.

PROBLEMA

Caça e bloqueio de ameaças

Seu sistema de alerta antecipado ou Security Operation Center (SOC) oferece um novo aviso de ameaça. Quais são os próximos passos?

SOLUÇÃO

- Aproveite o sistema de aviso prévio para recuperar dados sobre ameaças futuras ou novas.

- Pesquise em todos os computadores para a existência de nova ameaça.

- Procure em todos os computadores por indicadores de comprometimento que a ameaça existia antes do aviso.

- Bloquear ameaça de ser capaz de se infiltrar na rede ou executar dentro da organização.

protegida pela ESET desde 2011 licença prolongada 3x, ampliada 2x

protegido pela ESET desde 2008 licença prolongada/ampliada 10x

protegida pela ESET desde 2016 mais de 14.000 endpoints

partner de segurança ISP desde 2008 base de 2 milhões de clientes

A diferença ESET

Caça à ameaça

Aplique filtros para classificar dados com base na popularidade do arquivo, reputação, assinatura digital, comportamento ou informações contextuais. A configuração de vários filtros permite a busca automática e fácil de ameaças, inclusive para APTs e ataques direcionados, que podem ser personalizados para o ambiente de cada empresa.

Investigação e Remediação

Use um conjunto interno de regras ou crie suas próprias regras para responder a incidentes detectados. Cada alarme acionado apresenta uma próxima etapa proposta a ser executada para correção. Essa funcionalidade de resposta rápida ajuda a garantir que qualquer incidente isolado não caia nas rachaduras.

Detecção de incidentes (análise de causa raiz)

Visualizar de forma rápida e fácil todos os incidentes de segurança na seção de alarmes. Com alguns cliques, as equipes de segurança podem ver uma análise de causa raiz completa que inclui: o que foi afetado, onde e quando o executável, o script ou a ação foi executada.

Violação da política da empresa

Bloqueie os módulos maliciosos de serem executados em qualquer computador da rede da sua organização. A arquitetura aberta do ESET Enterprise Inspector oferece a flexibilidade para detectar violações de políticas sobre o uso de software específico, como aplicativos de torrent, armazenamento em nuvem, navegação por tor ou outro software indesejado.

Isolamento com um clique

Defina políticas de acesso à rede para interromper rapidamente os movimentos laterais do malware. Isole um dispositivo comprometido da rede com apenas um clique na interface EEI. Além disso, remova facilmente os dispositivos do estado de contenção.

Pontuação

Priorize a gravidade dos alarmes com a funcionalidade de pontuação que atribui um valor de gravidade aos incidentes e permite que o administrador identifique com facilidade computadores com maior probabilidade de um possível incidente.

Tagging

Atribua e cancele a atribuição de tags para filtragem rápida de objetos EEI, como computadores, alarmes, exclusões, tarefas, executáveis, processos e scripts. As tags são compartilhadas entre os usuários e, uma vez criadas, podem ser atribuídas em questão de segundos.

A ESET está em conformidade com a ISO/IEC 27001:2013, um padrão de segurança aplicável e reconhecido internacionalmente na implementação e no gerenciamento de segurança da informação.Veja o certificado.

A ESET demonstra a capacidade de fornecer produtos e serviços que atendem aos requisitos regulamentares e do cliente para alcançar um sistema de gestão da qualidade (SGQ) de acordo com a ISO 9001:2015. Veja o certificado.

A certificação é concedida pelo organismo terceirizado de certificação acreditado SGS e demonstra a total conformidade da ESET com as melhores práticas líderes do setor.

Explore nossas soluções personalizadas

Por favor, deixe-nos seus dados de contato para que possamos projetar uma oferta personalizada para atender às suas necessidades.

Descubra serviços adicionais que complementam o ESET Enterprise Inspector

ESET Deployment & Upgrade

Nossos profissionais instalam e configuram as soluções em seu ambiente e treinam seus colaboradores para garantir o uso correto do recurso.

ESET Threat Monitoring

Nossos especialistas monitoram constantemente a segurança de sua rede e endpoints, alertando você quando algo suspeito precisar de sua atenção.

ESET Threat Hunting

Nossos especialistas ajudam você a investigar dados, eventos e alarmes gerados pelo ESET Enterprise Inspector, como análise de causa, investigação forense e dicas de mitigação acionáveis.

Fique por dentro das notícias sobre cibersegurança

Trazidas pelos premiados e reconhecidos pesquisadores de segurança dos 13 centros de pesquisa e desenvolvimento da ESET.